黑客命令与典型应用在计算机技术和网络安全领域中占据着重要地位,这些命令既是系统管理员进行高效运维的工具,也可能被黑客利用进行非法入侵,了解这些命令的原理和应用场景,有助于提升系统安全防护能力,同时也为网络安全研究提供了基础,本文将详细介绍常见的黑客命令及其典型应用,包括系统信息收集、权限提升、网络扫描与攻击、持久化控制等方面,并通过表格形式对比部分命令的功能差异,最后以FAQs形式解答常见疑问。

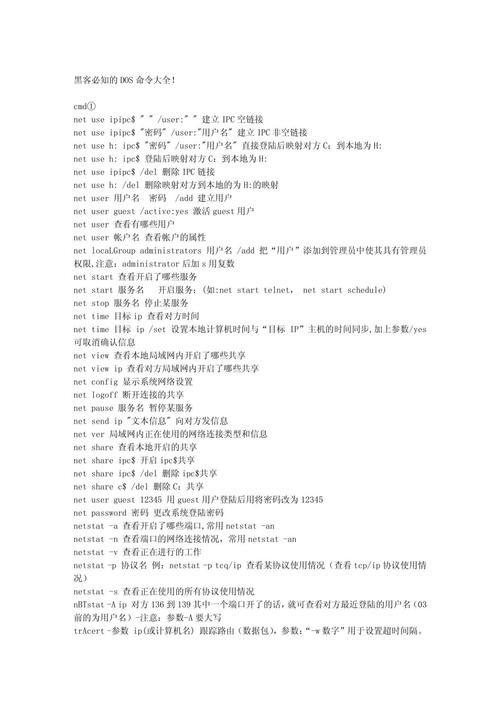

在系统信息收集中,黑客通常会使用命令来获取目标系统的详细信息。uname -a命令用于显示操作系统的名称、版本、内核信息等,帮助黑客判断系统类型以选择合适的攻击工具;netstat -an命令可以查看当前系统的网络连接状态、监听端口和协议类型,常用于发现开放的服务和潜在漏洞;tasklist(Windows系统)或ps aux(Linux系统)命令则列出当前运行的进程,黑客通过分析进程名称和路径,可能找到恶意软件或未授权的服务。ipconfig /all(Windows)或ifconfig -a(Linux)命令能获取网卡的MAC地址、IP配置等信息,这些信息在后续的网络攻击中常被用于身份伪装或目标定位。

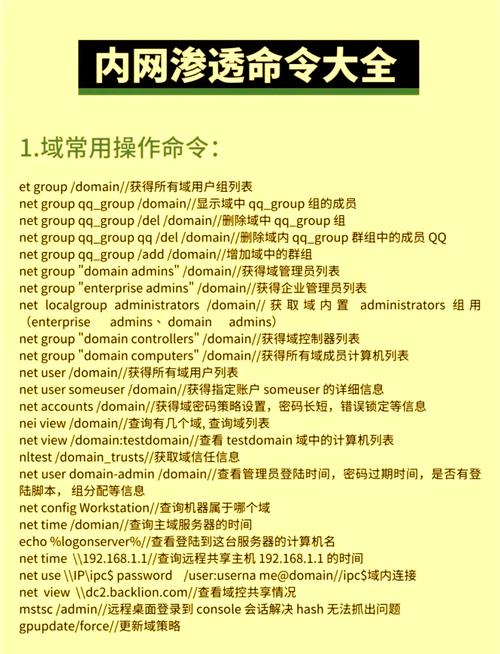

权限提升是黑客攻击的关键环节,低权限用户通过利用系统漏洞或配置错误获取更高权限,Windows系统中,whoami命令用于查看当前用户权限,黑客若发现当前为普通用户,会尝试利用icacls命令修改文件权限,或使用net user命令创建/管理用户账户;Linux系统中,sudo -l命令可查看当前用户可执行的sudo命令,若发现配置不当(如允许sudo执行shell),黑客可能通过sudo bash直接获取root权限。exploit-db等漏洞数据库中的命令利用脚本,配合msfconsole(Metasploit框架)可自动化执行权限提升操作,例如针对Linux内核漏洞的Dirty Cow利用命令。

网络扫描与攻击是黑客的核心活动之一,通过扫描工具发现目标主机的薄弱点。nmap是常用的端口扫描工具,命令nmap -sS -O 192.168.1.1对目标IP进行SYN扫描并检测操作系统类型,黑客根据扫描结果判断是否开放了3389(RDP)、22(SSH)等高危端口;ping命令通过发送ICMP包测试目标主机存活状态,结合traceroute可追踪网络路径,发现中间路由器的安全漏洞,在攻击阶段,hydra工具用于暴力破解密码,例如hydra -l admin -P password.txt ssh://192.168.1.1针对SSH服务进行密码枚举;sqlmap则通过sqlmap -u "http://example.com/index.php?id=1" --dbs命令自动检测SQL注入漏洞并获取数据库信息。ddos攻击工具如hping3可通过hping3 --flood -p 80 -S 192.168.1.1命令发送大量TCP包,导致目标服务拒绝访问。

持久化控制是黑客维持对目标系统长期访问的手段,Windows系统中,黑客通过reg add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /v Malware /t REG_SZ /d "C:\malware.exe"将恶意程序添加到注册表启动项,或使用schtasks /create /tn "Malware Task" /tr "C:\malware.exe" /sc daily创建定时任务;Linux系统中,echo 'malware.sh &' >> ~/.bashrc命令可将恶意脚本添加到用户bash配置文件,实现每次登录自动执行。ssh-keygen和ssh-copy-id命令可生成并上传SSH公钥到目标主机,实现免密登录,黑客常利用此方法建立隐蔽的后门通道。

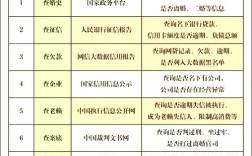

以下是部分黑客命令的功能对比表格:

| 命令名称 | 系统支持 | 主要功能 | 典型应用场景 |

|---|---|---|---|

nmap |

跨平台 | 端口扫描、服务识别、漏洞检测 | 目标主机信息收集、攻击面评估 |

netstat |

Windows/Linux | 查看网络连接、端口监听状态 | 发现开放服务、检测异常连接 |

sudo -l |

Linux | 查看用户sudo权限 | 权限提升路径分析 |

hydra |

跨平台 | 多协议暴力破解密码 | SSH、RDP、FTP等服务密码破解 |

reg add |

Windows | 修改注册表 | 添加启动项、持久化控制 |

echo >> ~/.bashrc |

Linux | 修改用户配置文件 | 添加后门脚本、实现自动执行 |

相关问答FAQs:

Q1: 黑客命令是否都是非法的?

A1: 并非如此,黑客命令本身是中性的技术工具,其合法性取决于使用场景和目的,系统管理员、网络安全工程师等合法用户会使用相同的命令进行系统运维、漏洞检测和安全加固,例如使用nmap扫描内网安全漏洞、使用netstat排查异常网络连接,只有当这些命令被用于未经授权的入侵、数据窃取或破坏系统等非法行为时,才构成黑客攻击,技术本身并无善恶,关键在于使用者的意图和行为是否符合法律法规。

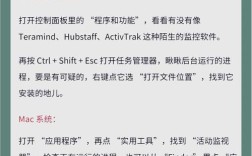

Q2: 如何防范黑客命令的非法利用?

A2: 防范黑客命令的非法利用需从技术和管理两方面入手,技术层面,可通过防火墙规则限制高危端口(如3389、22)的外部访问,使用入侵检测系统(IDS)监控异常命令执行(如短时间内大量net user操作),定期更新系统和应用软件修补漏洞;系统层面,遵循最小权限原则,避免使用管理员账户日常操作,启用命令审计功能(如Linux的auditd、Windows的“高级安全Windows防火墙日志”),管理层面,加强员工安全意识培训,避免点击恶意链接或下载可疑文件,制定严格的权限管理制度,定期进行安全渗透测试,及时发现并修复潜在风险,通过综合防护措施,可有效降低黑客命令利用的成功率。