ip安全策略命令是网络管理员用于配置和管理Windows操作系统内置防火墙(Windows Firewall with Advanced Security)的核心工具,通过命令行方式实现高效、灵活的安全策略控制,这些命令基于netsh(Network Shell)框架,适用于批量部署、自动化脚本及远程管理场景,相比图形界面操作具有更高的效率和可定制性,以下从基础命令、高级配置及实际应用场景三个维度展开详细说明。

基础命令中,netsh advfirewall show allprofiles用于查看当前所有防火墙配置文件(域、专用、公共)的状态,如是否启用、入站/出站规则等。netsh advfirewall set allprofiles state on可全局启用所有防火墙配置文件,而state off则禁用,通常仅在调试或临时网络环境下使用,针对特定配置文件,可通过set domainprofile或set publicprofile单独调整,例如netsh advfirewall set domainprofile firewallpolicy blockinboundalways将域配置文件的入站策略强制设为“始终阻止”,规则管理方面,netsh advfirewall firewall add rule是核心命令,用于创建新规则,例如add rule name="Block TCP 8080" dir=in action=block protocol=TCP localport=8080将阻止所有入站的TCP 8080端口流量,对应地,delete rule name="规则名"可移除指定规则,show rule name="规则名"则查看规则详情。

高级配置命令涉及更精细的安全控制,通过netsh advfirewall set globalstate可调整全局防火墙行为,如set globalstate icmpredirects=disable禁用ICMP重定向,防止路由欺骗攻击,针对应用程序限制,add rule program="C:\Program Files\App\app.exe" dir=out action=allow可限制特定程序的网络访问权限,对于复杂场景,可结合profiles参数指定规则生效的配置文件范围(如profiles=domain,private),或使用service参数关联系统服务(如service=spooler)。netsh advfirewall monitor show constant可实时监控防火墙日志,帮助分析网络活动。

实际应用中,这些命令常用于企业环境的安全基线部署,通过批处理脚本批量执行add rule命令,统一禁止员工使用P2P软件(如add rule name="Block P2P" program="p2p.exe" action=block);或使用netsh advfirewall firewall add rule name="Allow RDP" dir=in action=allow protocol=TCP localport=3389远程开启防火墙的RDP端口,同时配合set localprofile firewallpolicy blockinboundalways确保默认拒绝所有入站连接,仅开放必要服务,在服务器运维中,可通过计划任务定期执行show allprofiles > firewall_report.txt生成防火墙状态报告,便于审计和故障排查。

以下是相关问答FAQs:

Q1: 如何通过命令行导出当前防火墙配置以便备份?

A: 使用netsh advfirewall export "C:\firewall_backup.wfw"命令可将当前防火墙配置(包括所有规则和设置)导出为.wfw文件,需管理员权限执行,恢复时可通过netsh advfirewall import "C:\firewall_backup.wfw"导入,覆盖现有配置。

Q2: 如何使用命令行阻止特定IP地址的访问?

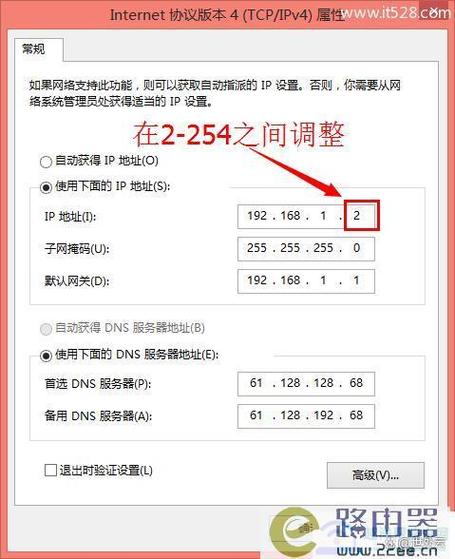

A: 可通过添加基于远程IP的规则实现,netsh advfirewall firewall add rule name="Block IP 192.168.1.100" dir=in action=block remoteip=192.168.1.100,该规则将阻止所有来自该IP的入站流量,若需阻止IP段,可使用remoteip=192.168.1.0/24格式。