nmap作为网络扫描和安全审计的必备工具,其功能强大且命令灵活,掌握常用命令能显著提升网络探测效率,以下从基础扫描、端口探测、服务版本检测、脚本扫描、主机发现等维度详细解析nmap常用命令及使用场景。

基础扫描命令

基础扫描是nmap最核心的功能,主要用于目标存活性检测和端口状态判断。

- 简单扫描:

nmap 目标IP,如nmap 192.168.1.1,默认扫描1000个常用TCP端口,输出目标开放端口、MAC地址及操作系统基本信息(若可识别)。 - 详细扫描:

nmap -v 目标IP,-v参数显示详细扫描过程,包括数据包发送、响应接收等实时信息,便于调试和追踪扫描状态。 - 输出结果:

nmap -oN 文件名 目标IP,将结果保存为普通文本格式;-oG 文件名生成grepable格式,便于脚本处理;-oX 文件名输出XML格式,适合工具集成分析。

端口扫描技术

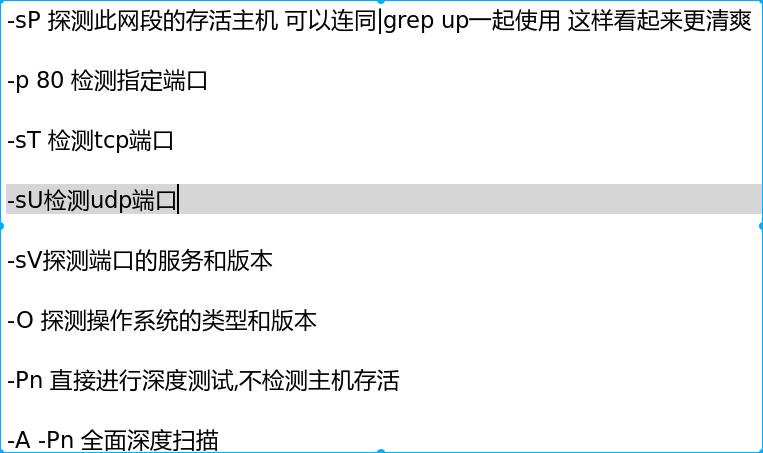

端口扫描是探测目标服务暴露情况的关键,nmap支持多种TCP/UDP扫描技术。

- TCP全连接扫描:

nmap -sT 目标IP,通过完整三次握手建立连接,准确性高但易被防火墙检测,适用于内网扫描。 - TCP SYN扫描(半开放扫描):

nmap -sS 目标IP,仅发送SYN包,若收到SYN/ACK则端口开放,发送RST关闭连接,速度快且隐蔽性较好,需管理员权限。 - UDP扫描:

nmap -sU 目标IP,针对UDP端口扫描,发送空的UDP包并响应,由于UDP无连接机制,扫描速度较慢且易漏报,常结合-p指定端口范围,如nmap -sU -p 53,161,123 192.168.1.1。 - 端口范围指定:

nmap -p 1-1000 目标IP扫描1-1000端口;-p 80,443,8080仅扫描指定端口;-p-扫描全部65535个端口。

| 扫描类型 | 命令示例 | 特点 | 适用场景 |

|---|---|---|---|

| TCP全连接 | nmap -sT 192.168.1.1 |

精准、速度慢、无权限要求 | 内网、低权限环境 |

| TCP SYN扫描 | nmap -sS 192.168.1.1 |

速度快、隐蔽、需root权限 | 外网、渗透测试 |

| UDP扫描 | nmap -sU -p 53 192.168.1.1 |

速度慢、易漏报 | DNS、DHCP等UDP服务 |

| 自定义端口 | nmap -p 80,443 192.168.1.1 |

针对性强 | 已知服务端口扫描 |

服务与版本检测

确定端口运行的服务类型及版本号,对漏洞评估至关重要。

- 服务版本检测:

nmap -sV 目标IP,通过发送探测包分析服务响应,获取服务名称、版本号、协议类型等信息,如Apache/2.4.41。 - 脚本扫描:

nmap -sC 目标IP,默认运行安全脚本(如http-title、ssh-hostkey),自动收集服务细节,例如nmap -sC -p 80 192.168.1.1可获取Web服务器标题。 - intensity级别调整:

nmap -sV --version-intensity 0-9 目标IP,0-9为探测强度,默认为7,值越高检测越准确但耗时越长,快速扫描可设为-sV --version-intensity 2。

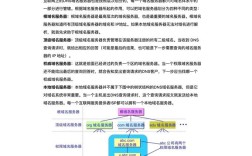

主机发现与状态判断

在大型网络中,快速存活性检测可缩小扫描范围。

- ping扫描:

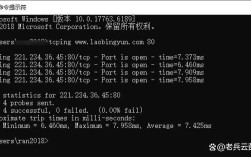

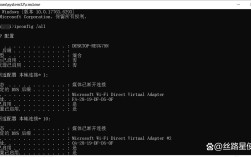

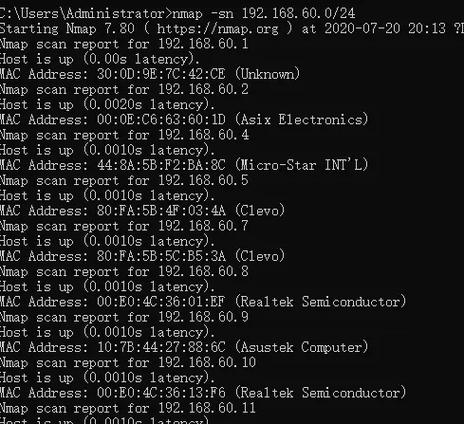

nmap -sn 192.168.1.0/24,-sn禁用端口扫描,仅通过ARP、ICMP、TCP SYN等方式发现存活主机,输出IP和MAC地址。 - TCP Ping:

nmap -PS 80 192.168.1.0/24,发送TCP SYN包到80端口,适用于禁用ICMP的网络环境。 - ARP Ping:

nmap -PR 192.168.1.0/24,仅适用于局域网,通过ARP请求快速发现在线主机,速度最快。

高级扫描技巧

针对复杂网络环境,nmap提供灵活的高级参数组合。

- 防火墙/IDS规避:

nmap -f 目标IP,-f分片数据包绕过简单检测;--mtu 16自定义分片大小;-D RND:10decoy扫描,伪造随机源IP隐藏真实地址。 - 扫描速率控制:

nmap --min-rate 10000 -T4 目标IP,-T0-5设置时序模板(T4为默认快速扫描),--min-rate限制最小发包数避免网络阻塞。 - 输出格式增强:

nmap -oA 扫描结果 目标IP,同时生成普通文本、XML和grepable三种格式,方便多场景使用。

实战应用示例

- 内网资产扫描:

nmap -sn 192.168.1.0/24发现存活主机,再对168.1.100执行nmap -sV -sC -p- -oA 内网扫描,全端口扫描并检测服务版本。 - Web服务探测:

nmap -p 80,443,8080 --script http-enum 192.168.1.1,枚举Web目录和常见路径,辅助漏洞挖掘。

相关问答FAQs

Q1: nmap扫描时提示“WARNING: Reverse DNS resolution failed for IP address”,如何解决?

A: 此提示表示目标IP的反向DNS解析失败,通常不影响扫描结果,若需关闭提示,可添加-n参数禁用DNS解析(nmap -n 目标IP);若需强制解析,可使用-R参数启用反向DNS,或手动配置本地DNS服务器。

Q2: 如何使用nmap扫描特定端口的SSL/TLS版本信息?

A: 可结合-sV和--script ssl-enum-ciphers参数,例如nmap -p 443 --script ssl-enum-ciphers -sV 目标IP,该脚本会检测SSL/TLS支持的协议版本(如TLS 1.2、TLS 1.3)及加密算法强度,帮助评估SSL配置安全性。