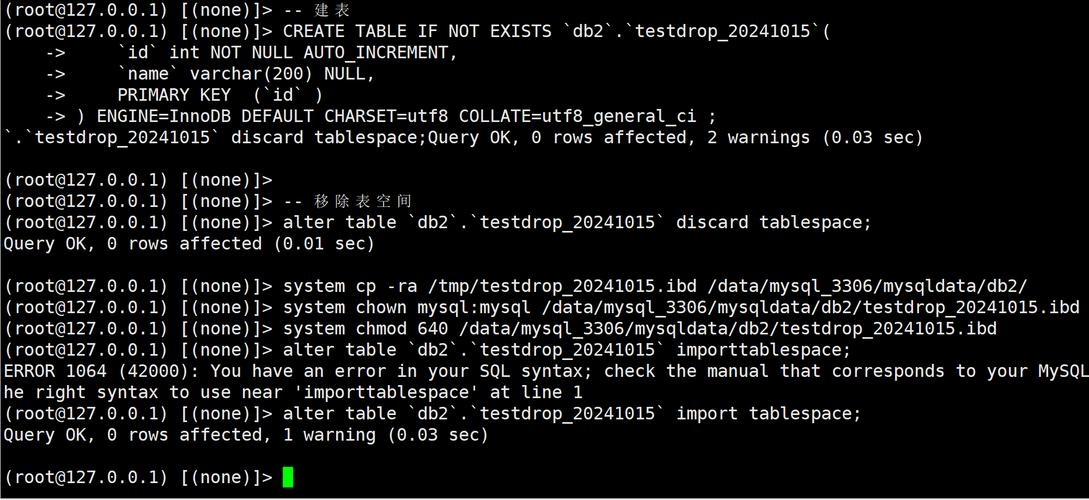

在数据库管理中,权限控制是保障数据安全的核心环节,DB2作为主流的关系型数据库管理系统,提供了完善的权限管理机制,通过精细化的权限分配,可以确保不同用户只能访问其职责范围内的数据和对象,从而降低数据泄露或误操作的风险,DB2的权限管理主要分为三类:系统权限、对象权限和隐含权限,每类权限对应不同的控制范围和操作能力,系统权限由数据库管理员(DBA)授予,允许用户执行特定的高级行为,如创建数据库、表空间或备份系统;对象权限则针对具体的数据库对象(如表、视图、存储过程等)进行控制,决定用户是否能够查询、修改或删除这些对象;隐含权限则是指特定角色或用户身份自动拥有的权限,例如SYSADM用户拥有所有系统权限,掌握DB2权限相关的命令是数据库管理员的基本技能,以下将详细解析DB2权限管理的关键命令及其使用场景。

权限授予命令(GRANT)

GRANT命令是DB2权限管理的核心操作,用于将特定权限分配给用户或角色,其基本语法为:GRANT 权限类型 ON 数据库对象 TO 用户/角色 [WITH GRANT OPTION],权限类型包括CONNECT、CREATE、DROP、SELECT、INSERT、UPDATE、DELETE、EXECUTE等,数据库对象可以是数据库、表空间、表、视图、索引、存储过程等。 granting用户user1对表employee的查询和插入权限,可执行:GRANT SELECT, INSERT ON TABLE employee TO user1,若需允许user1进一步将这些权限转授给其他用户,可添加WITH GRANT OPTION子句,此时user1成为权限的“传播者”,需要注意的是,系统权限(如SYSADM、SYSCTRL、SYSMAINT、SYSMON)通常通过db2 update dbm cfg using命令配置,而非直接使用GRANT授予,将SYSADM权限分配给操作系统用户db2admin,需执行:db2 update dbm cfg using SYSADM_GRP db2admin。

权限撤销命令(REVOKE)

REVOKE命令用于收回已授予的权限,其语法为:REVOKE 权限类型 ON 数据库对象 FROM 用户/角色 [RESTRICT | CASCADE],与GRANT类似,权限类型和对象需与授权时保持一致。RESTRICT选项表示仅当被撤销权限未被其他用户依赖时才执行撤销(默认行为),而CASCADE选项则会级联回收所有通过该权限转授给其他用户的权限,若需彻底撤销user1对employee表的SELECT权限并回收其转授的权限,应使用:REVOKE SELECT ON TABLE employee FROM user1 CASCADE,需注意,撤销系统权限时需通过db2 update dbm cfg using命令修改相应的权限组,db2 update dbm cfg using SYSCTRL_GRP -(移除SYSCTRL权限组)。

权限查看命令

监控当前权限状态是权限管理的重要环节,DB2提供了多种命令用于查询权限信息:

- 查看用户权限:

db2 "SELECT * FROM SYSCAT.DBAUTH"显示数据库级别的权限(如CONNECT、CREATETAB等);db2 "SELECT * FROM SYSCAT.TABAUTH"显示表权限;db2 "SELECT * FROM SYSCAT.PACKAGEAUTH"显示包权限。 - 查看角色权限:

db2 "SELECT * FROM SYSCAT.ROLEAUTH"显示角色及其成员;db2 "SELECT * FROM SYSCAT.AUTHORIZATION"显示用户默认权限。 - 查看系统权限配置:

db2 get dbm cfg显示实例级别的权限组配置(如SYSADM_GRP、SYSCTRL_GRP等)。

要查看用户user1在当前数据库中的所有表权限,可执行:db2 "SELECT GRANTEE, TABNAME, SELECTAUTH, INSERTAUTH, UPDATEAUTH, DELETEAUTH FROM SYSCAT.TABAUTH WHERE GRANTEE = 'USER1'"。

权限管理最佳实践

- 最小权限原则:仅授予用户完成工作所必需的最小权限集,避免过度授权,仅允许报表查询用户使用SELECT权限,禁止其修改数据。

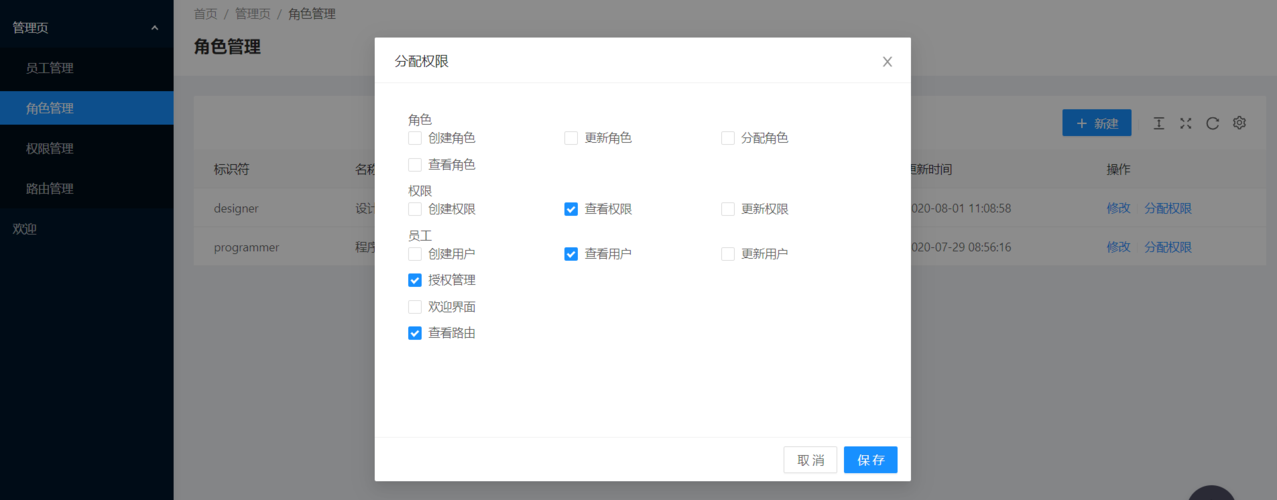

- 角色化权限管理:通过角色(ROLE)集中管理权限,再将角色分配给用户,简化权限维护,创建

APP_ROLE角色并授予SELECT权限,再将用户加入该角色:CREATE ROLE APP_ROLE; GRANT SELECT ON ALL TABLES TO APP_ROLE; GRANT APP_ROLE TO user1。 - 定期审计权限:使用

db2pd -d [数据库名] -tablelocks或db2 "SELECT * FROM SYSCAT.DBAUTH"定期检查权限配置,识别异常授权。 - 使用

WITH GRANT OPTION谨慎:避免随意传播权限,防止权限范围失控。

以下为常见权限类型对应的操作范围示例表:

| 权限类型 | 适用对象 | 操作范围说明 | |----------------|----------------------------------------------------------| | CONNECT | 数据库 | 允许用户连接到数据库 | | CREATETAB | 数据库 | 允许用户创建表 | | SELECT | 表、视图 | 允许查询数据 | | INSERT | 表、视图 | 允许插入数据 | | UPDATE | 表、视图 | 允许修改数据 | | DELETE | 表、视图 | 允许删除数据 | | EXECUTE | 存储过程、函数 | 允许执行存储过程或函数 | | CONTROL | 数据库对象 | 对象的所有权限(包括修改、删除对象) |

相关问答FAQs

Q1: 如何判断用户是否拥有对某表的SELECT权限?

A1: 可通过以下方法验证:

- 使用

db2 "SELECT SELECTAUTH FROM SYSCAT.TABAUTH WHERE GRANTEE = 'USER1' AND TABNAME = 'EMPLOYEE'"查询权限表,若返回为“Y”则拥有权限; - 以该用户身份连接数据库并执行查询语句,若成功则说明有权限,若报错“SQL0206N”则无权限;

- 使用

db2 "VALUES HAS_TABLE_AUTH('USER1', 'EMPLOYEE', 'SELECT')"函数,返回1表示有权限,0表示无权限。

Q2: 撤销用户权限时,CASCADE和RESTRICT有什么区别?

A2: RESTRICT是默认选项,仅当被撤销权限未被其他用户依赖时才允许撤销,否则报错;CASCADE则会强制撤销权限,并级联回收所有通过该用户转授给其他用户的权限,若用户A将SELECT权限转授给用户B,撤销A的权限时使用RESTRICT会失败(因B依赖该权限),而使用CASCADE则会同时撤销A和B的SELECT权限,需谨慎使用CASCADE,避免意外影响其他用户。