路由器开启端口命令是网络管理中常见的需求,通常用于配置端口转发、允许特定服务通过防火墙或实现远程访问等功能,不同品牌和型号的路由器可能使用不同的命令行界面(CLI),但核心逻辑和命令结构存在相似性,以下将详细介绍路由器开启端口的通用方法、常见品牌路由器的具体命令示例、注意事项及相关配置步骤。

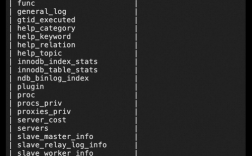

路由器端口配置基础

端口是网络通信的入口,端口号范围从0到65535,其中0~1023为知名端口(如HTTP的80端口、HTTPS的443端口),1024~49151为注册端口,49152~65535为动态或私有端口,开启端口通常涉及两个步骤:1. 在防火墙或访问控制列表(ACL)中允许特定端口的流量;2. 配置端口转发(如果需要将外部请求映射到内部设备)。

通用命令结构

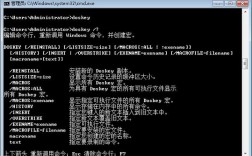

大多数路由器支持CLI配置,进入配置模式后,基本命令结构如下:

- 进入全局配置模式:

configure terminal(简写conf t) - 进入接口或特定配置模式:如

interface GigabitEthernet0/0(进入接口模式)或ip access-list extended(创建扩展ACL) - 允许端口流量:通过ACL规则或直接防火墙策略配置

- 保存配置:

write memory(简写wr)或copy running-config startup-config

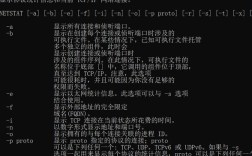

防火墙与ACL配置

ACL是控制端口流量的核心工具,以扩展ACL为例,允许特定IP访问某端口的命令如下:

ip access-list extended ALLOW_WEB permit tcp any host 192.168.1.1 eq 80 // 允许任何主机访问192.168.1.1的80端口 deny ip any any // 拒绝其他所有流量 exit

然后将ACL应用到接口:

interface GigabitEthernet0/1 ip access-group ALLOW_WEB in

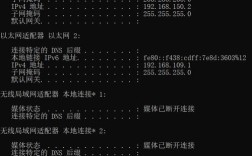

端口转发(NAT映射)

若需将外部公网IP的端口映射到内部服务器,需配置NAT端口转发,将公网IP 203.0.113.1的80端口映射到内网192.168.1.100的80端口:

ip nat inside source static tcp 192.168.1.100 80 interface GigabitEthernet0/0 80 extendable

inside和outside需根据接口方向正确配置:

interface GigabitEthernet0/0 ip nat outside interface GigabitEthernet0/1 ip nat inside

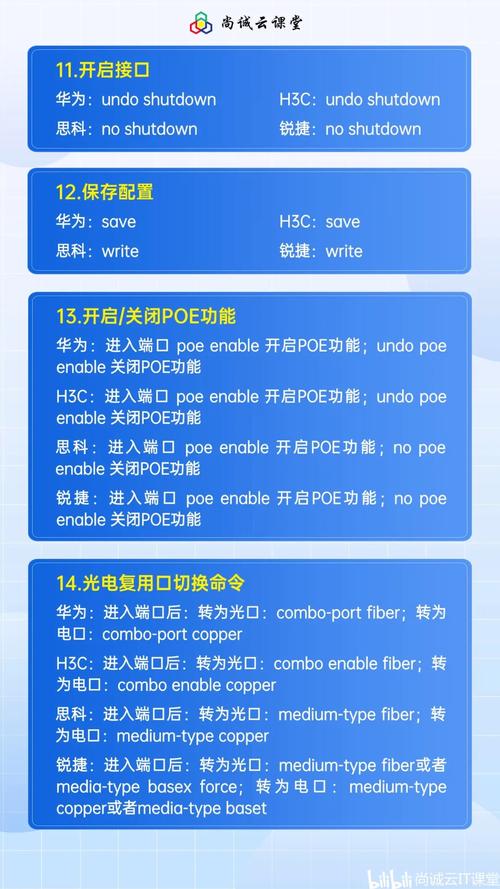

常见品牌路由器命令示例

不同品牌路由器的CLI语法有所差异,以下列举主流品牌的配置命令:

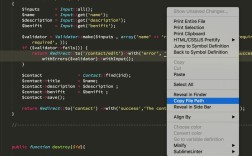

思科(Cisco)路由器

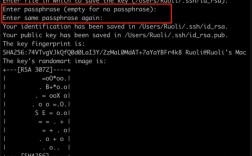

- 开启SSH端口(22):

line vty 0 15 transport input ssh login local exit username admin secret password // 创建SSH用户 ip ssh version 2

- 允许TCP 8080端口:

access-list 101 permit tcp any any eq 8080 interface GigabitEthernet0/0 ip access-group 101 in

华为(Huawei)路由器

- 配置ACL允许端口:

acl number 3000 rule permit tcp source any destination-port eq 80 rule deny ip quit interface GigabitEthernet0/0/0 traffic-filter inbound acl 3000

- 端口转发:

nat server protocol tcp global 203.0.113.1 80 inside 192.168.1.100 80

H3C路由器

- ACL与端口配置:

acl advanced 3000 rule permit tcp destination-port eq 443 quit interface GigabitEthernet1/0/1 packet-filter inbound user-group 3000

TP-Link家用路由器(Web界面)

家用路由器通常通过Web界面配置,路径为“转发规则”→“虚拟服务器”,添加外部端口、内部IP和内部端口即可,若需CLI,可通过Telnet登录后使用命令:

nat inbound rule add interface wan protocol tcp external-port 8080 internal-ip 192.168.1.100 internal-port 8080

配置注意事项

- 安全性:开启端口后需限制访问IP,避免使用

any允许所有IP,尤其是管理端口(如22、3389)。 - 端口冲突:确保目标端口未被其他服务占用(如80端口可能被IIS或Apache占用)。

- 防火墙状态:检查路由器全局防火墙是否开启,可能需先禁用全局防火墙或放行特定端口。

- NAT类型:端口转发需路由器为网关模式,且内外网接口配置正确。

- 保存配置:避免重启后配置丢失,务必执行保存命令。

配置步骤总结(以Cisco为例)

- 登录路由器CLI,进入全局配置模式:

conf t。 - 创建ACL允许目标端口:

ip access-list extended PORT_ACL,添加permit规则。 - 将ACL应用到接口:

interface GigabitEthernet0/0,ip access-group PORT_ACL in。 - 配置端口转发(如需):

ip nat inside source static...。 - 创建访问用户(如SSH):

username admin secret password。 - 保存配置:

wr。

相关问答FAQs

问题1:路由器开启端口后仍无法访问,可能的原因有哪些?

解答:

- 防火墙拦截:检查目标服务器或客户端防火墙是否阻止该端口。

- ACL配置错误:ACL规则顺序错误或未应用到正确接口,可使用

show access-lists查看规则匹配情况。 - NAT未生效:端口转发未正确配置,验证内外网IP和端口是否对应。

- 网络连通性问题:使用

ping和telnet IP 端口测试连通性,检查路由表是否可达。

问题2:如何关闭已开启的端口?

解答:

- 删除ACL规则:在全局配置模式下,进入ACL列表,删除对应

permit规则,例如Cisco路由器中:no ip access-list extended PORT_ACL

- 禁用端口转发:删除NAT映射命令,如Cisco中:

no ip nat inside source static tcp 192.168.1.100 80 interface GigabitEthernet0/0 80

- 接口配置清理:从接口移除ACL应用:

interface GigabitEthernet0/0 no ip access-group PORT_ACL in

- 保存配置:执行

wr使配置生效。

通过以上步骤和命令,可灵活管理路由器端口配置,确保网络服务的安全与稳定,实际操作中需根据设备型号和具体需求调整命令细节。