SSH(Secure Shell)是一种通过网络为远程登录会话和其他网络服务提供安全加密协议的软件,广泛应用于网络设备管理中,与传统的Telnet协议相比,SSH通过加密传输数据,有效防止了信息泄露和中间人攻击,成为管理交换机等网络设备的首选方式,以下是关于SSH登录交换机的详细命令操作流程、配置步骤及注意事项,内容涵盖不同场景下的操作方法,并结合表格对比关键参数,帮助读者全面掌握SSH登录交换机的技能。

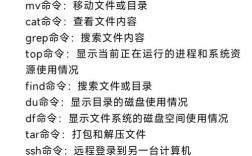

SSH登录交换机的基本命令操作

SSH登录交换机通常分为两种方式:基于密码的认证和基于密钥的认证,前者操作简单,适合临时或低安全需求场景;后者安全性更高,适合长期管理环境,以下是两种方式的具体命令操作流程。

基于密码的SSH登录

当交换机已启用SSH服务并配置了管理IP地址后,用户可通过SSH客户端工具(如PuTTY、Xshell或Linux/Mac终端的ssh命令)进行登录,基本命令格式如下:

- Linux/Mac终端:

ssh username@交换机IP地址,例如ssh admin@192.168.1.1。 - Windows终端(如PuTTY):输入交换机IP地址,选择SSH协议,输入用户名和密码即可连接。

登录后,交换机会提示输入预设的用户密码,验证通过后即可进入命令行界面,需要注意的是,首次登录时可能会提示“Host key verification failed”,这是因为交换机的SSH主机密钥未被本地客户端信任,用户可选择“yes”继续连接,但建议后续通过ssh-keyscan命令保存主机密钥以避免每次登录都提示。

基于密钥的SSH登录

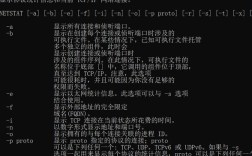

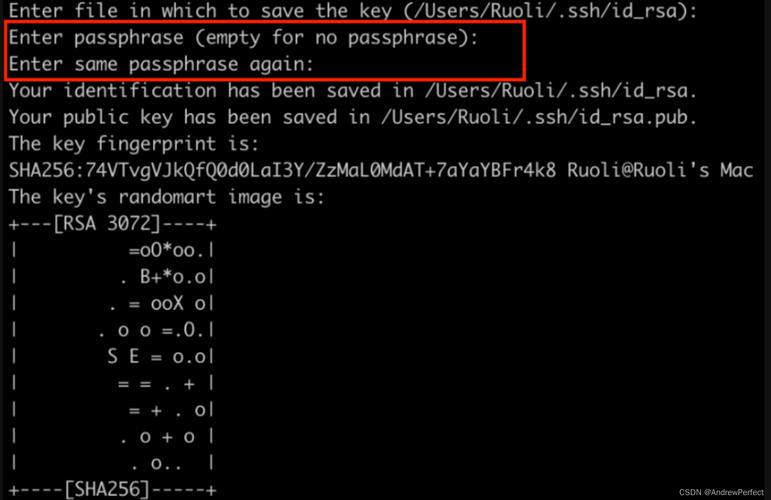

基于密钥的认证无需每次输入密码,而是通过本地生成的私钥和交换机存储的公钥进行验证,安全性更高,操作步骤分为客户端密钥生成和交换机公钥配置两部分:

- 客户端生成密钥对:在本地终端运行

ssh-keygen -t rsa -b 2048命令,生成RSA类型的密钥对(2048位长度),默认保存在~/.ssh/目录下,包括私钥(id_rsa)和公钥(id_rsa.pub)。 - 交换机配置公钥:将公钥内容复制到交换机中,通过以下命令完成配置:

ssh username@交换机IP地址 # 先通过密码登录交换机 system-view # 进入系统视图 aaa # 进入AAA视图 local-user username # 编辑用户配置 service-type ssh # 开启SSH服务 authentication-type password # 认证方式(若需密码可保留) public-key import ssh-key # 导入公钥 quit # 退出AAA视图 save # 保存配置

完成配置后,客户端即可通过

ssh -i /path/to/private_key username@交换机IP地址命令使用私钥登录,无需输入密码。

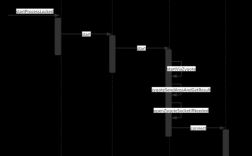

交换机SSH服务的配置步骤

要让交换机支持SSH登录,需先启用SSH服务并配置相关参数,包括生成主机密钥、设置管理IP、创建用户等,以下是详细配置步骤(以华为交换机为例,其他品牌命令略有差异):

-

生成主机密钥:SSH服务依赖主机密钥进行身份验证,需通过以下命令生成:

system-view rsa local-key-label switch-key # 生成RSA主机密钥 ssh server enable # 全局启用SSH服务

-

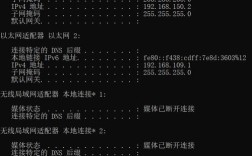

配置管理IP地址:交换机需有IP地址才能被SSH客户端访问,通常在VLAN接口下配置:

(图片来源网络,侵删)

(图片来源网络,侵删)interface Vlanif1 ip address 192.168.1.1 255.255.255.0 quit

-

创建SSH用户并设置权限:在AAA视图中创建用户,并指定认证方式:

aaa local-user admin password cipher Admin@123 # 设置密码(加密存储) local-user admin privilege level 15 # 设置用户权限(15为最高权限) local-user admin service-type ssh # 开启SSH服务 quit

-

配置SSH参数(可选):可自定义SSH端口号(默认22)、登录超时时间等:

ssh server port 2222 # 修改SSH端口号为2222 ssh server timeout 60 # 设置登录超时时间为60秒

-

保存配置:执行

save命令保存所有配置,避免重启后丢失。

SSH登录参数对比与注意事项

为便于理解,以下表格总结了SSH登录中的关键参数及配置要点:

| 参数 | 说明 | 默认值/示例 | 注意事项 |

|---|---|---|---|

| SSH端口 | SSH服务监听的TCP端口,默认为22 | 22 | 修改后需在客户端指定新端口,避免与其他服务冲突 |

| 主机密钥类型 | SSH加密算法,支持RSA、DSA等,RSA目前最常用 | RSA 2048位 | 密钥长度越长安全性越高,但可能影响连接速度 |

| 用户认证方式 | 密码认证或公钥认证,可同时启用 | 密码认证 | 公钥认证更安全,建议生产环境优先使用 |

| 登录超时时间 | 无操作自动断开的时间(秒) | 60秒 | 根据安全需求调整,过短可能影响操作,过长存在安全风险 |

| VTY线路数 | 允许同时登录的最大客户端数量 | 0-5(共5条) | 需确保足够线路数,避免多用户登录冲突 |

注意事项:

- 安全性:避免使用简单密码,建议结合字母、数字和特殊字符;定期更换密码或更新密钥对。

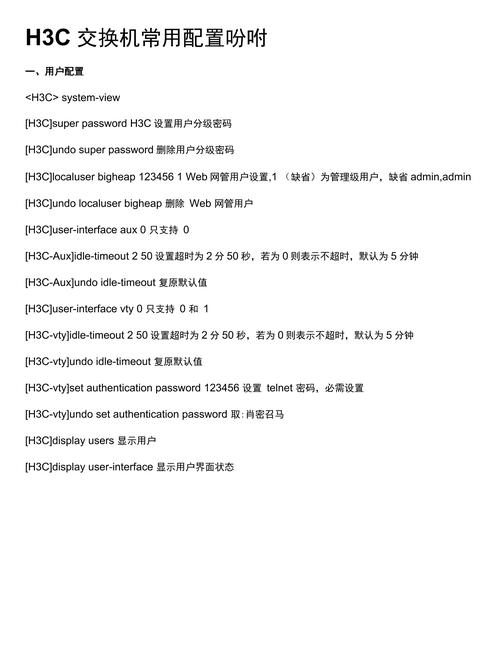

- 兼容性:不同品牌交换机(如Cisco、H3C)的SSH命令存在差异,需参考对应设备文档。

- 网络访问:确保客户端与交换机网络可达,且防火墙允许SSH端口的流量(如TCP 22)。

- 日志记录:启用SSH登录日志功能,记录登录IP、时间等信息,便于审计和故障排查。

相关问答FAQs

问题1:SSH登录交换机时提示“Connection refused”是什么原因?

解答:该错误通常表示交换机未启用SSH服务或SSH端口未开放,可按以下步骤排查:

- 检查交换机是否执行了

ssh server enable命令; - 确认SSH端口(默认22)未被防火墙或ACL策略拦截;

- 验证交换机管理IP地址配置正确,且客户端与交换机网络可达。

问题2:如何提高SSH登录交换机的安全性?

解答:可通过以下措施增强安全性:

- 禁用密码认证:仅启用基于密钥的认证,避免暴力破解;

- 限制登录IP:通过ACL策略只允许特定IP地址访问SSH端口;

- 定期更新密钥:每3-6个月重新生成SSH主机密钥和用户密钥对;

- 使用非标准端口:修改SSH默认端口(如改为2222),减少自动化攻击扫描风险。

用户可全面掌握SSH登录交换机的命令操作、配置方法及安全实践,确保高效、安全地管理网络设备。