在网络安全和运维工作中,抓包分析是排查网络故障、监控流量、验证通信协议的重要手段,F5 BIG-IP作为广泛应用的负载均衡和网络安全设备,其抓包功能可以帮助管理员深入了解设备上的流量细节,以下是关于F5抓包命令的详细说明,包括命令使用场景、操作步骤、参数解析及注意事项。

F5抓包主要通过tmsh命令行工具实现,核心命令为tcpdump,该命令允许在F5设备的虚拟服务器、管理接口或特定网络接口上捕获数据包,与Linux系统中的tcpdump类似,F5的tcpdump支持过滤条件、输出格式等高级功能,但需结合F5的虚拟化架构(如VLAN、self IP、流量处理流程)进行针对性操作。

基础抓包命令语法

F5抓包命令的基本语法结构为:

tcpdump -i <接口> -s <snaplen> -w <文件名> -c <数量> <过滤条件>其中各参数含义如下:

-i:指定抓包接口,可以是物理接口(如1)、VLAN接口(如vlan0)、管理接口(如mgmt)或虚拟服务器地址(如vs_192.168.1.100:80)。-s:snaplen,指定抓包的最大字节数,默认为65535字节(捕获完整数据包),可设置为0表示自动调整。-w:将抓包结果写入文件(二进制格式),便于后续用Wireshark分析;若不加此参数,结果将直接显示在终端。-c:指定抓包数量,达到后自动停止,避免长时间抓包占用资源。<过滤条件>:可选参数,用于过滤特定流量,如host 192.168.1.100、port 80、tcp等。

常见抓包场景及操作步骤

抓取特定虚拟服务器的流量

虚拟服务器(VS)是F5流量的入口点,抓取VS流量可分析客户端到F5的通信,抓取VS vs_web(监听192.168.1.100:80)的TCP流量:

tcpdump -i vs_vs_web -s 0 -w vs_web_capture.pcap -c 1000 tcp注意事项:

- VS名称需在tmsh中确认,可通过

list ltm virtual查看。 - 若VS配置了SNAT,抓包看到的是F5出接口IP,而非客户端真实IP。

抓取服务器端流量(F5到后端Pool)

分析F5与后端服务器的通信,需抓取F5的出接口流量,抓取VLAN vlan_server上的HTTP请求:

tcpdump -i vlan_server -s 0 -w server_traffic.pcap 'port 80 and host 10.0.0.50'注意事项:

- 后端服务器IP需明确,可通过

list ltm pool查看Pool成员。 - 若使用iRules修改流量,抓包需结合iRules逻辑分析。

抓取管理接口流量

排查F5设备自身管理流量(如SSH、SNMP),可抓取管理接口:

tcpdump -i mgmt -s 0 -w mgmt_traffic.pcap 'port 22'实时抓包并显示内容

若需实时查看抓包结果(不保存文件),可省略-w参数,并添加-n(不解析域名)、-vv(详细信息):

tcpdump -i vlan0 -s 0 -n -vv 'tcp port 80'高级过滤条件

F5的tcpdump支持BPF(伯克利数据包过滤器)语法,可通过组合条件精准抓取流量,常用过滤条件如下:

| 过滤类型 | 示例命令 | 说明 |

|---|---|---|

| 协议过滤 | tcpdump -i vlan0 icmp |

只抓取ICMP协议流量 |

| IP地址过滤 | tcpdump -i vlan0 host 192.168.1.1 |

只抓取与指定IP相关的流量 |

| 端口过滤 | tcpdump -i vlan0 port 443 |

只抓取443端口流量 |

| 方向过滤 | tcpdump -i vlan0 src 192.168.1.1 |

只抓取源IP为192.168.1.1的流量 |

| 复合条件 | tcpdump -i vlan0 'tcp and port 80 and not host 10.0.0.1' |

抓取80端口流量,排除特定IP |

| HTTP方法过滤 | tcpdump -i vlan0 'tcp port 80 and (tcp[20:2] == 0x1540 or tcp[20:2] == 0x1541)' |

抓取GET(0x1540)或POST(0x1541)请求 |

抓包文件分析

抓包生成的.pcap文件可通过Wireshark打开分析,分析时需关注:

- TCP三次握手:确认连接建立是否正常。

- HTTP请求/响应:检查请求头、响应状态码及内容。

- 错误标志:如RST包(连接中断)、FIN包(正常关闭)。

- 延迟与重传:通过时间戳分析网络延迟或丢包情况。

注意事项

- 性能影响:长时间抓包可能消耗CPU和内存,建议在业务低峰期执行,并使用

-c限制数量。 - 权限要求:抓包需root权限,普通用户需通过

sudo执行。 - 加密流量:若流量经过SSL/TLS加密(如HTTPS),抓包只能看到密文,需结合SSL卸载配置分析。

- VLAN配置:跨VLAN流量需确保抓包接口包含VLAN路由路径,否则可能漏包。

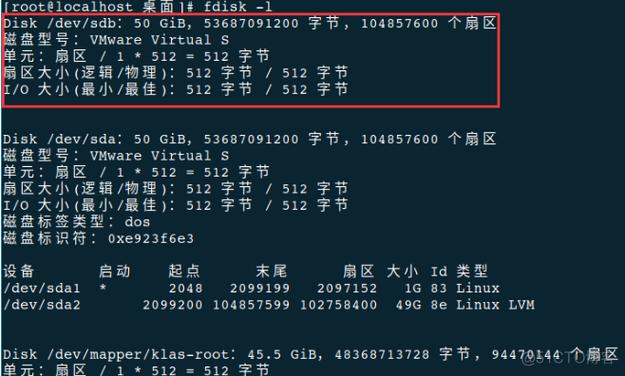

- 日志轮转:抓包文件存储在

/var/tmp,磁盘空间不足时需手动清理或移动文件。

相关问答FAQs

Q1: F5抓包时如何区分客户端真实IP和SNAT后的IP?

A: 若VS配置了SNAT(源地址转换),抓包看到的源IP为F5的出接口IP(如self IP),要获取客户端真实IP,需检查VS是否配置了X-Forwarded-For请求头(通过iRules插入),或在抓包时过滤后端服务器日志中的XFF字段,若未配置XFF,可通过tmsh show ltm virtual <vs_name>查看SNAT模式,若为snat automap,则需结合F5的出接口IP反向排查客户端。

Q2: 抓包时出现“interface not found”错误,如何解决?

A: 该错误通常因接口名称或ID不存在导致,可通过以下步骤排查:

- 使用

tmsh show net interface查看所有可用接口(物理接口、VLAN、管理接口等),确认接口名称或ID是否正确(如1、vlan0、mgmt)。 - 若抓取VS流量,需确认VS名称拼写正确,且VS处于

enabled状态。 - 若为VLAN接口,需检查VLAN是否已绑定至物理接口(

tmsh show net vlan <vlan_name>)。 - 若接口为

down状态,需检查链路或配置(如tmsh modify net interface <interface> enabled)。

通过以上方法,可高效利用F5抓包命令定位网络问题,优化流量管理,实际操作中需结合具体业务场景灵活调整过滤条件和抓包范围,确保分析的准确性和效率。