华为二层交换机命令是网络管理中用于配置和管理交换机的基础工具,这些命令主要涉及VLAN划分、端口管理、MAC地址表、STP协议等二层功能的设置,通过命令行界面(CLI)可以实现灵活的网络控制,以下从常用命令分类、配置步骤及实例进行详细说明。

基础配置命令

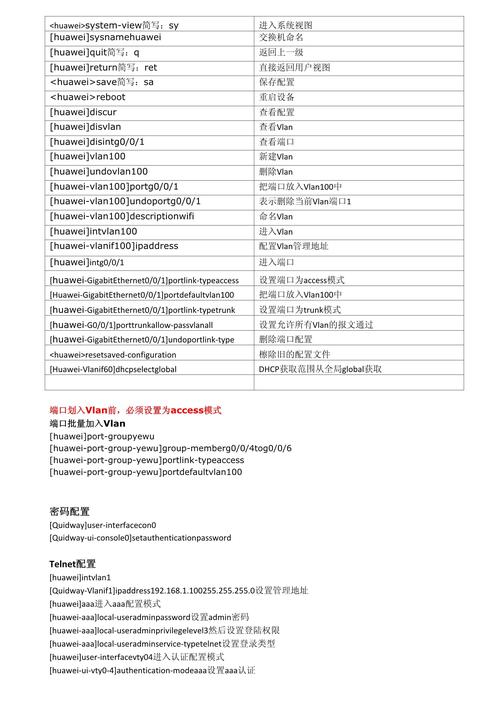

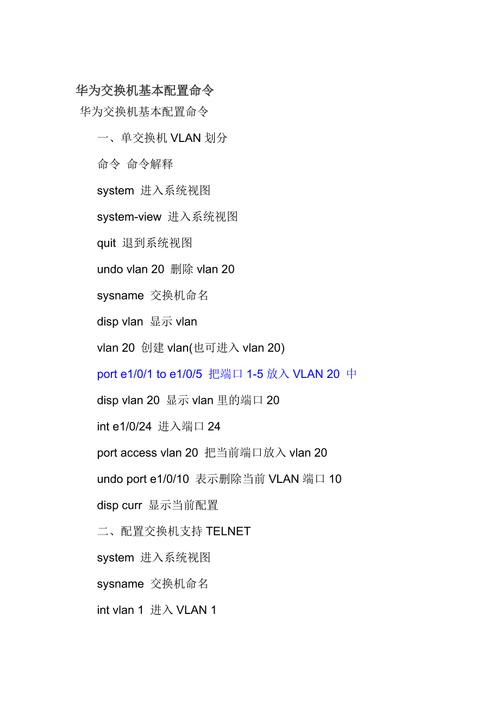

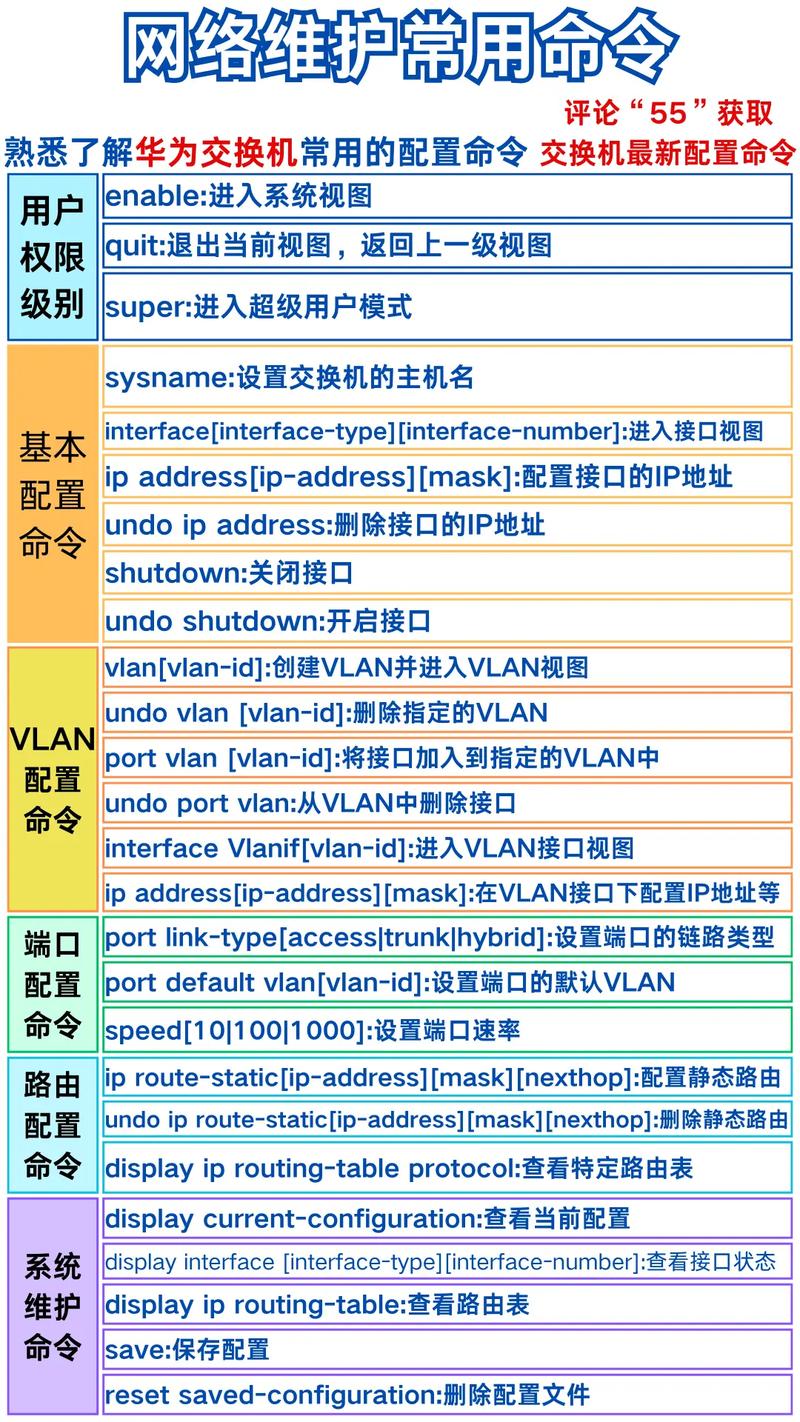

在初次配置交换机时,需先进入系统视图并设置设备基本信息,通过system-view命令从用户视图切换到系统视图,这是执行大多数配置命令的前提,配置设备名称使用sysname [名称],如sysname Huawei-SW1可将交换机命名为Huawei-SW1,为保障设备安全,需配置登录密码,通过user-interface console 0进入控制台接口视图,再使用set authentication password cipher [密码]设置登录密码,最后通过user-interface vty 0 4进入虚拟终端视图,配置远程登录密码及权限级别。

VLAN配置命令

VLAN(虚拟局域网)是二层交换机的核心功能,用于隔离广播域,创建VLAN使用vlan [VLAN_ID],如vlan 10创建VLAN 10,若需批量创建多个VLAN,可使用vlan batch [VLAN_ID1] [VLAN_ID2],例如vlan batch 10 20 30一次性创建VLAN 10、20、30,将端口加入VLAN时,需先进入接口视图,使用interface [接口类型] [接口编号],如interface GigabitEthernet 0/0/1,再配置端口类型为接入端口(port link-type access),并指定VLAN(port default vlan 10),若端口为汇聚链路(Trunk),则需配置port link-type trunk,并允许通过的VLAN(port trunk allow-pass vlan [VLAN_ID]),例如port trunk allow-pass vlan 10 20表示允许VLAN 10和20的流量通过。

端口安全配置

为防止非法设备接入,可配置端口安全功能,在接口视图下使用port-security enable开启端口安全,再设置最大MAC地址数量(port-security max-mac-num [数量]),如port-security max-mac-num 2限制端口仅允许2个MAC地址,绑定MAC地址可通过port-security mac-address [MAC地址]实现,例如port-security mac-address 00e0-fc01-0001将MAC地址与端口绑定,当违规发生时,可配置端口安全模式:port-security intrusion-mode [protect|restrict|shutdown],其中protect丢弃违规数据,restrict发送告警并丢弃数据,shutdown关闭端口。

MAC地址表管理

交换机通过MAC地址表转发数据帧,可通过display mac-address查看当前MAC地址表,显示内容包括MAC地址、所属VLAN、端口及老化时间,若需添加静态MAC地址,使用mac-address static [MAC地址] [接口] [VLAN_ID],例如mac-address static 00e0-fc01-0002 GigabitEthernet 0/0/2 vlan 10将MAC地址绑定到指定端口和VLAN,清除MAC地址表可通过reset mac-address [VLAN_ID] [接口]实现,如reset mac-address vlan 10清除VLAN 10的所有动态MAC地址。

STP协议配置

生成树协议(STP)用于防止网络环路,默认开启的是STP的兼容模式MSTP,查看STP状态使用display stp brief,显示端口角色(根端口、指定端口等)、状态(转发、阻塞等),修改优先级以控制根桥选举,在系统视图下使用stp priority [优先级](默认优先级32768,值越小越优先),例如stp priority 4096将设备优先级设为4096,配置端口成本影响路径选择,在接口视图下使用stp cost [成本值],如stp cost 200设置端口成本为200。

端口镜像配置

端口镜像用于监控网络流量,将指定端口的流量复制到镜像端口,进入系统视图后使用observe-port [接口编号]配置镜像端口,如observe-port 1 interface GigabitEthernet 0/0/24将G0/0/24设为镜像端口,再在源端口视图下使用port-mirroring to observe-port [观察端口编号],例如port-mirroring to observe-port 1 inbound将入向流量镜像到观察端口。

DHCP Snooping配置

DHCP Snooping用于防止DHCP攻击,开启全局DHCP Snooping使用dhcp snooping enable,配置信任端口避免伪造DHCP服务器,在接口视图下使用dhcp snooping trust,如interface GigabitEthernet 0/0/1后执行dhcp snooping trust将G0/0/1设为信任端口,配置接口允许通过的DHCP地址范围使用dhcp snooping binding ip-address [IP地址] mac-address [MAC地址] vlan [VLAN_ID],例如dhcp snooping binding ip-address 192.168.1.100 mac-address 00e0-fc01-0003 vlan 10绑定DHCP地址。

配置保存与备份

完成配置后需保存设置,使用save命令将当前配置保存到设备存储中,若需导出配置文件,可通过display current-configuration查看当前配置,并通过FTP/TFTP服务器上传备份,例如ftp 192.168.1.100登录FTP服务器后执行put config.cfg上传配置文件。

相关问答FAQs

Q1: 如何将交换机端口从VLAN 10删除并加入VLAN 20?

A: 首先进入接口视图,例如interface GigabitEthernet 0/0/1,然后执行undo port default vlan 10删除原VLAN配置,再使用port default vlan 20将端口加入VLAN 20,若为Trunk端口,需使用undo port trunk allow-pass vlan 10删除允许的VLAN,再执行port trunk allow-pass vlan 20添加新VLAN。

Q2: 交换机端口显示“STP Blocking”状态,如何解决?

A: 端口处于阻塞状态通常是由于STP协议检测到环路,可通过display stp brief查看端口角色和根桥信息,若当前设备非根桥,可调整优先级(stp priority [值])成为根桥;或检查物理链路是否存在环路,关闭不必要的端口;也可临时关闭STP(undo stp enable,但不建议生产环境使用),排查问题后重新开启STP。