软件逆向招聘是信息安全领域中的一个重要环节,主要涉及对目标软件进行逆向分析,以获取其源代码、算法、架构或实现逻辑等信息,这类岗位通常要求应聘者具备扎实的编程基础、深厚的计算机体系结构知识以及丰富的逆向工程实践经验,随着信息技术的快速发展和网络安全威胁的日益严峻,软件逆向工程师的需求逐渐增加,尤其在互联网企业、安全公司、游戏行业以及政府部门等领域,逆向技术被广泛应用于恶意软件分析、漏洞挖掘、软件保护与破解、知识产权保护等多个场景。

在软件逆向招聘过程中,用人单位对应聘者的技能要求通常较为全面,编程语言能力是基础,C/C++是逆向分析中最常用的语言,因为许多系统级软件和恶意程序均采用C/C++开发,熟练掌握其语法、内存管理及指针操作对于理解和逆向二进制代码至关重要,汇编语言也是必备技能,x86、ARM、MIPS等架构的汇编指令集需要熟悉,能够直接阅读和调试机器码,Python等脚本语言同样重要,常用于编写逆向工具、自动化分析脚本或数据处理,操作系统与底层知识不可忽视,包括Windows、Linux等操作系统的内存管理机制、PE文件结构、ELF文件格式、动态链接库加载过程、驱动程序开发等,这些知识有助于理解软件在系统中的运行行为,逆向工具的使用能力是核心,如IDA Pro、Ghidra、x64dbg、OllyDbg等静态分析与动态调试工具,需熟练掌握其功能模块和高级操作技巧,如反汇编、反编译、交叉引用、函数调用图绘制、内存补丁修改等,加密与解密技术、网络协议分析、虚拟机与沙箱环境搭建等技能也是加分项,尤其在应对加壳程序、反调试机制或复杂恶意代码时。

除了技术能力,逆向工程师的软素质同样受到重视,逻辑思维能力与耐心是关键,逆向分析往往需要从零散的二进制代码中推断程序逻辑,过程繁琐且耗时,需具备强大的分析能力和持之以恒的精神,问题解决能力与创造力也不可或缺,面对未知程序或复杂保护机制时,需灵活运用多种技术手段,设计创新的解决方案,法律与道德意识是底线,逆向工程师必须严格遵守相关法律法规,如《计算机软件保护条例》《网络安全法》等,仅授权范围内进行逆向分析,避免侵犯知识产权或从事非法活动,团队协作能力同样重要,尤其在大型项目中,需与漏洞挖掘、安全开发、法务等团队紧密配合,共同完成分析任务。

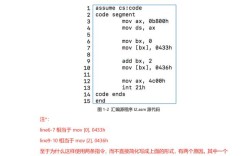

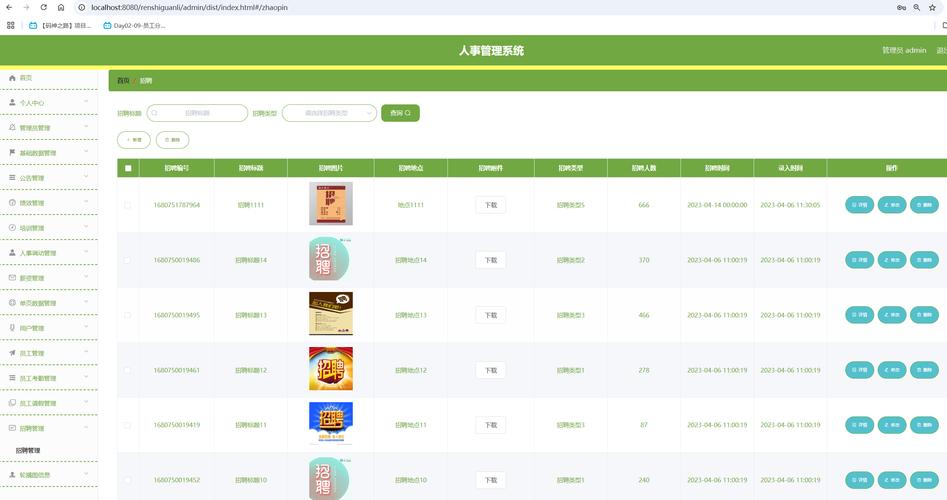

软件逆向招聘的流程通常包括简历筛选、笔试、面试和实操考核等环节,简历筛选阶段,HR和技术负责人会重点关注应聘者的项目经验、技术博客、GitHub贡献或CTF比赛成绩,这些是衡量其实际能力的重要参考,笔试内容多涉及基础知识点,如C语言指针操作、操作系统内存管理、汇编指令转换、加密算法原理等,部分题目会设置简单的逆向分析场景,要求应聘者写出程序功能或输出结果,面试环节则更深入,技术面试官会通过提问考察应聘者的知识广度和深度,如何识别一个程序是否加壳?”“动态调试时如何绕过反调试机制?”“PE文件中导入表和导出表的作用是什么?”等,同时也会询问过往项目的细节,了解其解决问题的思路和方法,实操考核是最终环节,通常要求应聘者在规定时间内完成一个实际的逆向任务,如分析一个简单的恶意样本、破解一个软件的注册保护机制或编写一个自动化脚本提取特定信息,重点考察其工具使用熟练度、分析逻辑和代码编写能力。

为了更直观地展示软件逆向工程师的技能要求与考核重点,以下表格总结了常见的技术能力维度及其在招聘中的重要性:

| 技能维度 | 核心要求 | 招聘考核重点 |

|---|---|---|

| 编程语言 | 熟练掌握C/C++、汇编语言,了解Python等脚本语言 | 代码分析能力、算法理解、工具脚本编写能力 |

| 操作系统与底层 | 熟悉Windows/Linux系统机制、PE/ELF文件结构、内存管理、驱动开发 | 系统级问题排查、文件格式解析、逆向环境搭建 |

| 逆向工具 | 精通IDA Pro、Ghidra、x64dbg等工具的高级功能 | 静态分析效率、动态调试技巧、工具插件开发能力 |

| 加密与解密 | 掌握常见加密算法(AES、RSA等)、加壳技术、反调试机制 | 破解复杂保护、分析恶意代码通信加密、编写解密脚本 |

| 网络与协议 | 熟悉TCP/IP协议栈、网络编程、数据包捕获与分析 | 恶意软件网络行为分析、协议逆向、流量提取 |

| 法律与道德 | 了解相关法律法规,具备良好的职业操守 | 项目授权合规性、分析结果保密意识、知识产权尊重 |

在实际招聘中,不同行业对逆向工程师的侧重点也有所差异,安全公司更关注恶意软件分析和漏洞挖掘能力,要求应聘者具备样本处理、沙箱分析、漏洞验证等经验;游戏行业则侧重于反外挂和保护机制破解,需熟悉游戏引擎架构、内存修改、网络封包处理等技术;互联网企业可能更关注软件兼容性分析、第三方组件审计等,要求应聘者具备快速学习和跨平台分析能力,随着人工智能技术的发展,部分企业开始探索AI辅助逆向工具的开发,因此具备机器学习基础或相关项目经验的应聘者更具竞争力。

对于应聘者而言,准备软件逆向招聘需要系统性地提升技术能力并积累实践经验,建议通过系统学习掌握基础理论,如《逆向工程核心原理》《加密与解密》《Windows内核编程》等经典书籍,同时关注安全社区的技术博客和论坛,如FreeBuf、看雪学院、Exploit-DB等,了解最新的逆向技术和案例,积极参与实际项目,如分析开源恶意样本、参与CTF比赛中的逆向题目、复现公开漏洞等,通过动手操作提升工具使用和分析能力,构建个人技术成果展示也很重要,例如撰写技术博客、在GitHub上分享逆向工具或脚本、参与开源逆向项目等,这些都能在简历筛选中脱颖而出,面试前需针对性复习基础知识,准备常见问题的解答思路,并模拟实操环境进行练习,确保在考核环节中能够熟练应对。

相关问答FAQs:

-

问:软件逆向工程师需要具备哪些证书来提升竞争力?

答:软件逆向工程师更看重实际技术能力而非证书,但部分证书可作为辅助证明,如OSCP(Offensive Security Certified Professional)侧重渗透测试与漏洞利用,包含逆向相关内容;CISSP(Certified Information Systems Security Professional)涵盖信息安全知识体系,有助于理解逆向工程的法律与合规框架;CISP(注册信息安全专业人员)是国内认可度较高的安全认证,涉及软件安全评估等内容,厂商认证如CompTIA Security+、CEH(Certified Ethical Hacker)等也可作为参考,但核心还是通过项目经验和实操能力来体现专业水平。 (图片来源网络,侵删)

(图片来源网络,侵删) -

问:非计算机专业背景的人如何转行从事软件逆向工作?

答:非计算机专业背景转行需要付出更多努力来弥补基础知识差距,建议通过在线课程(如Coursera、edX的计算机科学基础课程)、自学书籍(如《C++ Primer》《汇编语言王爽》)系统学习编程语言、数据结构、操作系统等核心知识,从基础逆向工具入手,如使用IDA Pro分析简单的可执行文件,通过Ghidra学习反汇编和反编译,逐步完成小型逆向任务,参与CTF比赛(如Pwn、Reverse类别)或安全社区的靶场练习(如Hack The Box、TryHackMe的逆向挑战),积累实战经验,寻找入门级实习或志愿者项目,如协助安全公司进行样本初筛、参与开源逆向项目等,以弥补工作经验的不足,转行过程中,保持持续学习的热情和解决问题的耐心至关重要,通常需要6个月到1年的系统准备才能达到入门级岗位的要求。