在PHP中调用CMD命令是一项常见的需求,特别是在需要执行系统级操作、与外部程序交互或自动化任务时,PHP提供了多种方法来实现这一功能,每种方法都有其适用场景和注意事项,本文将详细介绍PHP调用CMD命令的实现方式、安全风险及最佳实践。

PHP调用CMD命令的方法

使用exec()函数

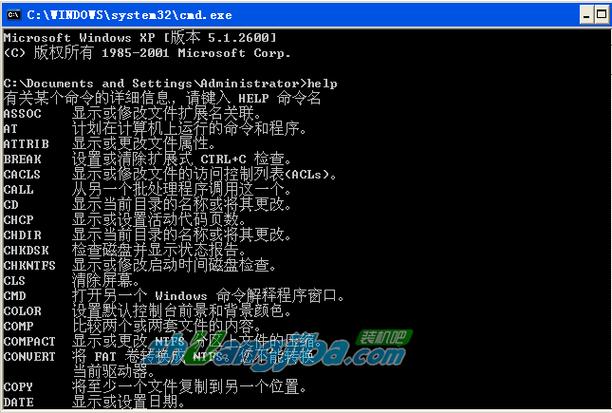

exec()函数是PHP中最常用的执行系统命令的方式之一,它可以执行命令并返回最后一行输出,同时可以通过第二个参数获取所有输出,第三个参数获取命令的执行状态码。

$command = 'dir'; // Windows系统下的示例命令 exec($command, $output, $return_var); print_r($output); echo "Return value: " . $return_var;

注意事项:

exec()默认只返回命令的最后一行输出,若需获取全部输出,需使用第二个参数。- 命令执行结果可能包含敏感信息,需谨慎处理。

使用shell_exec()函数

shell_exec()函数通过系统默认的shell执行命令,并返回完整的输出字符串,它适用于需要获取命令全部输出的场景。

$command = 'ls -l'; // Linux系统下的示例命令 $output = shell_exec($command); echo "<pre>$output</pre>";

注意事项:

- 该函数无法直接获取命令的执行状态码。

- 在某些服务器配置中,

shell_exec()可能被禁用。

使用system()函数

system()函数执行命令并直接输出结果,同时返回最后一行输出,适用于需要即时显示命令执行结果的场景。

$command = 'ping 127.0.0.1'; system($command);

注意事项:

- 输出会直接显示在页面上,可能影响页面布局。

- 不适合需要处理输出结果的场景。

使用passthru()函数

passthru()函数与system()类似,但直接将原始输出发送到浏览器,适用于二进制数据(如图片生成)的输出。

$command = 'convert image.jpg image.png'; // 使用ImageMagick示例 passthru($command);

注意事项:

- 输出无法被PHP捕获,直接发送到浏览器。

- 需确保命令输出的是浏览器可识别的数据类型。

使用proc_open()函数

proc_open()是功能最强大的方法,可以创建进程并与之交互,适用于需要双向通信或复杂控制的场景。

$descriptors = [

0 => ['pipe', 'r'], // 标准输入

1 => ['pipe', 'w'], // 标准输出

2 => ['pipe', 'w'] // 标准错误

];

$process = proc_open('ping 127.0.0.1', $descriptors, $pipes);

if (is_resource($process)) {

fclose($pipes[0]);

echo stream_get_contents($pipes[1]);

fclose($pipes[1]);

echo "Error: " . stream_get_contents($pipes[2]);

fclose($pipes[2]);

proc_close($process);

}

注意事项:

- 代码复杂度较高,但灵活性最强。

- 需手动管理管道的关闭和进程的清理。

安全风险与防范措施

调用CMD命令存在严重的安全风险,尤其是命令注入(Command Injection),攻击者可能通过构造恶意输入执行任意系统命令,以下是防范措施:

输入验证与过滤

- 严格验证用户输入,禁止特殊字符(如,

&, , 等)。 - 使用白名单机制,仅允许预定义的命令或参数。

使用escapeshellarg()或escapeshellcmd()

escapeshellarg()对字符串进行转义,确保其作为单个参数传递。escapeshellcmd()对字符串进行转义,防止命令注入。

$user_input = "malicious; rm -rf /"; $safe_input = escapeshellarg($user_input); $command = "process_data " . $safe_input; exec($command);

限制命令权限

- 以低权限用户运行PHP脚本,避免使用

root或Administrator。 - 在Linux系统中,可通过

sudo配置仅允许特定命令执行。

禁用危险函数

- 在

php.ini中禁用危险函数(如exec,shell_exec等):disable_functions = exec,passthru,shell_exec,system

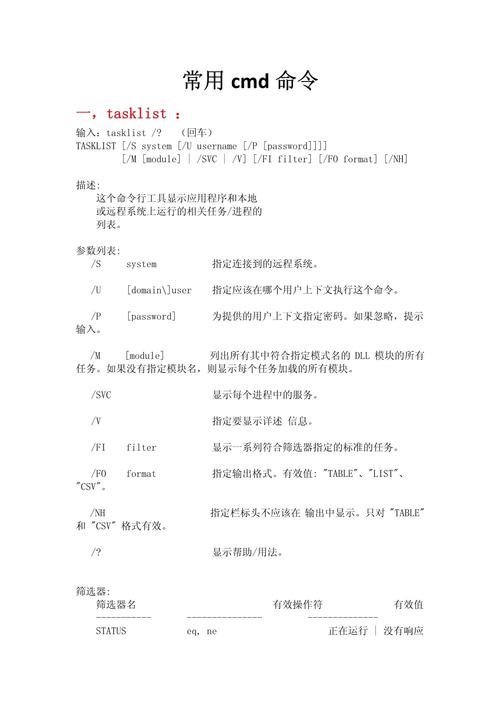

不同方法的适用场景对比

| 方法 | 输出处理 | 状态码获取 | 安全性 | 适用场景 |

|---|---|---|---|---|

exec() |

可获取全部输出 | 是 | 中(需转义) | 需要处理输出结果的场景 |

shell_exec() |

返回完整字符串 | 否 | 中(需转义) | 需要全部输出的场景 |

system() |

直接输出 | 否 | 低(直接输出) | 需要即时显示结果的场景 |

passthru() |

直接输出原始数据 | 否 | 低(直接输出) | 二进制数据输出(如图片生成) |

proc_open() |

可双向交互 | 是 | 高(可控性强) | 复杂进程控制或双向通信 |

相关问答FAQs

Q1: PHP调用CMD命令时如何防止命令注入?

A1: 防止命令注入的核心是严格验证和转义用户输入,使用escapeshellarg()对参数进行转义,确保其被当作单一字符串处理;避免直接拼接用户输入到命令中;限制可执行的命令范围,例如仅允许调用特定脚本或程序,而非直接执行系统命令。

Q2: 为什么shell_exec()在某些服务器上无法执行?

A2: shell_exec()可能因服务器安全配置被禁用,常见原因包括:php.ini中disable_functions列出了该函数;服务器开启了安全模式(safe_mode,PHP 5.3.9+已废弃);或使用了安全模块(如Suhosin)限制函数执行,可通过phpinfo()检查配置,或联系服务器管理员调整权限。