锐捷网关配置命令是企业网络管理中的核心操作,涉及路由、安全、策略等多个维度,合理运用命令可确保网络稳定与高效,以下从基础配置、路由配置、NAT配置、安全配置及高级配置五个方面,详细解析常用命令及操作逻辑。

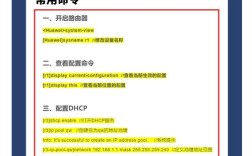

基础配置命令

基础配置是网关部署的首要步骤,主要包括设备初始化、接口管理及用户权限设置。

设备初始化与登录

首次登录锐捷网关通常通过Console口连接,使用超级用户(admin)权限操作:

enable # 进入特权模式

configure terminal # 进入全局配置模式

hostname RG-WAN # 设置设备名称,如“RG-WAN”

username admin password admin123 privilege 15 # 创建管理员用户,权限15为最高级 接口配置

网关接口需配置IP地址、描述及状态,以连接内外网:

interface GigabitEthernet0/0/1 # 进入千兆以太网接口0/0/1

description WAN-Interface # 接口描述,便于管理

ip address 202.106.0.1 255.255.255.0 # 配置WAN口IP(示例公网IP)

no shutdown # 启用接口

speed 1000 # 设置接口速率(可选,默认自协商)

duplex full # 设置双工模式(可选) 注:内网接口(如GigabitEthernet0/0/0)配置类似,IP地址需为内网网段,如168.1.1/24。

VLAN配置

若需划分VLAN隔离网络,可通过以下命令实现:

vlan 10 # 创建VLAN 10

name Sales-VLAN # 命名VLAN

interface GigabitEthernet0/0/1 # 进入接口

switchport access vlan 10 # 将接口划入VLAN 10 路由配置命令

路由配置是网关实现跨网段通信的关键,包括静态路由、动态路由(如OSPF、RIP)。

静态路由

适用于小型网络或特定出口场景,命令简洁:

ip route 192.168.2.0 255.255.255.0 192.168.1.2 # 目标网段/子网掩码/下一跳IP

ip route 0.0.0.0 0.0.0.0 202.106.0.2 # 默认路由,指向公网网关 注:show ip route可查看路由表,验证路由是否生效。

OSPF动态路由

中大型网络常用OSPF实现路由自动学习,需先启用路由进程:

router ospf 1 # 启动OSPF进程,进程号1

network 192.168.1.0 0.0.0.255 area 0 # 宣告内网网段(192.168.1.0/24)到区域0

network 192.168.2.0 0.0.0.255 area 0 # 宣告另一内网网段(192.168.2.0/24)

default-information originate always # 向OSPF域内发布默认路由 参数说明:area 0为骨干区域,always确保强制发布默认路由。

RIP动态路由

RIP配置较简单,适用于小型网络:

router rip # 启动RIP进程

version 2 # 使用RIP版本2(支持VLSM)

network 192.168.1.0 # 宣告参与RIP的网络

no auto-summary # 关闭自动汇总,支持子网路由 NAT配置命令

NAT(网络地址转换)是解决内网主机共享公网IP的核心技术,常用PAT(端口地址转换)模式。

定义内网接口

需先指定哪些接口为内网接口,NAT流量将从此进入:

ip nat inside source list 1 interface GigabitEthernet0/0/1 overload # 使用ACL 1定义内网地址,从WAN口(GE0/0/1)出站时转换 配置ACL定义内网地址

access-list 1 permit 192.168.1.0 0.0.0.255 # 允许192.168.1.0/24网段进行NAT

access-list 1 permit 192.168.2.0 0.0.0.255 # 允许192.168.2.0/24网段 NAT端口映射(服务器发布)

若需内网服务器(如Web服务器)被公网访问,需配置静态映射:

ip nat inside source static tcp 192.168.1.100 80 202.106.0.1 80 # 内网IP 192.168.1.100的80端口映射到公网IP 202.106.0.1的80端口 验证命令:show ip nat translations查看NAT转换表。

安全配置命令

安全配置是防止网络攻击的重要手段,包括ACL、防火墙策略及VPN。

标准ACL控制访问权限

access-list 10 permit 192.168.1.0 0.0.0.255 # 允许192.168.1.0/24网段访问

access-list 10 deny any # 拒绝其他所有地址

interface GigabitEthernet0/0/0 # 进入内网接口

ip access-group 10 in # 在接口入方向应用ACL 扩展ACL控制特定流量

access-list 101 permit tcp 192.168.1.0 0.0.0.255 any eq 80 # 允许内网访问外网HTTP

access-list 101 deny icmp any any echo-request # 禁止外网ping内网

interface GigabitEthernet0/0/1 # 进入WAN口

ip access-group 101 out # 在出方向应用ACL 防火墙策略配置

firewall enable # 启用防火墙

policy 1 permit tcp source 192.168.1.0 0.0.0.255 destination any destination-port eq 80 # 允许内网HTTP访问

policy 2 deny icmp source any destination any # 禁止所有ICMP流量

firewall policy 1 # 应用策略1

firewall policy 2 # 应用策略2 高级配置命令

DHCP服务配置

为内网主机自动分配IP地址:

ip dhcp pool LAN-POOL # 创建DHCP地址池

network 192.168.1.0 255.255.255.0 # 定义分配网段

default-router 192.168.1.1 # 指定网关地址

dns-server 8.8.8.8 114.114.114.114 # 指定DNS服务器

lease 7 # IP租期7天 排除静态IP:ip dhcp excluded-address 192.168.1.1 192.168.1.10,避免分配给服务器。

VPN配置(IPSec L2L)

用于分支机构互联,配置示例:

crypto isakmp policy 1 # 定义IKE策略

encryption aes 256 # 加密算法

hash sha # 认证算法

authentication pre-share # 预共享密钥模式

crypto isakmp key abc123 address 203.0.113.1 # 对端公网IP与预共享密钥

crypto ipsec transform-set TS esp-aes 256 esp-sha-hmac # 定义IPSec转换集

mode tunnel # 隧道模式

crypto map VPN-MAP 10 ipsec-isakmp # 创建crypto map

match address 101 # 匹配ACL 101

set peer 203.0.113.1 # 指定对端IP

set transform-set TS # 应用转换集

interface GigabitEthernet0/0/1 # 进入WAN口

crypto map VPN-MAP # 应用crypto map ACL 101需定义允许通过VPN的流量,如access-list 101 permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255。

配置管理命令

- 保存配置:

write memory或copy running-config startup-config - 查看配置:

show running-config(当前配置)、show startup-config(启动配置) - 重启设备:

reload(需确认,避免配置丢失)

相关问答FAQs

Q1: 配置NAT后,内网无法访问外网,如何排查?

A: 可按以下步骤排查:

- 检查接口状态:

show ip interface brief,确认WAN口和内网口为up状态; - 验证ACL:

show access-lists,确认ACL规则已正确匹配内网地址; - 检查路由:

show ip route,确保有默认路由指向公网网关; - 查看NAT转换表:

show ip nat translations,若无条目,可能是ACL或NAT配置错误; - 测试连通性:在网关上

ping 8.8.8.8,若公网不通,检查运营商线路或防火墙策略。

Q2: 如何配置锐捷网关实现内网多部门互访隔离?

A: 可通过VLAN划分和ACL控制实现:

- 创建VLAN:为各部门创建独立VLAN(如销售部VLAN 10,技术部VLAN 20);

- 接口划分:将部门交换机连接端口划入对应VLAN;

- 配置三层子接口:在网关上为VIF创建子接口并配置IP,如:

interface GigabitEthernet0/0/10.10 encapsulation dot1Q 10 # 封装VLAN 10 ip address 192.168.10.1 255.255.255.0 # 销售部网关 interface GigabitEthernet0/0/10.20 encapsulation dot1Q 20 # 封装VLAN 20 ip address 192.168.20.1 255.255.255.0 # 技术部网关 - 配置ACL隔离:

access-list 101 deny ip 192.168.10.0 0.0.0.255 192.168.20.0 0.0.0.255 # 禁止销售部访问技术部 access-list 101 permit ip any any # 允许其他流量 interface GigabitEthernet0/0/10.10 ip access-group 101 in通过以上配置,可实现部门间流量隔离,同时允许访问共享资源(如服务器)。