命令行破解WiFi是一个涉及技术操作和法律边界的话题,需要明确的是,未经授权访问他人网络属于违法行为,可能违反《网络安全法》等相关法律法规,本文仅从技术学习和网络安全防护角度出发,探讨命令行工具在WiFi安全测试中的应用,强调合法合规操作的重要性。

在网络安全领域,命令行工具因其高效性和灵活性被广泛用于安全测试,针对WiFi网络,常用的命令行工具包括Aircrack-ng suite、BetterCap、Reaver等,这些工具集合了数据包捕获、身份验证攻击、密码破解等功能,但使用前提必须获得网络所有者的明确授权,企业或个人在测试自家WiFi安全性时,可通过这些工具模拟攻击场景,评估密码强度、加密协议是否存在漏洞,从而及时加固防护措施。

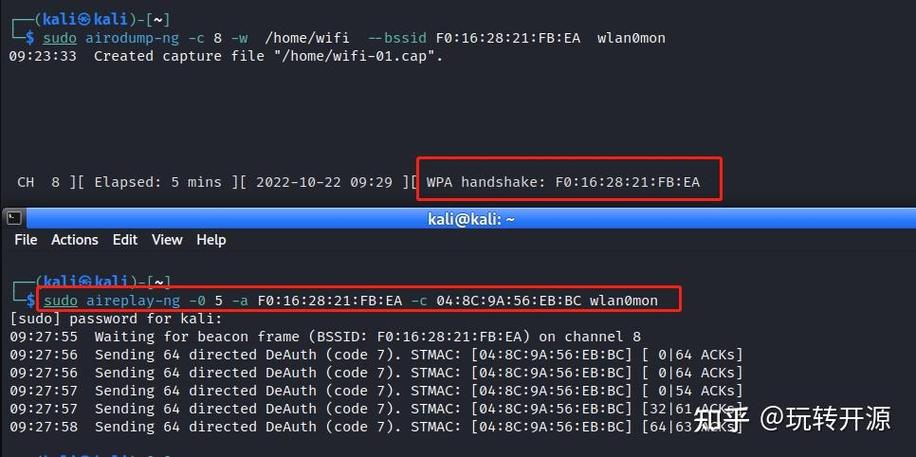

Aircrack-ng是WiFi安全测试的经典工具套件,包含多个组件:airmon-ng用于将无线网卡切换到监听模式,airodump-ng用于捕获网络数据包,aireplay-ng用于伪造客户端与接入点(AP)的交互,aircrack-ng则用于破解捕获的握手包,以WPA2加密网络为例,测试流程通常包括:使用airmon-ng启动监听模式,通过airodump-ng扫描目标AP并记录其MAC地址、信道等信息,捕获包含四次握手的认证数据包(这是破解的关键,因其中包含密码的哈希值),最后使用aircrack-ng配合密码字典尝试破解,需要注意的是,破解效率取决于密码复杂度和字典质量,复杂密码(如包含大小写字母、数字、符号且长度超过12位)几乎无法通过字典破解,而弱密码(如“12345678”“qwerty”)则可能在短时间内被破解。

BetterCap是一款功能强大的网络渗透测试工具,支持主动和被动攻击,在WiFi测试中,可通过其内置的“rogue AP”功能创建伪造接入点,诱骗连接者输入密码,或使用“sslstrip”工具进行中间人攻击,窃取明文传输的凭证,BetterCap还能实时监控网络流量,分析设备连接行为,帮助发现网络中的安全隐患,通过bettercap -iface wlan0启动监听,使用wifi.recon命令扫描周边网络,再结合wifi.deauth发送解除认证帧,强制客户端断开连接并尝试连接伪造AP,从而捕获密码。

Reaver和Bully工具主要针对WPS(WiFi Protected Setup)协议的漏洞,WPS设计初衷是简化设备连接,但其PIN码存在缺陷,可通过暴力破解方式获取,Reaver利用PIN码的8位数字结构,结合算法优化,平均可在4-8小时内破解成功,操作时需先使用airodump-ng定位目标AP的WPS启用状态,再执行reaver -i wlan0mon -b [AP的MAC地址] -a -S -d 2 -t 5 -c 10等参数,其中-i指定监听接口,-b为目标AP的MAC地址,-a表示自动检测最佳PIN尝试顺序,-d和-t分别设置延迟和超时时间,-c指定信道,需注意,部分路由器在多次尝试后会暂时锁定WPS功能,导致破解中断。

在实际操作中,法律风险是不可忽视的核心问题,根据《中华人民共和国刑法》第二百八十五条,非法侵入计算机信息系统罪、非法获取计算机信息系统数据罪等均对未经授权的网络访问行为作出明确处罚,最高可判处七年有期徒刑,所有测试行为必须获得书面授权,例如企业内部的安全审计、渗透测试项目需签署授权协议,个人测试仅限自有网络。

为避免法律风险,建议从合法渠道学习技术:通过搭建虚拟实验环境(如使用VirtualBox安装Kali Linux)模拟测试场景,参与CTF(Capture The Flag)竞赛,或考取CEH(道德黑客认证)、OSCP(渗透测试认证)等专业资质,个人用户应定期修改WiFi密码,禁用WPS功能,使用WPA3加密协议,开启MAC地址过滤,降低被攻击风险。

以下是WiFi安全测试中常见命令行工具的功能对比:

| 工具名称 | 主要功能 | 适用场景 | 法律风险提示 |

|---|---|---|---|

| Aircrack-ng | 数据包捕获、握手包破解、WEP/WPA/WPA2加密测试 | 自有网络安全性评估 | 需明确授权,禁止用于非法攻击 |

| BetterCap | 伪造AP、中间人攻击、流量监控 | 企业内网渗透测试(授权下) | 必须签署书面授权协议 |

| Reaver/Bully | 针对WPS PIN码的暴力破解 | 测试路由器WPS漏洞(自有设备) | 仅限自有设备,禁止测试他人网络 |

| Wireshark CLI | 捕获和分析网络数据包,检查异常流量 | 网络故障排查与安全审计 | 需确保数据来源合法 |

相关问答FAQs:

-

问:使用命令行工具破解自家WiFi是否违法?

答:破解自家WiFi不违法,但前提是确保测试行为不会对他人网络造成干扰,且测试范围仅限于自己拥有所有权的网络,测试家庭路由器的加密强度或WPS漏洞是合法的,但若测试过程中对邻居网络产生信号干扰或误操作导致他人断网,可能需承担民事责任,建议在测试前告知家庭成员,并选择非高峰时段进行操作。 -

问:如何防止自己的WiFi被命令行工具破解?

答:为提升WiFi安全性,可采取以下措施:①设置复杂密码(长度12位以上,包含大小写字母、数字、符号,避免使用生日、电话号码等个人信息);②禁用WPS功能(在路由器管理界面关闭WPS选项);③使用WPA3加密协议(若路由器支持);④开启MAC地址过滤,仅允许已授权设备连接;⑤定期检查路由器固件更新,修补已知漏洞;⑥关闭远程管理功能,防止外部入侵,可通过Aircrack-ng等工具定期测试自家WiFi的安全性,及时发现并修复隐患。