要判断一个网站是否被挂马,需要通过多种技术手段和工具进行综合检测,因为挂马手段隐蔽且不断更新,单一的检测方法可能存在遗漏,以下从挂马的常见类型、检测步骤、工具使用及注意事项等方面详细说明如何操作。

了解挂马的常见类型

挂马是指黑客通过技术手段将恶意代码植入网站服务器或网页文件中,当用户访问被挂马的网页时,恶意代码会自动执行,从而实现窃取用户信息、植入病毒、跳转钓鱼页面等目的,常见的挂马类型包括:

- iframe挂马:通过

<iframe>标签嵌入恶意网址,用户访问时会在后台打开恶意页面。 - JS挂马:利用JavaScript脚本动态加载恶意代码,通常混淆或加密以逃避检测。

- PHP/ASP等后门挂马:在网站的服务器端脚本(如PHP、ASP文件)中插入恶意代码,当用户请求页面时,服务器会执行恶意代码并返回恶意内容。

- CSS挂马:通过CSS的

expression()或@import等方式引入恶意资源,隐蔽性较强。 - 图片挂马:将恶意代码隐藏在图片文件的EXIF信息或图片像素中,通过漏洞解析执行。

检测网站是否挂马的详细步骤

通过浏览器开发者工具初步检测

- 操作步骤:

- 使用Chrome、Firefox等浏览器打开目标网站,按

F12打开开发者工具,切换至“网络”(Network)或“控制台”(Console)面板。 - 刷新页面,观察加载的请求中是否存在异常域名(如非官方的短链接、陌生IP、可疑后缀域名等)。

- 检查网页源代码(右键“查看网页源代码”),搜索

iframe、script、object等标签,查看src或href属性是否指向可疑网址。 - 在控制台中输入

document.body.innerHTML,检查页面内容是否包含大量乱码、加密字符串或异常跳转代码。

- 使用Chrome、Firefox等浏览器打开目标网站,按

- 注意事项:部分挂马代码可能通过动态生成(如JS拼接),需结合网络请求综合判断。

使用在线检测工具批量扫描

在线检测工具通过模拟用户访问或调用引擎接口,快速检测网站是否存在挂马风险,适合初步筛查。

- 常用工具及使用方法:

| 工具名称 | 特点 | 使用场景 |

|--------------------|--------------------------------------------------------------------------|----------------------------------|

| Google Safe Browsing | 谷歌官方安全检测工具,可查询网站是否被标记为恶意 | 快速判断网站是否被谷歌拦截 |

| VirusTotal | 调用60+款杀毒引擎检测网址,提供详细的扫描报告 | 多引擎交叉验证,提高准确性 |

| 腾讯御点网站检测 | 腾讯安全推出的免费检测工具,可检测挂马、钓鱼、漏洞等风险 | 国内网站检测,支持中文报告 |

| 360网站安全检测 | 360安全中心提供,检测网站挂马、漏洞、篡改等问题,支持定期监控 | 需长期监控的网站 | - 操作示例:以VirusTotal为例,打开其官网(www.virustotal.com),在输入框中粘贴目标网址,点击“Scan”,等待扫描完成后查看结果,若多款引擎标记为恶意,则存在挂马风险。

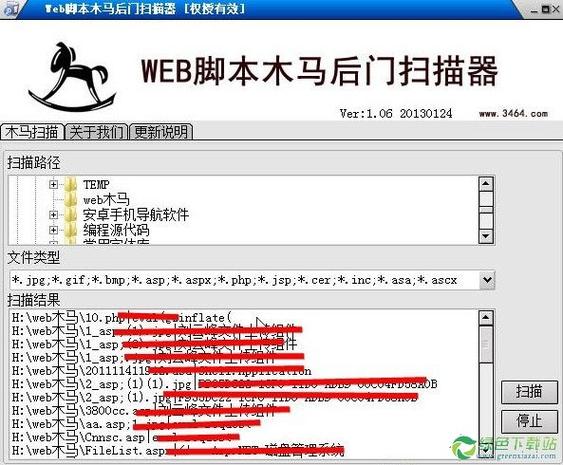

手动检查网站文件代码

若网站由自己管理,需通过FTP或服务器管理工具登录后台,检查核心文件是否存在异常。

- 重点检查文件:

- 首页文件:

index.html、index.php、default.aspx等,查看是否有新增的<iframe>、<script>标签或异常代码段。 - 公共模板文件:如

header.php、footer.html等,挂马常通过修改模板文件批量感染页面。 - JS/CSS文件:检查

js、css目录下的文件是否被插入恶意代码(如eval()、document.write()等危险函数)。 - 服务器配置文件:如

.htaccess(Apache)、web.config(IIS),黑客可能通过重定向规则挂马。

- 首页文件:

- 代码分析技巧:

- 使用代码编辑器(如VS Code、Sublime Text)搜索关键词,如

iframe、eval、base64_decode、document.location等。 - 注意混淆代码,如十六进制编码(

\u0068\u0074\u0074\u0070)、字符串拼接('a'+'b'+'c')等,需手动解码或在线工具(如Base64 Decode)还原。

- 使用代码编辑器(如VS Code、Sublime Text)搜索关键词,如

通过搜索引擎和DNS查询辅助判断

- 搜索引擎搜索:在百度、谷歌等搜索引擎中输入

site:目标网址,查看收录的页面标题或摘要是否包含异常内容(如“赌博”“色情”“病毒”等),若大量页面显示异常,可能被批量挂马。 - DNS查询:使用

nslookup或dig工具查询网站的DNS记录,检查是否存在异常的CNAME记录或指向恶意IP的A记录,在命令行输入nslookup 目标网址,观察返回的IP是否为已知恶意IP(可通过IP黑名单工具查询)。

使用专业安全工具深度扫描

对于高安全性需求(如企业官网、电商平台),需借助专业漏洞扫描工具进行深度检测。

- 推荐工具:

- AWVS(Acunetix Web Vulnerability Scanner):自动化Web漏洞扫描器,可检测挂马、SQL注入、XSS等风险,支持爬虫遍历全站。

- Burp Suite:渗透测试工具,通过代理拦截并分析HTTP请求,发现隐藏的恶意代码调用。

- Nmap:端口扫描工具,检测服务器是否开放了异常端口(如被挂马后门程序监听的端口)。

- 操作流程:

- 配置扫描目标(如网站URL、IP地址)。

- 启动扫描,重点关注“恶意软件”“外部资源”等模块。

- 根据扫描结果定位被感染的文件及代码,及时清理。

监控网站流量和日志

- 流量监控:通过服务器日志分析工具(如AWStats、ELK Stack)查看访问日志,检查是否存在异常请求(如频繁请求

iframe.php、malware.js等不存在的文件)。 - 实时监控:使用安全狗、云锁等主机安全软件,实时拦截异常访问行为(如大量POST请求、敏感文件访问),防止挂马攻击。

检测后的处理措施

若确认网站被挂马,需立即采取以下措施:

- 隔离网站:暂时关闭网站或返回维护页面,避免用户感染。

- 清除恶意代码:通过备份文件恢复被修改的文件,或手动删除恶意代码(注意备份原代码,防止误删)。

- 修复漏洞:检查服务器是否存在弱口令、未修复的CMS漏洞(如WordPress、织梦漏洞),及时更新系统和插件。

- 申请安全认证:清理完成后,通过VirusTotal、谷歌搜索控制台等提交网站重新检测,申请解除恶意标记。

相关问答FAQs

问题1:为什么在线检测工具显示网站安全,但手动检查却发现异常代码?

解答:在线检测工具存在局限性,部分工具仅通过静态扫描网页源代码,无法检测动态生成的恶意代码(如通过JS异步加载的挂马脚本)或服务器端后门,若恶意代码通过加密或混淆(如base64编码、字符串拼接),工具可能无法识别,需结合手动检查(如查看网络请求、服务器文件)和多种工具交叉验证,确保检测准确性。

问题2:网站被挂马后,如何防止再次被攻击?

解答:防止再次挂马需从“事前防护”“事中监控”“事后应急”三方面入手:

- 事前防护:定期更新服务器系统、CMS程序及插件,使用强密码并开启双因素认证;限制文件上传目录的执行权限(如禁止上传.php文件);安装Web应用防火墙(WAF),拦截恶意请求。

- 事中监控:部署主机安全软件(如安全狗、云锁),实时监控文件修改、异常登录行为;设置网站日志定期备份,便于追溯攻击来源。

- 事后应急:制定应急预案,一旦发现挂马,立即隔离网站、清除恶意代码并修复漏洞;定期进行安全备份,确保快速恢复。