在网站服务器管理中,防盗链是一项重要的安全措施,能够有效保护网站资源(如图片、视频、文档等)被其他网站恶意盗用,避免不必要的带宽消耗和法律风险,WDCP(Web Develop Control Panel)是一款基于Linux的服务器管理面板,支持对Apache和Nginx服务器的配置管理,本文将详细介绍如何在WDCP环境下设置防盗链功能,涵盖Apache和Nginx两种服务器的配置方法、注意事项及常见问题解决。

防盗链原理简介

防盗链的核心技术是通过HTTP请求中的Referer字段(或称为“引用页”)来判断请求来源。Referer字段记录了当前请求的来源页面,服务器可以通过检查该字段是否为允许的域名列表,决定是否返回请求的资源,若网站www.example.com的图片资源仅允许自身域名访问,当其他网站(如www.malicious.com)直接引用该图片时,服务器会检测到Referer为www.malicious.com,从而拒绝返回资源,最终在盗链网站显示为 broken image。

WDCP环境下防盗链设置步骤

WDCP支持通过Web界面直接配置防盗链,操作流程因服务器类型(Apache/Nginx)略有差异,以下是具体操作方法:

(一)通过WDCP面板配置防盗链

-

登录WDCP管理面板

使用管理员账号登录WDCP(默认地址为http://服务器IP:8888),进入“网站管理”模块,选择需要设置防盗链的站点。 -

进入站点配置

在站点列表中找到目标域名,点击“管理”进入站点详情页,选择“配置文件”选项卡,进入编辑界面。 (图片来源网络,侵删)

(图片来源网络,侵删) -

选择防盗链模块(Apache)

-

若服务器为Apache,WDCP面板会提供“防盗链”快捷配置选项,在配置文件中找到

<Directory>或<VirtualHost>段落,添加以下模块:<IfModule mod_rewrite.c> RewriteEngine On RewriteCond %{HTTP_REFERER} !^$ RewriteCond %{HTTP_REFERER} !^http://(www\.)?example.com [NC] RewriteCond %{HTTP_REFERER} !^http://(www\.)?example.com [NC] RewriteRule \.(jpg|jpeg|png|gif|bmp|swf|mp3|wma|wmv|flv|zip|rar)$ - [F,NC] </IfModule>上述代码中,

example.com需替换为允许访问的域名,\.(jpg|jpeg|...)为需要保护的资源扩展名,[F]表示禁止访问,[NC]表示不区分大小写。 -

若WDCP面板未提供快捷选项,可直接在配置文件中手动添加上述代码,并保存。

(图片来源网络,侵删)

(图片来源网络,侵删)

-

-

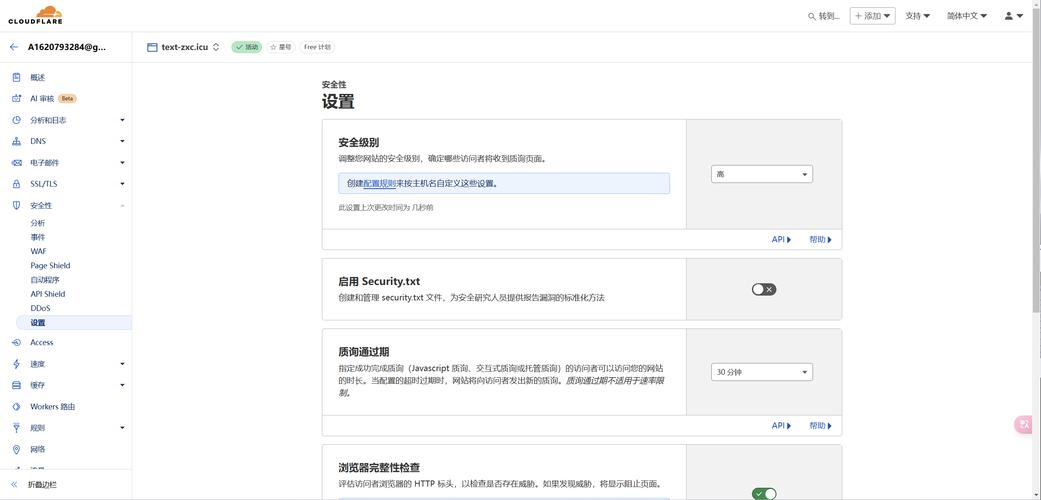

选择防盗链模块(Nginx)

-

若服务器为Nginx,需在配置文件的

server段落中添加valid_referers指令:location ~ \.(jpg|jpeg|png|gif|bmp|swf|mp3|wma|wmv|flv|zip|rar)$ { valid_referers none blocked server_names *.example.com; if ($invalid_referer) { return 403; } }none表示允许没有Referer的请求(如直接访问),blocked表示允许被防火墙隐藏Referer的请求,server_names *.example.com表示允许example.com及其子域名访问。 -

保存配置后,需在WDCP面板中点击“重启服务”使配置生效(Nginx需重启nginx服务,Apache需重启httpd服务)。

-

(二)防盗链配置参数说明

| 参数 | 说明 |

|---|---|

RewriteEngine On |

(Apache)开启URL重写引擎 |

RewriteCond |

(Apache)定义重写条件,可多个条件组合 |

%{HTTP_REFERER} |

获取请求的来源域名 |

!^$ |

(Apache)Referer不为空(防止直接访问资源时被拦截) |

!^http://(www\.)?example.com |

(Apache)Referer不包含允许的域名(\.需转义) |

valid_referers |

(Nginx)定义允许的Referer来源 |

none |

(Nginx)允许没有Referer的请求(如浏览器直接访问) |

blocked |

(Nginx)允许Referer被防火墙隐藏(如Referer:为空或被删除) |

server_names |

(Nginx)允许访问的域名列表,支持通配符(如*.example.com) |

[F] |

(Apache)返回403 Forbidden错误 |

return 403 |

(Nginx)返回403错误 |

(三)注意事项

-

允许空Referer

若用户直接通过浏览器地址栏访问资源(如http://www.example.com/image.jpg),Referer为空,若配置中未包含!^$(Apache)或none(Nginx),此类请求将被拦截,导致资源无法正常显示,需根据实际需求决定是否允许空Referer。 -

扩展名覆盖

防盗链规则仅对指定的扩展名生效,若网站资源包含其他格式(如.pdf、.txt),需在规则中补充扩展名列表。 -

HTTPS与HTTP兼容

若网站同时支持HTTP和HTTPS,需在允许的域名中同时包含http://和https://协议,RewriteCond %{HTTP_REFERER} !^https://(www\.)?example.com [NC] RewriteCond %{HTTP_REFERER} !^http://(www\.)?example.com [NC]Nginx中可通过

valid_referers server_names自动兼容HTTP/HTTPS。 -

子域名处理

若需要允许子域名(如blog.example.com)访问资源,Apache规则中需添加条件:RewriteCond %{HTTP_REFERER} !^http://(www\.)?example.com [NC] RewriteCond %{HTTP_REFERER} !^http://blog\.example.com [NC]Nginx中可直接使用

*.example.com通配符。

防盗链效果测试

配置完成后,需通过以下方式验证防盗链是否生效:

- 正常访问测试:在浏览器中直接访问

http://www.example.com/image.jpg,确认图片正常显示。 - 盗链访问测试:在其他网站中引用该图片(如

<img src="http://www.example.com/image.jpg">),确认图片显示为错误或空白。 - 工具测试:使用Postman或curl工具,设置

Referer为非允许域名,观察返回状态码(应为403)。

相关问答FAQs

Q1: 防盗链配置后,部分用户无法访问资源,如何解决?

A: 可能原因及解决方法:

- Referer为空被拦截:检查配置是否允许空

Referer(Apache中添加!^$,Nginx中添加none)。 - 浏览器隐私模式:部分浏览器隐私模式下可能不发送

Referer,可临时关闭隐私模式测试。 - CDN或代理影响:若网站使用CDN或代理服务,需确认CDN是否传递原始

Referer,或在CDN层面配置防盗链规则。

Q2: 如何在WDCP中为多个站点批量设置防盗链?

A: WDCP面板暂不支持批量配置防盗链,需逐个站点手动设置,若站点数量较多,可通过以下方法简化操作:

- 导出配置文件:在WDCP中导出已配置防盗链的站点配置文件。

- 批量修改:使用文本编辑器的批量替换功能,将域名和路径修改为其他站点信息。

- 导入配置:将修改后的配置文件导入到其他站点,并重启服务生效。

通过以上步骤,即可在WDCP环境下完成防盗链配置,有效保护网站资源安全,实际操作中需根据服务器类型和业务需求灵活调整规则,并定期检查配置有效性,确保防盗链功能正常运行。