要判断网站是否被劫持,需要从多个维度进行排查,包括网站访问异常、源码篡改、搜索引擎收录异常、服务器日志异常等,以下是详细的检测方法和步骤,帮助用户系统性地识别网站劫持问题。

通过用户端访问体验排查

用户端是最直接的检测渠道,通过模拟正常用户访问流程,观察是否存在异常表现,常见的劫持类型包括DNS劫持、HTTP劫持、内容注入等,不同类型的劫持在用户端会有不同表现。

-

访问异常检测

- 页面跳转:正常访问网站时,是否频繁跳转到无关页面(如赌博、广告网站),或跳转到其他域名?这可能是DNS劫持或HTTP劫持的典型特征。

- 内容篡改:页面是否出现非网站原有的内容?网站顶部/底部突然插入广告、弹窗,或正文被替换为其他推广信息。

- 样式异常:页面布局错乱、字体/颜色改变、图片无法加载等,可能是源码被注入恶意脚本或资源被劫持。

- 证书异常:浏览器地址栏是否显示“不安全”标识?证书名称是否与网站域名不符?这可能是SSL证书被伪造或中间人攻击导致的劫持。

-

多环境测试

使用不同网络环境(如手机4G/5G、不同运营商网络、海外代理)访问网站,对比结果,若仅在特定网络环境下出现异常,可能是该运营商网络节点存在劫持。

检查网站源码与文件

源码篡改是网站被劫持的常见手段,尤其是通过植入恶意脚本实现流量劫持或挖矿。

-

全站文件扫描

使用文件比对工具(如Beyond Compare)或安全扫描工具(如ClamAV、Malcare),对比当前网站文件与备份文件,查找异常文件或修改时间异常的文件,重点关注以下目录:- 根目录(如

index.html、index.php) - 主题文件夹(

wp-content/themes/) - 插件文件夹(

wp-content/plugins/) - 上传目录(

wp-content/uploads/,常被用于隐藏恶意文件)

- 根目录(如

-

关键代码审查

<head>:检查是否被插入<script>、<iframe>或<link>标签,尤其是指向外部域名的脚本或资源。<body>:查看页面底部或顶部是否有隐藏的广告代码、跳转脚本(如window.location.href)。- :若网站使用CMS(如WordPress),检查数据库中的

wp_posts、wp_options等表,是否有恶意内容或被篡改的选项(如主题设置、自定义HTML)。

-

恶意特征识别

恶意代码通常具有以下特征:- 压缩或混淆的JavaScript(如

eval()、document.write()) - 非常见的第三方域名(如

xyz.com、cdn.hack.com) - 高频重定向代码(如

meta refresh、301/302跳转)

- 压缩或混淆的JavaScript(如

利用搜索引擎与第三方工具检测

搜索引擎收录的异常内容或第三方工具的警告,能快速发现潜在劫持问题。

-

搜索引擎结果检查

- 百度/谷歌搜索:搜索网站域名,查看搜索结果描述是否与实际内容不符(如显示“赌博网站”“快速赚钱”等)。

- site指令:使用

site:域名指令查看搜索引擎收录的页面,是否有非网站自身的内容(如site:example.com出现example.com/xxx/123.html,但该页面实际不存在于网站目录)。

-

安全平台检测

- Google安全浏览:访问Google安全浏览网站测试工具,输入域名查看是否被标记为危险网站。

- Virustotal:将网站域名或URL提交至Virustotal,通过多引擎扫描检测是否有恶意软件关联。

- 站长工具:使用百度站长工具、Google Search Console的“安全检测”功能,查看是否有安全警告。

-

DNS与IP检测

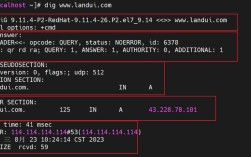

- DNS查询:通过

nslookup或dig命令查询域名DNS记录,确认是否被篡改(如A记录指向异常IP)。 - IP反查:通过

whois查询网站解析IP的归属,确认是否为服务器真实IP,避免DNS劫持指向恶意服务器。

- DNS查询:通过

分析服务器日志与流量数据

服务器日志是判断是否存在异常访问或攻击的关键依据,尤其是HTTP劫持或恶意爬虫行为。

-

访问日志分析

通过分析Nginx/Apache的访问日志(如/var/log/nginx/access.log),重点关注:- 异常请求路径:是否存在频繁访问

/wp-config.php、.env等敏感文件的行为? - 异常User-Agent:是否有大量包含“bot”“crawler”但实际为恶意的User-Agent(如

Mozilla/5.0 (compatible; BadBot/1.0))? - 高频IP:是否有单个IP短时间内大量请求,可能是DDoS攻击或恶意爬虫。

- 异常请求路径:是否存在频繁访问

-

错误日志审查

检查服务器错误日志(如/var/log/nginx/error.log),查看是否有频繁的404、500错误,或与文件权限、数据库连接相关的错误,这可能暗示源码被篡改或服务器配置被修改。 -

流量监控工具

使用iftop、nethogs等工具实时监控服务器流量,是否有异常进程占用带宽(如挖矿程序xmrig、恶意脚本流量)。

对比网站正常状态备份

若网站有定期备份,可通过对比当前状态与备份文件,快速定位篡改点。

-

文件完整性校验

使用md5sum或sha256sum生成备份文件的哈希值,与当前文件哈希值对比,找出被修改的文件。md5sum /backup/index.html > backup_hash.txt md5sum /var/www/html/index.html > current_hash.txt diff backup_hash.txt current_hash.txt

-

数据库对比

通过导出备份的数据库(如mysqldump),与当前数据库结构或内容对比,检查是否有异常表或数据被插入。

常见网站劫持类型及检测要点总结

为了更直观地识别劫持类型,可通过下表快速对照:

| 劫持类型 | 典型特征 | 检测方法 |

|---|---|---|

| DNS劫持 | 访问域名跳转到无关IP,特定网络环境异常 | nslookup查询DNS,多环境测试访问 |

| HTTP劫持 | 页面插入广告/弹窗,证书异常 | 查看源码<iframe>/<script>,浏览器证书检查 |

| 恶意脚本劫持 | 页面加载异常,后台挖矿/挖矿行为 | 浏览器开发者工具分析脚本,服务器进程监控 |

| 搜索引擎劫持 | 搜索结果描述与实际不符,site指令异常页面 | 百度/谷歌搜索,site指令检查 |

相关问答FAQs

Q1:网站被劫持后,如何快速恢复?

A:首先立即隔离受影响的服务器,断开网络连接防止扩散;然后通过备份文件恢复网站源码和数据库,修改所有密码(包括服务器后台、数据库、FTP、CMS后台);最后检查服务器是否被植入后门,使用安全工具全盘扫描,确认无异常后重新上线,并定期更新系统和插件补丁。

Q2:如何预防网站被劫持?

A:定期备份网站文件和数据库(建议异地备份);使用HTTPS并强制跳转,避免HTTP劫持;安装安全插件(如Wordfence、Sucuri)实时监控异常;限制服务器访问IP,关闭非必要端口;定期更新服务器系统和CMS版本,修复已知漏洞;避免使用弱密码,启用两步验证。