判断网站是否被挂马是网站管理员和开发者必须掌握的重要技能,挂马(即黑客将恶意代码植入网站服务器或网页文件中)可能导致用户信息泄露、网站声誉受损,甚至被搜索引擎降权或封禁,以下从多个维度详细说明如何判断网站被挂马,涵盖异常现象、技术检测工具、手动排查方法及预防措施。

通过异常现象初步判断

网站被挂马后,通常会出现一些明显的异常表现,这些是初步判断的重要依据:

-

用户端异常

- 浏览器弹窗或跳转:用户访问网站时频繁弹出广告、色情或赌博页面,或自动跳转到不明网站,这通常是恶意脚本触发的结果。

- 浏览器安全警告:浏览器提示“此网站包含恶意软件”或“危险网站”,说明该域名已被安全机构(如Google Safe Browsing)标记。

- 篡改、正文或图片被替换为无关内容,甚至出现黑客组织的“挑衅信息”(如“Hacked by XXX”)。

-

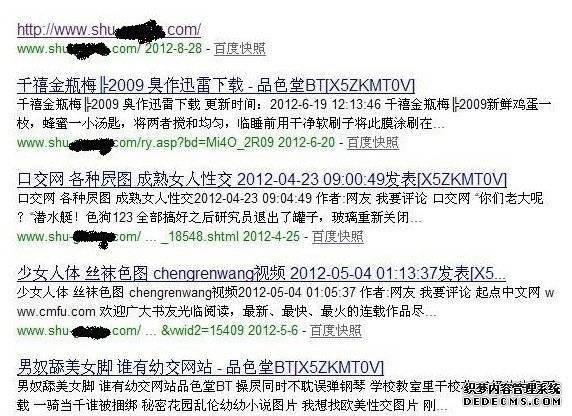

搜索引擎异常

- 搜索结果异常:在百度、Google等搜索引擎中搜索网站关键词时,结果描述中出现与网站无关的敏感词(如“赌博”“病毒”),或直接提示“该网站可能存在安全风险”。

- 收录量骤降:网站页面被搜索引擎大量删除索引,可能是因挂马导致爬虫检测到恶意内容而被惩罚。

-

服务器端异常

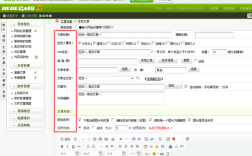

(图片来源网络,侵删)

(图片来源网络,侵删)- 服务器负载异常:服务器CPU、内存占用率突然升高,或带宽流量异常激增,可能是恶意脚本被大量执行导致的。

- 文件修改时间异常:网站目录下出现非管理员操作的文件,或静态文件(如HTML、JS)的修改时间异常更新(如凌晨时段)。

使用技术工具检测

通过专业工具可以高效、精准地发现挂马痕迹,以下是常用检测方法:

在线安全检测工具

- Google Search Console:在“安全问题”板块中查看是否被标记为“恶意软件”,并获取被感染的具体页面列表。

- 百度搜索资源平台:通过“网站安全”检测功能,扫描网站是否存在挂马、篡改等风险。

- VirusTotal:将网站URL提交至VirusTotal,利用60+款杀毒引擎综合检测,若多数引擎报警则大概率被挂马。

本地扫描工具

- 杀毒软件:使用360安全卫士、火绒等工具对本地网站代码进行全盘扫描,识别可疑脚本。

- 专业Web扫描器:如Nikto、AWVS(Acunetix Web Vulnerability Scanner),可自动检测网页中的恶意代码、后门文件等。

服务器日志分析

通过分析服务器访问日志(如Apache的access.log、Nginx的access.log),重点关注:

- 异常请求路径:频繁访问

/admin.php、/shell.php等敏感文件,或请求中包含eval()、base64_decode()等危险函数。 - 异常IP地址:短时间内大量来自陌生IP的请求,可能是黑客在测试漏洞或植入恶意代码。

手动排查关键位置

若工具检测未发现异常但仍有疑虑,需手动排查以下高风险位置:

网站根目录及子目录

- 可疑文件:检查是否存在非业务相关的文件,如

cmd.php、config.php(非系统生成)、.htaccess被篡改(如添加RewriteRule指向恶意域名)。 - 文件权限异常:关键文件(如

wp-config.php、config.php)权限被设置为777,或属主被修改为非管理员账户。

数据库表

- 恶意代码注入:检查数据库中的

posts、options等表是否被插入恶意脚本(如<script src="恶意链接"></script>)。 - 异常用户或选项:WordPress等CMS的

wp_users表中出现非管理员账户,或wp_options中的siteurl、home被篡改为恶意网址。

主题和插件文件

- 主题文件篡改:检查

wp-content/themes/目录下的footer.php、header.php是否被添加恶意代码。 - 插件后门:排查近期未更新或来源不明的插件,尤其是那些包含“admin-only”“hidden”等关键词的文件。

服务器配置文件

- Web服务器配置:检查Apache的

.htaccess或Nginx的nginx.conf是否被添加恶意重写规则(如将所有HTTP请求跳转到恶意网站)。 - 定时任务(Cron Job):查看服务器是否有异常的定时任务,如定期执行

wget下载恶意脚本。

挂马代码的常见特征

手动排查时,需重点关注以下特征的代码:

- 加密混淆代码:如

eval(base64_decode('...'))、String.fromCharCode()等,用于隐藏真实恶意逻辑。 - 外部恶意链接:

<script src="http://恶意域名/a.js"></script>、<iframe src="恶意网址"></iframe>。 - 异常的JS/PHP函数:如

document.write()输出可疑内容、file_get_contents()请求远程恶意文件。

预防与应急处理

- 定期备份:保持网站代码和数据库的定期备份,以便快速恢复。

- 及时更新:及时更新CMS系统、主题、插件及服务器软件,修复已知漏洞。

- 权限最小化:限制文件权限(如

755),避免使用777;数据库用户仅授予必要权限。 - 应急处理:若确认被挂马,立即隔离网站、清除恶意代码、修改所有密码,并向搜索引擎提交重新审核申请。

相关问答FAQs

Q1: 网站被挂马后,用户访问会看到什么?

A1: 用户访问挂马网站时,可能会遇到以下情况:① 浏览器弹出广告、赌博或钓鱼页面;② 自动跳转到其他恶意网站;③ 页面内容被篡改为黑客信息;④ 浏览器显示“该网站存在安全风险”的警告提示,部分恶意代码还会在用户设备中植入木马,窃取个人信息。

Q2: 如何快速定位挂马文件的位置?

A2: 可通过以下方法快速定位:① 使用grep -r "恶意关键词" /网站目录命令(如grep -r "eval" /var/www/html)搜索可疑代码;② 通过服务器日志分析异常请求路径,定位被访问的恶意文件;③ 对比网站备份文件,找出最近被修改的文件,若网站规模较大,建议结合Web漏洞扫描器(如AWVS)自动定位。