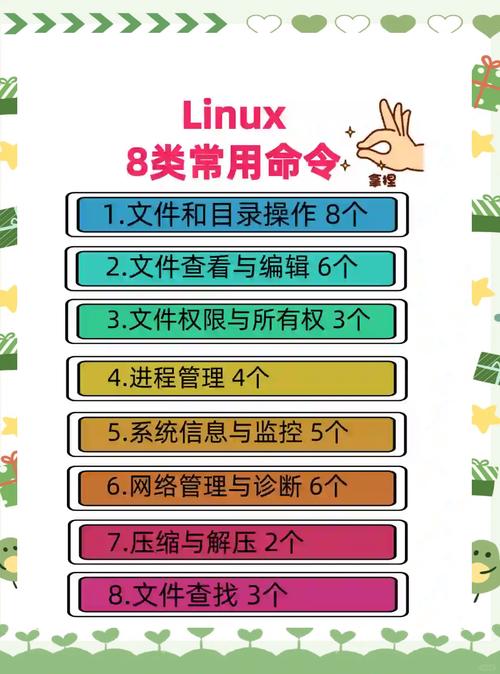

在Linux系统中,SSL(Secure Sockets Layer)及其继任者TLS(Transport Layer Security)协议是保障网络通信安全的核心技术,广泛应用于网站加密、邮件传输、文件传输等场景,通过命令行工具,管理员可以高效地管理SSL证书、配置加密参数、测试连接安全性等,以下将详细介绍Linux环境下常用的SSL相关命令及其应用场景,涵盖证书生成、查看、测试及配置等关键操作。

OpenSSL工具基础

OpenSSL是Linux中最常用的SSL/TLS工具集,提供了丰富的命令行接口,其基本命令格式通常为openssl [子命令] [选项],支持证书管理、加密解密、数字签名等多种功能,首先需确保系统已安装OpenSSL,可通过openssl version检查版本信息,若未安装,在基于Debian/Ubuntu的系统中使用sudo apt-get install openssl,基于RHEL/CentOS的系统使用sudo yum install openssl进行安装。

证书生成与管理

生成私钥与证书签名请求(CSR)

创建SSL证书的第一步是生成私钥和CSR,使用以下命令生成2048位的RSA私钥:

openssl genpkey -algorithm RSA -out private.key -pkeyopt rsa_keygen_bits:2048

随后,基于私钥生成CSR,需填写国家、地区、组织等信息:

openssl req -new -key private.key -out csr.csr

若需生成自签名证书(用于测试环境),可直接在CSR生成后使用以下命令:

openssl x509 -req -days 365 -in csr.csr -signkey private.key -out certificate.crt

证书格式转换

证书和私钥常需在不同格式间转换,如PEM与DER格式,将PEM格式证书转换为DER格式:

openssl x509 -in certificate.crt -out certificate.der -outform der

将PKCS#12格式(.pfx)证书转换为PEM格式:

openssl pkcs12 -in certificate.pfx -out certificate.pem -nodes

证书查看与验证

使用openssl x509命令查看证书详细信息:

openssl x509 -in certificate.crt -text -noout

验证证书有效期及域名匹配情况:

openssl x509 -in certificate.crt -noout -dates -checkend 86400 # 检查证书是否在24小时内过期 openssl verify -CAfile ca_bundle.crt certificate.crt # 验证证书链

SSL/TLS连接测试

检查远程主机SSL配置

使用openssl s_client命令测试与远程服务器的SSL连接,以HTTPS为例:

openssl s_client -connect example.com:443 -servername example.com

该命令会显示证书链、协商的加密套件、协议版本等详细信息,可用于检查是否支持不安全的协议(如SSLv3、TLS 1.0)或弱加密算法。

提取远程证书

通过以下命令获取远程服务器的证书并保存为文件:

openssl s_client -connect example.com:443 -servername example.com </dev/null | openssl x509 -outform PEM > remote_cert.pem

加密套件检测

使用openssl ciphers命令查看本地支持的加密套件,或测试服务器支持的套件:

openssl ciphers -v 'ALL:COMPLEMENTOFDEFAULT' # 查看所有支持的套件 openssl s_client -connect example.com:443 -cipher HIGH # 测试是否支持HIGH级别加密套件

SSL/TLS服务端配置

Nginx中配置SSL

在Nginx配置文件中,需指定证书和私钥路径,并优化SSL参数:

server {

listen 443 ssl;

server_name example.com;

ssl_certificate /path/to/certificate.crt;

ssl_certificate_key /path/to/private.key;

ssl_protocols TLSv1.2 TLSv1.3;

ssl_ciphers 'ECDHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-GCM-SHA384';

ssl_prefer_server_ciphers on;

}

配置后可通过nginx -t检查语法,并使用openssl s_client测试配置生效情况。

Apache中配置SSL

Apache的SSL配置通常位于ssl.conf或虚拟主机配置中:

<VirtualHost *:443>

ServerName example.com

SSLEngine on

SSLCertificateFile /path/to/certificate.crt

SSLCertificateKeyFile /path/to/private.key

SSLProtocol all -SSLv3 -TLSv1 -TLSv1.1

SSLCipherSuite HIGH:!aNULL:!MD5

</VirtualHost>

SSL证书链与信任问题

构建完整证书链

服务器需返回完整的证书链(包括中间证书),可通过以下命令合并证书与中间证书:

cat intermediate.crt >> certificate.crt

修复证书链不完整问题

若客户端提示“证书链不完整”,需检查服务器配置是否正确加载中间证书,或使用openssl s_client查看返回的证书链:

openssl s_client -connect example.com:443 </dev/null 2>/dev/null | openssl x509 -noout -text | grep "Issuer:"

自动化脚本与批量操作

通过Shell脚本可批量执行SSL证书检查,例如监控多个域名的证书过期情况:

#!/bin/bash

domains=("example.com" "test.org")

for domain in "${domains[@]}"; do

expiry=$(openssl s_client -connect "$domain":443 -servername "$domain" </dev/null 2>/dev/null | openssl x509 -noout -dates | grep notAfter | cut -d= -f2)

echo "$domain 证书过期时间: $expiry"

done

常见问题排查

协议版本不兼容

若客户端无法连接,需检查服务器是否禁用了弱协议,通过以下命令查看服务器支持的协议:

openssl s_client -connect example.com:443 -tls1_2 # 测试是否支持TLS 1.2

加密算法强度不足

使用openssl s_client查看协商的加密套件,确保不使用RC4、3DES等弱算法:

openssl s_client -connect example.com:443 | grep Cipher

相关问答FAQs

Q1: 如何在Linux中检查SSL证书是否即将过期?

A1: 可使用以下命令检查证书过期时间,并以天为单位计算剩余有效期:

openssl x509 -in certificate.crt -noout -dates | grep notAfter openssl x509 -in certificate.crt -noout -checkend 86400 # 检查是否在24小时内过期

若需监控多个证书,可结合Shell脚本实现批量检查,并通过邮件或告警工具通知管理员。

Q2: 为什么使用openssl s_client连接时提示“certificate verify failed”?

A2: 该错误通常由以下原因导致:

- 证书未正确安装到受信任的CA存储中;

- 证书链不完整,缺少中间证书;

- 客户端系统时间与证书颁发时间不一致。

可通过以下步骤排查:

- 检查证书链完整性:

openssl s_client -connect example.com:443 | openssl x509 -noout -issuer - 验证证书是否受信任:

openssl verify -CAfile ca_bundle.crt certificate.crt - 同步系统时间:

sudo ntpdate pool.ntp.org。