在Linux操作系统中,su命令是一个基础且至关重要的工具,它允许用户在当前会话中切换到其他用户身份,尤其是从普通用户切换到超级用户(root)或在不同用户之间进行权限切换,本文将详细解析su命令的功能、使用方法、参数选项、安全注意事项以及实际应用场景,帮助用户全面掌握这一命令。

su命令的基本概念与功能

su命令是“substitute user”(替代用户)或“switch user”(切换用户)的缩写,其核心功能是让当前用户以另一个用户的身份运行新的Shell进程,默认情况下,不带任何参数执行su命令时,会尝试切换到root用户,此时系统会提示输入root用户的密码,如果指定了目标用户名(如su username),则系统会提示输入该用户的密码,su命令切换后,用户将获得目标用户的环境变量、权限和资源限制,但不会继承原用户的未保存工作或会话状态,除非使用特定参数保留环境。

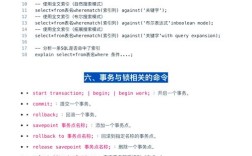

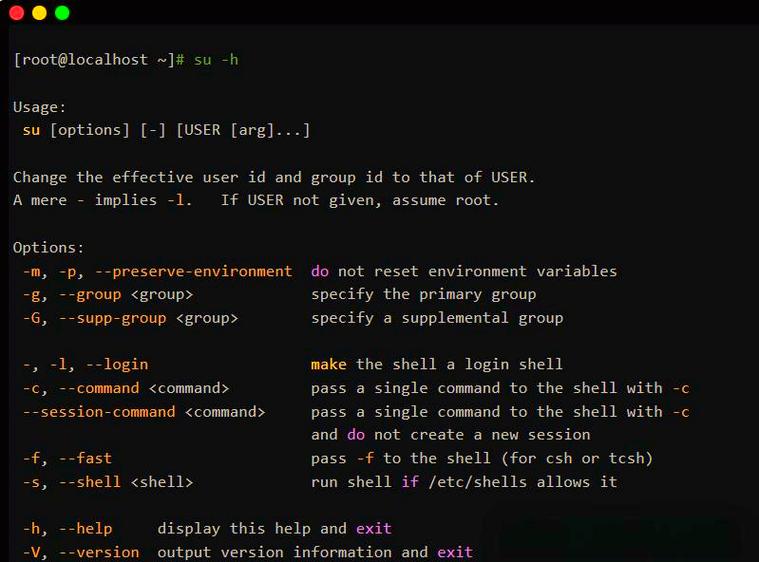

su命令的基本语法与参数选项

su命令的基本语法结构为:su [选项] [目标用户] [参数],以下是常用参数的详细说明:

| 参数 | 功能描述 | 示例 |

|---|---|---|

或 -l |

模拟目标用户登录,加载其环境变量(如/home/username/.bashrc),切换工作目录到目标用户的主目录 | su -l username |

-c |

执行指定命令后立即退出,不启动交互式Shell | su -c "ls /root" username |

-f |

快速启动Shell,跳过读取目标用户的配置文件(如.bashrc),常用于csh/ksh等Shell | su -f username |

-m 或 -p |

保留当前用户的环境变量,不加载目标用户的环境 | su -m username |

-s |

指定目标用户登录后使用的Shell路径 | su -s /bin/sh username |

| 参数结束标志,后续参数将被视为命令而非选项 | su -- -c "echo hello" |

su命令的使用场景与实例

-

切换到root用户

当需要执行系统管理任务(如安装软件、修改系统配置)时,普通用户可通过su或su -切换到root。su - # 输入root密码后,加载root的环境变量,工作目录切换至/root

注意:直接使用

su(不加)时,可能保留部分当前用户环境变量,存在安全风险,推荐使用su -。 (图片来源网络,侵删)

(图片来源网络,侵删) -

以指定用户执行命令

管理员可能需要以普通用户身份运行特定命令,su -l john -c "cat /home/john/private_file.txt" # 以john用户身份读取文件后退出

-

保留当前环境切换用户

若需临时切换用户但保持当前环境变量(如PATH),可使用-m参数:su -m username # 保留当前环境,不加载目标用户配置文件

-

非交互式命令执行

在脚本中,可通过-c参数避免交互式输入密码,结合管道或输入重定向实现自动化:echo "password" | su - username -c "command" # 不安全,密码可能暴露

更安全的方式是使用

sudo(后文会对比)。 (图片来源网络,侵删)

(图片来源网络,侵删)

su命令的安全注意事项

-

密码泄露风险

su命令要求输入目标用户密码,若多人共享root密码,难以追溯操作责任,通过脚本或管道传递密码可能导致密码明文暴露,建议结合sudo实现权限管理。 -

环境变量安全性

使用su(不加)时,当前用户的环境变量可能被传递到目标用户Shell,若变量中包含恶意代码(如自定义的LD_PRELOAD),可能导致权限提升,始终推荐使用su -模拟登录。 -

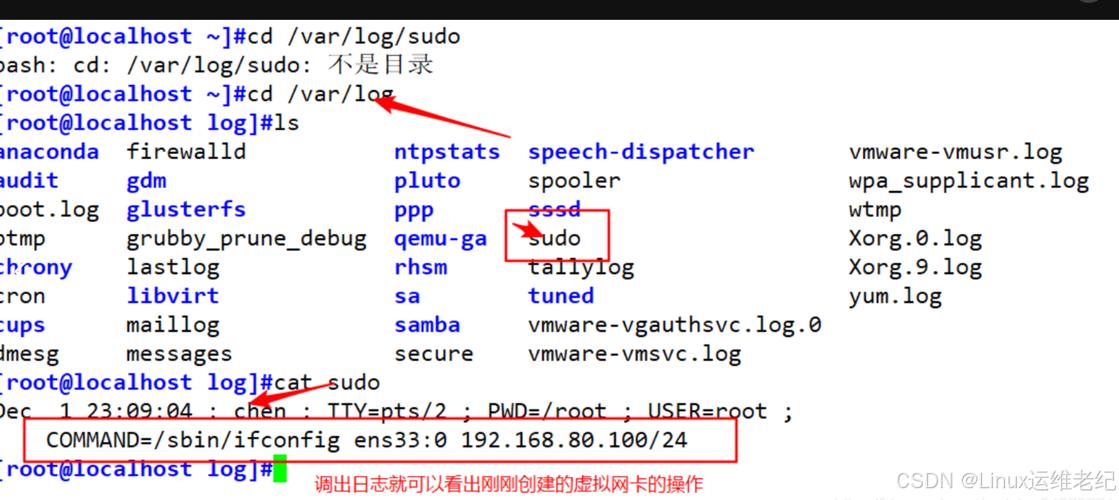

审计与日志

su命令的默认日志记录在/var/log/secure或/var/log/auth.log中,包含切换时间、用户IP等信息,管理员应定期检查日志,监控异常切换行为。 -

限制su命令使用

为增强安全性,可通过配置/etc/login.defs或PAM模块限制普通用户使用su,在/etc/group中创建wheel组,并将允许切换到root的用户加入该组,然后修改/etc/pam.d/su文件,添加以下行:auth required pam_wheel.so use_uid

此后,只有

wheel组成员才能执行su切换到root。

su与sudo的对比

虽然su和sudo均用于权限提升,但两者存在显著区别:

- 认证方式:su需要输入目标用户密码;sudo需要输入当前用户密码(若配置为NOPASSWD,则无需密码)。

- 环境隔离:su会启动一个新的Shell进程,完全切换用户环境;sudo默认保留当前用户环境,仅提升权限。

- 审计粒度:sudo可记录每条命令的执行者与时间,而su仅记录用户切换事件。

- 配置灵活性:sudo可通过

/etc/sudoers精细控制用户权限(如仅允许执行特定命令),而su只能完全切换用户身份。

在实际运维中,sudo更推荐用于日常权限管理,因其更安全且可审计;su则适用于需要完全模拟目标用户环境的场景(如调试用户配置问题)。

相关问答FAQs

Q1: 为什么使用su -比su更安全?

A: su -会模拟目标用户的登录过程,加载其完整的环境变量(如.bashrc、.profile)并切换工作目录到目标用户主目录,避免当前用户的环境变量(如PATH、LD_LIBRARY_PATH)被恶意利用,而su直接继承当前环境,可能存在变量劫持风险,例如攻击者可通过设置LD_PRELOAD加载恶意动态库,从而在目标用户执行命令时提权。su -能提供更干净、更安全的执行环境。

Q2: 如何解决“su: Authentication failure”错误?

A: 该错误通常由以下原因导致:

- 密码错误:确认输入的目标用户密码正确,注意大小写敏感。

- 用户不存在:检查目标用户名拼写是否正确,或使用

cat /etc/passwd验证用户是否存在。 - 账户锁定:若用户多次输错密码,可能被系统锁定(可通过

faillock命令查看并解锁)。 - 权限限制:若目标用户为root且系统配置了

wheel组限制,需确认当前用户是否在wheel组中(可通过groups命令检查)。 - Shell配置问题:若目标用户的Shell配置文件(如

.bashrc)包含错误命令,可能导致登录失败,可尝试su -s /bin/sh username绕过配置文件执行。

通过逐一排查上述原因,通常可解决认证失败问题,若问题持续存在,建议检查系统日志(如/var/log/secure)获取更详细的错误信息。