织梦(DedeCMS)作为国内广泛使用的建站系统,其安全防护一直是用户关注的重点,尤其在当前网络环境下,自动化扫描工具和恶意攻击者频繁针对织梦系统进行漏洞扫描和渗透,导致网站被植入后门、数据泄露甚至被篡改,要有效防止织梦系统被扫描攻击,需从系统加固、权限控制、行为监控和日志分析等多个维度综合施策,构建多层次防御体系,以下从具体实践角度详细阐述防护措施。

核心安全策略与实施细节

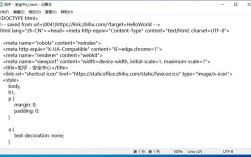

系统基础防护:减少攻击面

织梦系统的漏洞多源于默认配置和未及时修复的已知问题,因此基础防护是第一步,需对系统进行最小化安装,仅保留必要的模块和插件,删除后台默认的“专题”“模板”等冗余功能,避免因功能冗余带来的潜在风险,修改默认后台路径和默认管理员账户名,将默认的“dede”目录改为自定义名称(如“admin_xyz”),并使用高强度管理员账户(避免使用“admin”“administrator”等常见名称),禁用后台的“登录验证码”功能(部分版本默认开启),但需确保图形验证码和短信验证码同时启用,防止暴力破解。

权限控制与目录安全

目录权限混乱是织梦系统被入侵的常见原因,需严格设置目录权限:根目录权限设为755,data、templets、uploads等可写目录权限设为755(部分需写入的目录可设为771,避免其他用户可写),重要配置文件如data/common.inc.php权限设为644,禁止执行权限,需在.htaccess文件中限制敏感目录的访问,禁止直接访问PHP文件,例如在data目录下添加规则:

Order deny,allow

Deny from all

<FilesMatch "\.(php)$">

Order allow,deny

Deny from all

</FilesMatch>

关闭PHP目录列表功能,在php.ini中设置options -Indexes,避免目录结构暴露。

登录安全加固

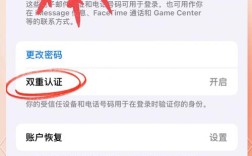

后台登录入口是攻击的重点目标,需通过多因素验证和访问限制提升安全性,启用双因素认证(2FA),可通过插件结合Google Authenticator或短信验证码实现,限制登录IP,在后台登录页面通过.htaccess或服务器配置允许特定IP访问,

Order deny,allow Allow from 192.168.1.100 Deny from all

修改默认登录接口,将/dede/login.php改为自定义路径(如/admin/login_xyz.php),并修改登录表单的action值,避免被自动化工具识别,对于登录失败次数进行限制,可通过插件或手动在login.php中添加逻辑,连续失败5次后锁定IP或账户15分钟。

数据库与文件监控

数据库和核心文件是网站的核心资产,需实时监控异常操作,定期备份数据库和重要文件,建议使用织梦的备份功能并配置自动备份到远程服务器(如OSS、FTP),备份数据库时选择“结构+数据”模式,并加密备份文件,安装文件监控插件(如“DedeCMS安全狗”),监控data、include等目录的文件修改,一旦发现非授权修改(如新增未知PHP文件、配置文件被篡改)立即报警,对数据库用户权限进行最小化配置,避免使用root账户,仅授予织梦所需的select、insert、update、delete权限,禁止file、grant等高危权限。

防火墙与WAF策略

部署Web应用防火墙(WAF)是防止扫描的有效手段,可通过硬件WAF或云WAF(如阿里云WAF、腾讯云WAF)实现,针对织梦系统,需重点防护以下攻击类型:SQL注入(过滤union、select、insert等关键字)、XSS攻击(过滤<script>、onload等事件)、文件包含(过滤include、require)以及目录扫描(拦截phpinfo.php、test.php等测试文件),在服务器层面配置防火墙规则,限制非必要端口(如仅开放80、443端口),并使用fail2ban工具监控登录日志,对频繁失败IP进行封禁(例如在/etc/fail2ban/jail.local中配置织梦后台日志监控)。

日志分析与异常检测

定期分析服务器和网站日志是发现扫描行为的关键,织梦系统的后台操作日志(位于data/adminlog.txt)记录了所有管理员操作,需定期检查异常登录(如非常用IP登录、非工作时间登录),通过grep命令分析Nginx/Apache访问日志,扫描高频请求IP和异常路径,

grep "POST.*dede/login.php" access.log | awk '{print $1}' | sort -n | uniq -c | sort -nr

该命令可统计登录页面的POST请求IP频率,发现异常高频IP后立即封禁,使用ELK(Elasticsearch、Logstash、Kibana)或Splunk等日志分析系统,对日志进行实时监控,设置告警规则(如1分钟内同一IP请求超过50次触发告警)。

织梦防扫描措施对比表

| 防护维度 | 具体措施 | 实施难度 | 防护效果 |

|---|---|---|---|

| 系统基础防护 | 修改默认路径、禁用冗余功能、及时升级版本 | 低 | |

| 权限控制 | 目录权限设置、.htaccess规则、核心文件权限修改 | 中 | |

| 登录安全 | 双因素认证、IP限制、自定义登录路径、登录失败次数限制 | 中 | |

| 数据库与文件监控 | 定期备份、文件监控插件、数据库用户权限最小化 | 中 | |

| 防火墙与WAF | 配置WAF规则、服务器防火墙端口限制、fail2ban封禁异常IP | 高 | |

| 日志分析 | 分析后台日志、检查访问日志高频IP、ELK实时监控 | 高 |

相关问答FAQs

Q1: 织梦网站如何判断是否被扫描攻击?

A: 可通过以下迹象判断:①后台登录日志中出现大量非管理员账户的失败登录记录;②服务器访问日志中频繁出现对dede/login.php、plus/search.php等敏感路径的GET/POST请求,且IP来源集中;③服务器资源(CPU、内存)占用率异常升高,可能因扫描工具高频请求导致;④文件监控插件报警,发现data目录下出现未知PHP文件或配置文件被篡改,若出现上述情况,需立即检查服务器安全日志并封禁异常IP。

Q2: 织梦系统被扫描后如何快速恢复?

A: 恢复步骤如下:①立即断开网站与外网的连接,防止攻击者进一步渗透;②备份当前数据库和文件,用于后续分析;③通过日志定位攻击路径(如上传漏洞、SQL注入点),并删除恶意文件(如后门PHP文件);④重置所有管理员密码,修改数据库密码,并启用双因素认证;⑤升级织梦系统到最新版本,修补已知漏洞;⑥全面扫描网站文件和数据库,确保无残留恶意代码;⑦恢复网站连接,并持续监控一周,观察是否再次出现异常,若数据被篡改,需从备份中恢复干净的数据。