arp断网攻击命令在网络攻防领域是一个敏感且需要严格规范讨论的话题,这类攻击通常通过发送伪造的ARP(地址解析协议)报文,破坏局域网中设备间的IP地址与MAC地址的正确映射关系,导致通信中断或数据被窃取,从网络安全角度出发,了解其原理有助于更好地进行防御,但任何未经授权的攻击行为都是违法的,以下内容仅用于技术学习和安全防护研究,严禁用于非法用途。

ARP协议是TCP/IP协议簇中的重要组成部分,负责将IP地址解析为对应的MAC地址,在局域网中,当主机A需要与主机B通信时,会广播一个ARP请求,询问“谁的IP是主机B的IP,请告诉主机A的MAC地址”,主机B收到后会回复自己的MAC地址,双方建立通信映射,ARP断网攻击正是利用了ARP协议的无状态特性和信任机制,攻击者伪造ARP应答报文,向目标发送虚假的IP-MAC映射关系,例如将网关的IP地址映射为攻击者指定的MAC地址(或不存在MAC地址),导致目标设备无法与网关正常通信,从而断网。

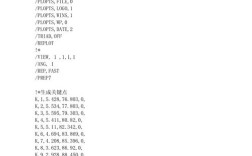

从技术实现层面看,攻击者通常使用特定工具构造并发送伪造的ARP包,以Linux系统为例,可通过arpspoof工具(来自dsniff工具包)实现,命令如arpspoof -i eth0 -t 目标IP 网关IP,其中-i指定网卡接口,-t指定目标主机,该命令会让攻击主机持续向目标发送伪造的ARP应答,声称网关的MAC地址为攻击主机的MAC地址,使目标将数据发送给攻击者而非真正网关,在Windows系统中,可使用WinPcap库配合编程(如Python的scapy库)实现类似功能,例如构造ARP应答包并发送:from scapy.all import *; send(IP(dst="目标IP")/ARP(op=2, pdst="目标IP", psrc="网关IP", hwdst="目标MAC"), verbose=0),其中op=2表示ARP应答,pdst为目标IP,psrc为伪造的源IP(如网关IP),hwdst为目标设备的MAC地址。

防御ARP断网攻击的核心是验证ARP报文的合法性,常用方法包括静态ARP绑定、动态ARP检测(DAI)和ARP欺骗防御工具,静态绑定通过命令arp -s 网关IP 网关MAC将IP-MAC映射写入本地缓存,防止被动态修改,但需手动维护,不适用于大规模网络;动态ARP检测在交换机端开启,通过端口与MAC地址、IP地址的绑定关系,过滤非法ARP报文;防御工具如Arpwatch可监控网络中的ARP变化,当检测到异常时发出告警,启用IP源防护(IPSpoofing Protection)和端口安全(Port Security)也能有效降低攻击风险。

以下是不同场景下的防御配置示例表格:

| 防御方式 | 适用场景 | 配置示例(以华为交换机为例) | 优势 | 局限性 |

|---|---|---|---|---|

| 静态ARP绑定 | 小型局域网、关键主机 | system-viewarp static 网关IP 网关MAC |

配置简单,防御效果直接 | 需手动维护,扩展性差 |

| 动态ARP检测(DAI) | 企业网、核心交换机 | interface GigabitEthernet 0/0/1arp detection trust |

自动防御,适用于大规模网络 | 需DHCP Snooping支持 |

| Arpwatch监控 | 运维管理、安全审计 | 在Linux服务器安装Arpwatch,配置监控网卡和告警邮箱 | 实时告警,便于溯源 | 依赖第三方工具,需人工响应 |

相关问答FAQs:

Q1: 如何判断局域网中是否遭受ARP断网攻击?

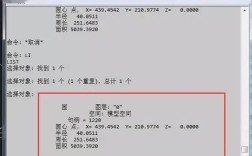

A1: 可通过以下方法判断:①使用arp -a命令查看本地ARP缓存,若发现多个IP对应同一MAC(尤其是非网关MAC),或MAC地址频繁变化,则可能存在攻击;②使用Wireshark抓包,过滤arp协议,若短时间内出现大量ARP应答(非请求触发),且源MAC与IP不匹配,则为异常报文;③网络突然出现频繁断网、网页无法打开但信号正常的情况,可能是ARP攻击导致网关映射失效。

Q2: 企业网络中如何系统性防御ARP断网攻击?

A2: 企业网络需采用多层次防御策略:①在网络接入层交换机开启DAI(动态ARP检测)和端口安全,限制端口下MAC数量;②在核心层部署ARP防火墙,如使用专业安全设备过滤非法ARP报文;③结合DHCP Snoopying绑定用户IP、MAC和端口信息,实现动态验证;④在终端主机安装ARP防护软件(如360ARP防火墙),进行本地缓存绑定;⑤定期进行安全审计,通过流量分析工具(如ntopng)监控异常ARP行为,建立攻击溯源机制。