山石防火墙命令是网络安全管理中用于配置和管理防火墙设备的核心工具,通过一系列命令可实现访问控制策略、NAT转换、路由管理、安全防护等功能,以下从命令基础、常用功能模块、高级配置及注意事项等方面详细介绍,帮助用户全面掌握山石防火墙命令的使用方法。

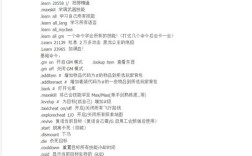

命令基础与操作模式

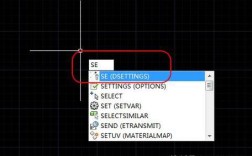

山石防火墙采用分层命令行结构,主要包含以下几种操作模式:

- 用户模式:登录后的默认模式,提示符为

>,仅支持基础查看命令,如show version、show interface等。 - 系统模式:通过

enable命令进入,提示符为,可进行全局配置,如config system。 - 接口模式:在系统模式下通过

interface <接口名>进入,用于配置接口IP、VLAN等参数,提示符为(config-if)#。 - 策略模式:通过

config policy进入,用于配置安全策略、NAT策略等,提示符为(config-policy)#。

常用基础命令:

show running-config:查看当前运行配置。show startup-config:查看启动配置。save:保存当前配置到启动配置。reload:重启防火墙(需谨慎使用)。ping <IP地址>:测试网络连通性。tracert <IP地址>:跟踪网络路径。

接口与网络配置

接口是防火墙与网络连接的基础,需正确配置IP地址、VLAN及工作模式。

接口配置命令示例:

# 进入系统模式 enable # 配置管理接口IP config system interface vlan1 ip address 192.168.1.1 255.255.255.0 no shutdown exit # 配置物理接口(如GigabitEthernet0/0) interface GigabitEthernet0/0 ip address 10.0.0.1 255.255.255.0 no shutdown exit

接口状态查看:

show interface status show interface ip

访问控制策略(ACL)

访问控制策略是防火墙的核心功能,用于控制数据流的进出。

策略配置步骤:

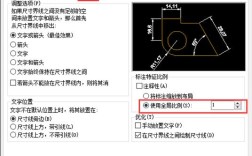

- 定义源/目的区域:需将接口划分到安全区域(如trust/untrust/dmz)。

- 配置策略规则:包括源地址、目的地址、服务(端口)、动作(允许/拒绝)。

命令示例:

# 配置安全区域 config system zone trust set interface vlan1 exit zone untrust set interface GigabitEthernet0/0 exit # 配置访问控制策略 config policy access-list 10 permit ip 192.168.1.0 0.0.0.255 any access-list 20 deny tcp any any eq 3389 exit # 应用策略到接口 interface GigabitEthernet0/0 ip access-group 10 in exit

策略查看与调试:

show access-list show policy session debug policy

NAT配置

NAT(网络地址转换)用于解决IP地址不足问题,常用类型包括源NAT、目的NAT和PAT。

源NAT配置示例(内网用户访问外网时转换IP):

config policy source-nat rule 1 set source-zone trust set destination-zone untrust set source-address 192.168.1.0 255.255.255.0 set translated-address 10.0.0.1 exit

PAT配置示例(使用端口复用):

config policy source-nat rule 2 set source-zone trust set destination-zone untrust set source-address 192.168.1.0 255.255.255.0 set translated-address 10.0.0.1 port-range 1024-65535 exit

NAT会话查看:

show source-nat session

路由配置

防火墙需配置静态路由或动态路由协议以实现跨网段通信。

静态路由配置:

config system route 0.0.0.0 0.0.0.0 10.0.0.254 exit

OSPF动态路由配置:

config router router ospf 1 network 192.168.1.0 0.0.0.255 area 0 network 10.0.0.0 0.0.0.255 area 0 exit

路由表查看:

show ip route

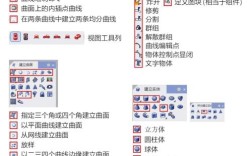

安全防护功能

山石防火墙提供丰富的安全防护功能,如IPS、防DDoS、应用控制等。

IPS配置示例:

config security ips rule 1 set signature-category web-attack set action block exit exit

应用控制配置(禁止下载P2P流量):

config policy app-control rule 1 set application p2p set action deny exit

日志与监控

日志是故障排查和安全审计的重要依据。

日志服务器配置:

config system log server set server-ip 192.168.1.100 set facility local7 exit

实时监控命令:

show log real-time show cpu-usage show memory-usage

配置备份与恢复

定期备份配置可避免设备故障导致配置丢失。

备份配置:

copy running-config tftp://192.168.1.100/backup.cfg

恢复配置:

copy tftp://192.168.1.100/backup.cfg running-config

注意事项

- 配置前规划:明确网络拓扑、安全区域划分及策略需求,避免配置冲突。

- 权限管理:通过

username <用户名> privilege <级别>设置不同权限,避免误操作。 - 测试验证:新策略部署前,建议在测试环境验证,并通过

debug命令排查问题。 - 版本兼容:不同型号或版本的防火墙命令可能存在差异,需参考对应官方文档。

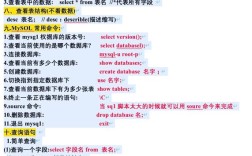

相关问答FAQs

问题1:如何查看防火墙当前生效的访问控制策略?

解答:可通过以下命令查看:

show access-list:显示所有ACL规则及其匹配计数。show policy session:显示当前活跃的安全策略会话,包括源/目的IP、端口及策略动作。show running-config | include access-list:过滤显示配置中与ACL相关的部分。

问题2:防火墙配置NAT后,外网无法访问内网服务器,如何排查?

解答:排查步骤如下:

- 检查目的NAT策略是否正确配置,确保外网IP映射到内网服务器的IP及端口。

- 确认内网服务器防火墙或安全组是否允许外网访问的端口(如80、443)。

- 使用

show source-nat session查看NAT会话是否建立,若未建立则检查策略匹配条件。 - 通过

debug policy开启策略调试,观察数据包是否被策略拒绝。 - 验证路由是否可达,使用

tracert从外网跟踪到内网服务器的路径。