设计规划集团网络是一项系统性工程,需结合集团战略、业务需求、技术趋势及未来扩展性进行全局考量,确保网络架构具备高可靠性、高性能、强安全性和易管理性,以下从需求分析、架构设计、技术选型、安全规划、运维管理等维度展开详细说明。

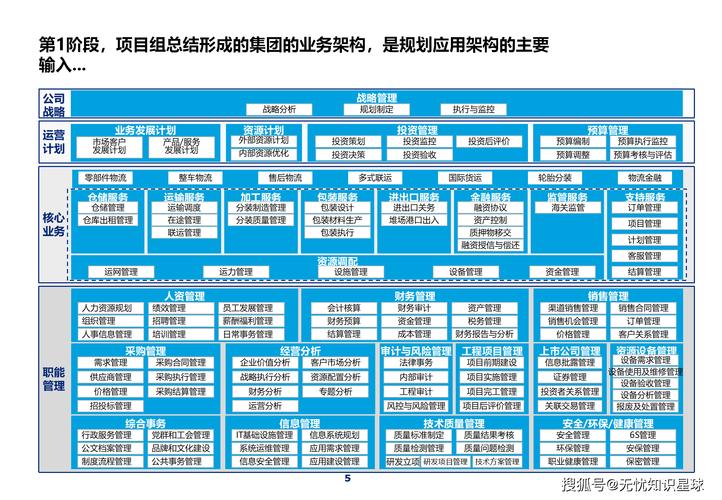

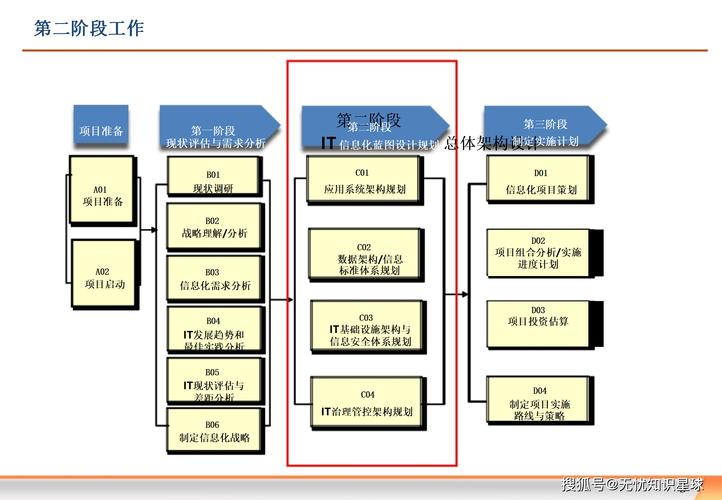

需求分析与现状评估

网络规划的首要任务是明确集团的核心需求,需通过访谈IT部门、业务部门及高层管理者,梳理以下关键信息:

- 业务需求:集团主营业务类型(如多分支机构协同、数据集中处理、云服务访问、物联网应用等),各业务对带宽、延迟、可用性的具体要求(如视频会议需低延迟,大数据传输需高带宽)。

- 用户规模:集团总部、分支机构、移动办公用户的数量及分布,未来3-5年用户增长预期。

- 应用场景:核心业务系统(ERP、CRM)、办公协同(OA、邮件)、视频监控、远程接入等应用的流量模型(上行/下行占比、高峰时段)。

- 现状评估:梳理现有网络架构(核心层、汇聚层、接入层设备型号及性能)、链路带宽(专线、互联网出口)、安全策略(防火墙、入侵检测)及存在的问题(如带宽瓶颈、单点故障、安全漏洞等)。

可通过表格汇总需求,

| 需求类型 | 优先级 | |

|---|---|---|

| 业务支撑 | 支持总部与全国20家分支机构数据实时同步,核心业务系统可用性≥99.99% | 高 |

| 用户体验 | 远程办公员工VPN接入延迟≤200ms,视频会议卡顿率≤1% | 中 |

| 合规要求 | 满足等保2.0三级数据安全要求,日志留存≥180天 | 高 |

| 未来扩展 | 预留30%带宽余量支持新业务上线,支持SD-WAN技术平滑升级 | 中 |

网络架构设计

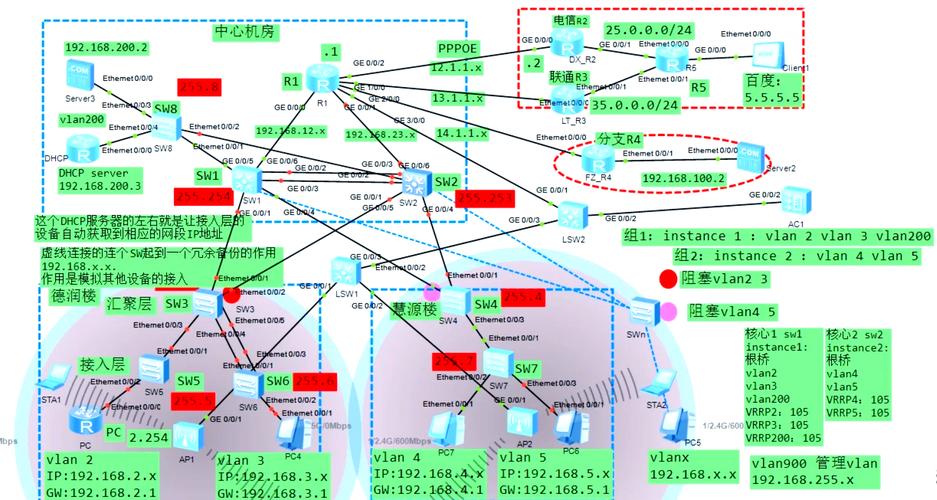

集团网络通常采用“核心-汇聚-接入”三层架构,结合SDN(软件定义网络)或SD-WAN(软件定义广域网)技术实现灵活管理。

核心层:网络高速交换枢纽

核心层是整个网络的“大脑”,需采用高性能、高可靠性的设备(如支持万兆/40G端口的交换机),通过冗余链路(如堆叠、VRRP)和协议(如OSPF、BGP)实现流量负载均衡和故障快速切换,核心层负责高速数据转发,连接汇聚层、数据中心、互联网出口及云平台,需避免部署复杂策略以降低延迟。

汇聚层:分支流量汇聚与策略执行

汇聚层连接核心层与接入层,通常按区域或业务划分(如总部办公区、生产区、分支机构),实现流量汇聚、访问控制(ACL)、QoS(服务质量保障)等功能,分支机构可通过汇聚层设备将本地业务流量与跨分支流量分离,优先保障核心业务数据。

接入层:终端用户接入

接入层直接连接终端设备(PC、IP电话、摄像头等),提供千兆/万兆接入能力,支持端口安全(如MAC地址绑定、802.1X认证)、VLAN划分(隔离不同业务部门流量)等功能,无线接入需采用Wi-Fi 6标准,实现高并发、低延迟覆盖,并支持无线控制器(AC)统一管理。

广域网(WAN)架构

对于多分支机构集团,广域网设计是关键,传统MPLS专线成本高、扩展性差,可优先采用“SD-WAN+互联网”混合组网:

- 核心节点:总部与核心分支采用MPLS专线或裸光纤,保障关键业务低延迟;

- 普通分支:通过多条互联网链路(如宽带、4G/5G备份)接入,SD-WAN智能选路(根据应用类型、链路质量分流);

- 云互联:通过云专线(如阿里云高速通道、AWS Direct Connect)实现数据中心与公有云的无缝对接。

技术选型与设备部署

设备选型原则

- 可扩展性:设备端口密度、转发性能需满足未来3-5年增长,支持模块化升级;

- 可靠性:关键设备(核心交换机、防火墙)需冗余部署(双电源、双引擎),链路采用环形或网状拓扑(如Rapid Spanning Tree Protocol);

- 兼容性:支持主流厂商协议(如Cisco、华为、H3C),避免厂商锁定;

- 能效比:选择低功耗、高集成度设备,降低运维成本。

关键技术部署

- IPv6+:逐步推进IPv6部署,通过SRv6(Segment Routing over IPv6)实现网络切片、智能选路等高级功能,满足未来业务灵活调度需求;

- 网络虚拟化:核心层可采用VXLAN(Virtual Extensible LAN)技术,构建大二层网络,简化跨分支服务器迁移;

- QoS保障:基于应用类型(如语音、视频、数据)划分流量优先级,确保关键业务带宽(如为ERP系统分配固定带宽,限制非工作应用流量)。

安全体系规划

安全是网络设计的核心要素,需构建“边界防护-区域隔离-终端准入-数据加密”全维度防护体系。

边界安全

- 互联网出口:下一代防火墙(NGFW)部署入侵防御系统(IPS)、防病毒(AV)、应用控制(APP)功能,阻断恶意流量;

- 远程接入:采用IPSec VPN或SSL VPN,结合多因素认证(MFA)确保接入安全;

- 链路备份:关键链路(如总部互联网出口)采用主备冗余(如主用光纤+备份5G),避免单点故障。

区域隔离

通过防火墙将网络划分为不同安全区域(如核心数据区、办公区、访客区、服务器区),实施严格访问控制策略:

- 核心数据区仅允许授权服务器访问,禁止互联网直接访问;

- 办公区与访客区隔离,访客网络仅提供互联网访问,限制访问内部资源。

终端与数据安全

- 终端准入:支持802.1X认证,未安装杀毒软件或系统补丁的终端禁止接入网络;

- 数据加密:核心数据传输采用IPSec/SSL加密,存储数据采用AES-256加密;

- 安全审计:部署日志审计系统(如ELK Stack),记录网络设备、服务器、终端的操作日志,满足等保合规要求。

管理与运维规划

统一管理平台

部署网络管理系统(NMS)或SDN控制器,实现全网设备(交换机、路由器、防火墙、AP)的拓扑可视化、配置管理、性能监控(CPU、内存、带宽利用率)及故障告警,支持自动化运维(如批量配置下发、故障自动修复),降低人工操作风险。

运维流程

- 监控体系:采用分级监控(核心设备实时监控、普通设备定时巡检),设置阈值告警(如带宽利用率超80%、设备离线);

- 故障响应:制定SLA(服务等级协议),明确不同级别故障(如核心设备宕机、分支网络中断)的响应时间(如30分钟内响应、4小时内恢复);

- 变更管理:任何网络配置变更需经过测试、审批流程,避免因误操作导致业务中断。

培训与文档

- 对IT运维人员进行网络架构、安全策略、应急处理培训;

- 完善网络拓扑图、IP地址规划表、设备配置手册等文档,确保运维知识传承。

相关问答FAQs

问题1:集团网络规划中,如何平衡成本与性能?

解答:平衡成本与性能需基于业务优先级分级投入:核心业务(如ERP、生产系统)采用高性能设备(如万兆核心交换、MPLS专线)保障可靠性;非核心业务(如访客网络、分支机构备份链路)采用性价比更高的方案(如普通宽带、SD-WAN多链路复用),通过SDN技术实现资源动态调度,避免硬件过度配置,降低长期运维成本。

问题2:如何确保集团网络在未来3-5年的技术先进性?

解答:采用“模块化+可演进”的设计思路:① 设备选型支持软件升级(如防火墙支持IPS功能license开通);② 架构设计兼容新技术(如核心交换机支持VXLAN,为网络虚拟化预留能力);③ 关注行业趋势(如IPv6+、Wi-Fi 7、零信任安全),在规划中预留接口和扩展空间,避免未来大规模改造。