阿里云防火墙是云上网络安全的核心组件,用于保护云服务器、负载均衡、数据库等云资源免受网络攻击,其设置涉及网络规划、策略配置、日志监控等多个环节,以下是详细设置步骤和注意事项:

防火墙类型选择

阿里云防火墙分为互联网边界防火墙、VPC边界防火墙和NAT边界防火墙,需根据业务场景选择:

- 互联网边界防火墙:用于防护公网访问的云资源(如ECS、SLB),过滤互联网到云的流量。

- VPC边界防火墙:用于防护不同VPC之间的流量,实现跨VPC访问控制。

- NAT边界防火墙:用于防护通过NAT网关访问公网的流量,适用于无公网IP的云资源。

购买与配置基础信息

-

购买防火墙实例

登录阿里云控制台,进入“安全防护 > 云防火墙”页面,选择地域后购买实例,需注意:- 防火墙规格(按流量或带宽计费)需匹配业务峰值流量。

- 开启“日志服务”以记录流量日志,用于后续审计和攻击分析。

-

关联网络资源

- 互联网边界防火墙:需绑定弹性公网IP(EIP)或全球加速(GA)实例,并配置SNAT规则。

- VPC边界防火墙:需选择要防护的VPC实例,并设置VPC间的互通规则。

- NAT边界防火墙:需关联NAT网关和对应的交换机。

访问控制策略配置

访问控制策略是防火墙的核心,需基于“最小权限原则”精细化配置。

策略优先级与规则设计

- 策略优先级:数字越小优先级越高,默认策略(放行/拒绝)需谨慎设置。

- 规则五元组:需明确源IP、目的IP、源端口、目的端口、协议(TCP/UDP/ICMP等)。

典型策略配置示例

| 策略名称 | 源IP范围 | 目标IP范围 | 端口/协议 | 动作 | 描述 |

|---|---|---|---|---|---|

| 允许HTTP访问 | 0.0.0/0 | ECS公网IP | 80/TCP | 放行 | 允许公网访问Web服务 |

| 拒绝高危端口 | 0.0.0/0 | ECS公网IP | 3389/TCP | 拒绝 | 阻止RDP暴力破解 |

| 允许内网互通 | VPC内网IP段 | VPC内网IP段 | 全端口 | 放行 | 允许同VPC资源互访 |

| 阻止ICMP请求 | 0.0.0/0 | ECS公网IP | ICMP | 拒绝 | 隐藏服务器存活状态 |

高级功能配置

- 应用识别:启用“智能应用识别”功能,可自动识别应用层协议(如MySQL、Redis),避免仅依赖端口误判。

- IPS入侵防御:开启“入侵防御防御”策略,可拦截SQL注入、XSS等攻击,需定期更新特征库。

- 病毒防护:开启“病毒引擎”对流量进行病毒扫描,需配置威胁情报联动。

网络域与IP地址组管理

为简化策略配置,建议使用IP地址组和端口组:

- IP地址组:将多个IP或IP段合并为一个组,Web服务器组”(包含所有ECS的IP)。

- 端口组:将常用端口合并,数据库端口组”(3306、6379等)。 配置时直接引用地址组,避免重复维护IP列表。

日志监控与告警

-

日志查询与分析

在“日志服务”中查询防火墙日志,重点关注:- Denied流量:被拦截的访问请求,可能为攻击行为。

- 高频访问IP:短时间内大量请求的IP,需加入黑名单。

-

告警设置

创建告警规则,当以下情况触发通知:- 防火墙实例流量超限。

- 检测到高危攻击(如SQL注入、暴力破解)。

- 策略拒绝次数超过阈值。

常见问题与优化

-

策略冲突排查

若流量未按预期拦截,需检查:- 策略优先级是否正确(低优先级策略可能被高优先级覆盖)。

- 目标IP是否属于防火墙防护范围(如ECS未绑定EIP则不受互联网边界防火墙防护)。

-

性能调优

- 关闭不必要的日志记录(如放行日志),减少日志存储成本。

- 使用IP地址组替代大量单IP规则,提升策略匹配效率。

相关问答FAQs

问题1:阿里云防火墙是否支持跨地域防护?

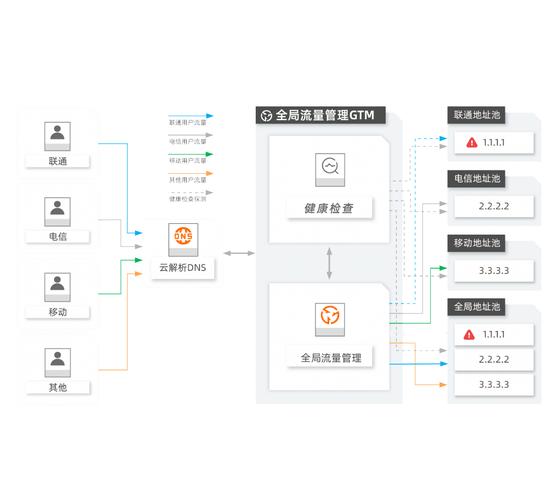

答:支持,通过“云企业网(CEN)”可以实现跨地域VPC的流量互通,并在目标地域的VPC边界防火墙中配置策略,实现跨地域访问控制,但需注意跨地域流量可能产生额外费用。

问题2:如何判断防火墙是否生效?

答:可通过以下方式验证:

- 测试访问:从外部IP访问被防护的ECS,检查是否按策略放行或拦截。

- 日志验证:在防火墙日志中查看对应的流量记录,确认策略匹配结果。

- 工具测试:使用

telnet或nmap等工具扫描目标端口,观察是否响应。