织梦(DedeCMS)作为国内广泛使用的内容管理系统,因其易用性和丰富的功能曾受到许多网站的青睐,但同时也因历史版本的安全漏洞、配置不当等问题成为攻击者的目标,攻击织梦网站通常涉及多个层面,包括但不限于漏洞利用、配置缺陷、弱密码攻击等,以下从技术细节和实际操作角度详细分析可能的攻击路径及防御建议。

漏洞利用攻击

织梦不同版本存在已知的安全漏洞,攻击者会利用这些漏洞获取网站权限。

- SQL注入漏洞:早期版本的DedeCMS在会员登录、搜索等功能中未对用户输入进行严格过滤,导致攻击者可通过构造恶意SQL语句获取数据库敏感信息,在登录页面提交

username=admin' OR '1'='1,若未对参数进行转义,可能绕过验证。 - 文件上传漏洞:后台的“文件管理器”或“增加内容”功能可能存在上传校验不严格的问题,攻击者可上传Webshell(如.php文件),通过修改文件扩展名(如将.php改为.jpg)绕过检测,再结合文件包含漏洞执行恶意代码。

- 后台命令执行:部分版本的后台存在“系统基本参数”等可写入PHP代码的选项,攻击者若获取后台权限,可直接写入恶意代码控制服务器。

防御措施:

- 及时升级织梦到最新安全版本,关注官方安全公告。

- 对用户输入进行严格的过滤和转义,使用参数化查询防止SQL注入。

- 限制文件上传类型,校验文件内容(如通过

getimagesize()检测图片文件),禁止上传可执行脚本。 - 关闭或修改后台默认路径(如/dede/),启用双因素认证。

配置缺陷攻击

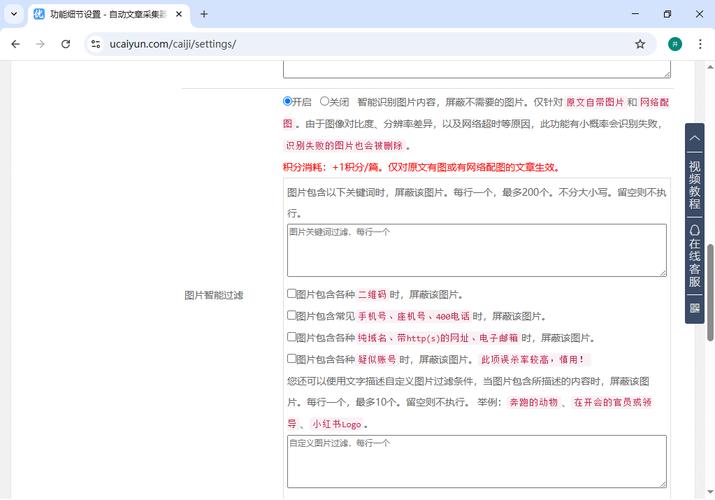

织梦默认配置可能存在安全隐患,攻击者通过探测配置信息发起攻击:

- 备份文件泄露:网站备份文件(如

data/backupdata/*)若未设置访问权限,可能被下载,导致数据库结构及敏感信息泄露。 - 错误信息暴露:开启

display_errors时,错误页面可能暴露服务器路径、数据库连接信息等。 - 目录遍历:未对目录访问进行限制,攻击者可遍历

/templets/、/include/等目录,获取源代码或配置文件。

防御措施:

- 将备份文件存放于Web目录外,或设置严格的访问权限(如.htaccess禁止访问)。

- 关闭错误信息显示,在

php.ini中设置display_errors=Off。 - 对敏感目录配置访问控制,限制IP或使用密码保护。

弱密码与社会工程学攻击

- 默认密码:织梦后台默认账号(如

admin/admin)未修改,或使用简单密码(如123456),易被暴力破解。 - 密码重置漏洞:早期版本的“找回密码”功能可能存在逻辑漏洞,攻击者可通过伪造请求重置管理员密码。

- 社工攻击:通过钓鱼邮件诱导管理员点击恶意链接,或利用社工手段获取密码。

防御措施:

- 修改默认账号和密码,使用复杂密码(包含大小写字母、数字、特殊符号)。

- 关闭或加强密码重置功能,增加验证码或手机验证。

- 对管理员进行安全培训,警惕钓鱼攻击。

服务器层面攻击

若服务器本身配置不当,织梦网站也可能被波及:

- 跨站脚本(XSS):织梦的留言板、评论等功能未对用户输入进行过滤,攻击者可注入恶意脚本,窃取用户Cookie或会话信息。

- CSRF攻击:攻击者诱导管理员访问恶意页面,利用后台未校验Referer的特性,执行未授权操作(如添加管理员账号)。

防御措施:

- 对用户输入进行HTML实体编码,使用

htmlspecialchars()函数。 - 在关键操作中添加CSRF Token,验证Referer和请求来源。

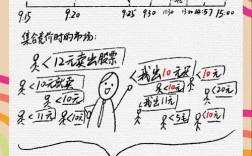

攻击流程示例(以SQL注入为例)

假设某织梦网站存在登录SQL注入漏洞,攻击步骤如下:

- 探测注入点:在登录用户名字段输入

admin' AND 1=1--,观察是否登录成功。 - 获取数据库信息:使用

union查询获取版本信息,如admin' UNION SELECT 1,version(),3--。 - 获取管理员密码:查询

dede_admin表,如admin' UNION SELECT 1,userid,3 FROM dede_admin--。 - 写入Webshell:若存在文件上传漏洞,上传恶意脚本并执行,获取服务器权限。

相关防御措施总结

| 攻击类型 | 防御措施 |

|---|---|

| 漏洞利用 | 及时升级、代码审计、使用WAF拦截恶意请求 |

| 配置缺陷 | 限制文件访问权限、关闭错误信息、配置目录保护 |

| 弱密码 | 修改默认密码、启用双因素认证、定期更换密码 |

| XSS/CSRF | 输入过滤、输出编码、添加CSRF Token |

| 服务器安全 | 定期更新系统、配置防火墙、最小权限原则 |

相关问答FAQs

Q1: 如何判断织梦网站是否存在SQL注入漏洞?

A1: 可使用工具(如Sqlmap)自动检测,或手动构造测试语句(如、' AND 1=1--、' UNION SELECT 1--),观察页面响应是否异常(如数据库错误信息、数据回显),检查织梦版本是否为已知存在漏洞的旧版本(如DedeCMS 5.7早期版本)。

Q2: 织梦网站被上传Webshell后,如何清除后门并修复?

A2: 通过服务器日志定位异常文件(如非正常上传的.php文件),删除可疑Webshell;检查数据库是否有被篡改的数据(如新增管理员账号);修改所有管理员密码,升级织梦到最新版本,并重新设置文件上传目录权限(如禁止执行脚本),定期使用安全工具(如D盾、河马)扫描网站,确保无残留后门。