Shell 远程命令是 Linux 和 Unix 系统管理中不可或缺的工具,它允许用户通过网络在一台计算机上控制另一台计算机,执行命令、管理文件、部署应用等,通过远程命令,管理员无需物理接触服务器,即可高效完成日常运维任务,极大地提升了工作效率和灵活性,本文将详细介绍 Shell 远程命令的核心技术、常用工具、实践技巧及注意事项。

Shell 远程命令的核心基础是网络协议和远程服务,最常用的协议是 SSH(Secure Shell),它通过加密连接确保数据传输的安全性,有效防止信息泄露和中间人攻击,SSH 协议默认使用 22 端口,支持密码认证和密钥认证两种方式,其中密钥认证因其更高的安全性而被广泛推荐,除了 SSH,早期的 Telnet 协议也曾被用于远程登录,但由于其所有数据(包括密码)均为明文传输,存在严重安全隐患,现已基本被淘汰,RSH(Remote Shell)和 REXEC(Remote Execution)等协议因同样缺乏加密机制,仅在特定内网环境中少量使用。

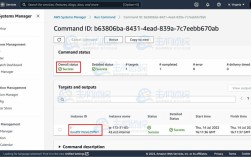

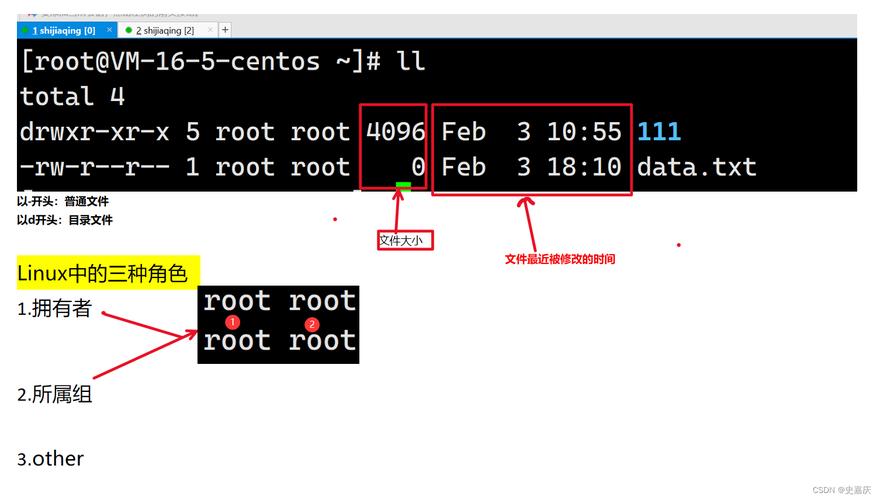

在实践应用中,SSH 几乎成为远程命令的代名词,其客户端工具(如 ssh 命令)和服务端程序(如 sshd daemon)构成了远程操作的基础,通过 ssh username@hostname 命令,用户可以轻松登录到远程主机,ssh root@192.168.1.100 将以 root 用户身份登录到 IP 地址为 192.168.1.100 的服务器,登录后,用户获得的是一个交互式的 Shell 环境,可以像操作本地终端一样执行命令,如 ls -l 查看文件列表、top 监控系统资源、vim /etc/passwd 编辑配置文件等,对于需要批量执行的场景,SSH 还支持直接在命令后附加要执行的命令,ssh user@host "df -h" 将直接在远程主机上执行磁盘空间检查并返回结果,无需登录交互式 Shell,非常适合脚本自动化。

为了进一步提升远程操作的效率和安全性,密钥认证是推荐的最佳实践,具体步骤包括:在本地客户端使用 ssh-keygen 生成一对密钥(私钥和公钥),默认情况下私钥保存在 ~/.ssh/id_rsa,公钥保存在 ~/.ssh/id_rsa.pub;然后将公钥通过 ssh-copy-id user@host 命令复制到远程主机的 ~/.ssh/authorized_keys 文件中,完成此配置后,再次登录时即可实现免密登录,避免了频繁输入密码的麻烦,同时也杜绝了密码被暴力破解的风险,SSH 还支持通过 ~/.ssh/config 文件配置别名、指定端口、转发端口等,例如可以配置一个别名 server1,后续直接使用 ssh server1 即可连接,简化了命令输入。

除了基础的远程登录和命令执行,SSH 还提供了一些高级功能,极大地扩展了其应用场景,端口转发(或称为隧道)是其中最具代表性的功能,它允许将网络流量通过 SSH 连接进行加密转发,从而在不安全的网络中安全地访问服务,本地端口转发 ssh -L 8080:remote:80 可以将本地主机的 8080 端口映射到远程主机的 80 端口,访问 localhost:8080 即等同于访问远程主机的 Web 服务,反向端口转发 ssh -R 8080:localhost:80 则可以将远程主机的 8080 端口映射到本地主机的 80 端口,常用于从外网访问内网服务,SSH 还支持 X11 转发,允许在远程主机上运行图形界面程序,并将显示界面转发到本地客户端,实现远程 GUI 操作。

在复杂的运维环境中,经常需要同时在多台服务器上执行相同的命令,可以结合 Shell 脚本和 SSH 循环来实现批量操作,使用 for 循环遍历一个包含 IP 地址的列表文件,对每个 IP 执行 SSH 命令:for ip in $(cat server_list.txt); do ssh user@$ip "apt update && apt upgrade -y"; done,需要注意的是,批量操作时如果需要免密登录,必须提前配置好所有目标主机的 SSH 密钥信任,对于大规模集群,更专业的工具如 Ansible、SaltStack 或 Fabric 可以提供更强大的批量管理和自动化编排能力,它们基于 SSH 协议工作,但提供了更友好的界面和更丰富的功能模块。

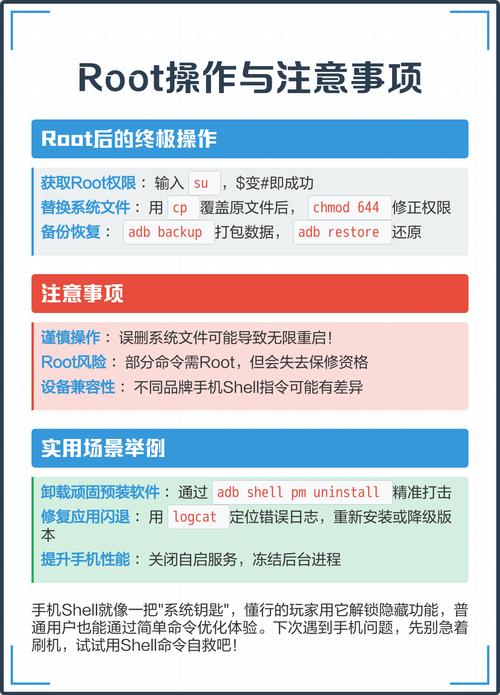

在使用 Shell 远程命令时,安全性始终是需要优先考虑的问题,除了前面提到的密钥认证和禁用密码登录(在 /etc/ssh/sshd_config 中设置 PasswordAuthentication no),还应定期更新 SSH 服务端软件以修复安全漏洞,限制 root 用户直接登录(设置 PermitRootLogin no,并使用普通用户 sudo 提权),以及使用防火规则限制对 SSH 端口的访问(如仅允许特定 IP 地址连接),对于生产环境,建议部署 SSH 入侵检测系统(如 Fail2ban)来监控暴力破解行为并自动封禁恶意 IP。

为了更直观地比较不同远程协议的特点,下表总结了它们的主要差异:

| 协议名称 | 加密支持 | 认证方式 | 默认端口 | 安全性 | 主要用途 |

|---|---|---|---|---|---|

| SSH | 是 | 密码/密钥 | 22 | 高 | 安全远程登录、命令执行、端口转发 |

| Telnet | 否 | 密码 | 23 | 低 | 不推荐使用,明文传输所有数据 |

| RSH | 否 | 文件信任 | 514 | 极低 | 旧系统内网远程执行,无加密 |

尽管 Shell 远程命令功能强大,但在实际使用中也可能遇到一些常见问题,连接超时可能是由于网络延迟或远程服务器防火墙阻断了 22 端口;权限错误(如 Permission denied (publickey,password).)通常是由于密钥未正确配置或远程主机 authorized_keys 文件权限不正确(需要设置为 600);字符编码问题则可能导致远程终端显示乱码,可通过在本地终端设置 export LANG=en_US.UTF-8 或在 SSH 命令中使用 -o 选项指定编码来解决。

Shell 远程命令,尤其是基于 SSH 的工具,是现代 IT 运维的基石,掌握其基本用法、高级配置和安全最佳实践,能够显著提升工作效率,保障系统的安全稳定运行,无论是简单的日常检查,还是复杂的自动化部署,Shell 远程命令都提供了灵活、高效的解决方案,随着云计算和 DevOps 的发展,对远程命令操作的理解和应用能力,将继续成为系统管理员和开发人员不可或缺的核心技能。

相关问答 FAQs

问题 1:如何配置 SSH 实现免密登录,具体步骤是什么?

解答:配置 SSH 免密登录主要分为三步:1. 在本地客户端生成密钥对,打开终端,运行 ssh-keygen -t rsa -b 4096,一路按回车即可在 ~/.ssh/ 目录下生成 id_rsa(私钥)和 id_rsa.pub(公钥),2. 将公钥复制到远程服务器,运行 ssh-copy-id username@remote_host,username 是远程服务器的用户名,remote_host 是远程服务器的 IP 或域名,此命令会要求输入该用户的密码,成功后会将公钥追加到远程服务器 ~/.ssh/authorized_keys 文件中,3. 验证配置,完成后,再次使用 ssh username@remote_host 登录,将不再需要输入密码。ssh-copy-id 命令不可用,也可以手动将本地 ~/.ssh/id_rsa.pub 的内容追加到远程服务器的 ~/.ssh/authorized_keys 文件中,并确保远程服务器上 ~/.ssh 目录的权限为 700,authorized_keys 文件的权限为 600。

问题 2:SSH 端口转发有哪几种类型?分别有什么作用?

解答:SSH 端口转发主要有三种类型:本地端口转发、远程端口转发和动态端口转发,1. 本地端口转发:使用 -L 选项,格式为 ssh -L [本地绑定地址:]本地端口:远程地址:远程端口 user@host,它将本地客户端的一个端口映射到远程服务器的一个端口,常用于从本地安全访问远程服务。ssh -L 8080:internal_server:80 user@gateway,访问本地 localhost:8080 就相当于访问内网服务器 internal_server 的 80 端口,流量通过 gateway 跳板机转发,2. 远程端口转发:使用 -R 选项,格式为 ssh -R [远程绑定地址:]远程端口:本地地址:本地端口 user@host,它将远程服务器的一个端口映射到本地客户端的一个端口,常用于从外网访问内网服务,在本地运行 ssh -R 8080:localhost:80 user@public_server,之后访问 public_server 的 8080 端口就相当于访问本地主机的 80 端口,3. 动态端口转发:使用 -D 选项,格式为 ssh -D [本地绑定地址:]本地端口 user@host,它创建一个 SOCKS 代理,所有通过该代理的网络流量都会通过 SSH 隧道转发到远程服务器,适用于安全地浏览网页或其他网络应用,ssh -D 1080 user@proxy_server,之后将浏览器代理设置为 localhost:1080 即可通过代理服务器安全上网。