要判断公司是否遭受CC(Challenge Collapsar)攻击,需要从多个维度进行综合分析,包括流量特征、服务性能、日志监控以及专业工具的使用,CC攻击是一种针对Web应用的层7攻击,通过模拟大量合法用户请求,耗尽服务器资源,导致服务响应缓慢或无法访问,以下将详细介绍如何通过技术手段和操作步骤来识别此类攻击。

观察流量异常特征

CC攻击的核心表现是异常的流量模式,首先需要关注网络流量的突增和异常行为,可通过以下指标进行初步判断:

-

流量突增与时段集中:正常业务流量通常呈现平稳波动,而CC攻击可能在短时间内出现流量激增,且集中在特定时段(如非工作时间的夜间),可通过网络监控工具(如Zabbix、Prometheus)查看实时流量曲线,若发现流量在短时间内飙升10倍以上,且伴随大量相似请求,需警惕CC攻击。

-

IP来源异常:正常用户访问通常来自分散的IP地址,而CC攻击的请求可能来自少量IP(如代理服务器、僵尸网络)或大量高频IP(短时间内同一IP发起大量请求),通过分析访问日志,统计IP请求频率,若发现单个IP在1秒内发起超过10次请求,或短时间内出现大量新IP且请求路径高度一致(如反复访问登录接口),则可能是攻击行为。

-

User-Agent与请求特征:正常请求的User-Agent(浏览器标识)多样化,而CC攻击可能使用统一的User-Agent(如Python脚本、curl工具)或伪造的常见浏览器标识,攻击请求的URL参数、POST数据往往高度相似,例如反复提交相同的表单数据或携带恶意参数。

(图片来源网络,侵删)

(图片来源网络,侵删)

检查服务性能指标

CC攻击会导致服务器资源耗尽,进而影响服务性能,需重点关注以下指标:

-

服务器资源占用率:通过

top、htop或任务管理器查看CPU、内存、磁盘I/O及网络带宽的使用率,若CPU占用率持续高于80%,且网络带宽接近上限,但实际业务请求量不大,可能是大量恶意请求导致资源争抢,Web服务器进程(如Nginx、Apache)的CPU占用率异常升高,而数据库进程(如MySQL)的连接数激增,但实际有效查询较少。 -

服务响应时间与错误率:使用

ab(Apache Benchmark)、wrk等工具测试服务响应时间,若正常情况下响应时间低于200ms,而攻击期间超过2s,且出现大量502、503、504错误,说明服务已无法处理正常请求,可通过监控工具(如Grafana)设置告警规则,当HTTP错误率超过5%时触发报警。 -

数据库连接数与查询性能:CC攻击常伴随数据库压力,例如频繁查询用户表、会话表等,通过数据库管理工具(如MySQL的

SHOW PROCESSLIST)查看活跃连接数,若连接数达到最大值(如MySQL的max_connections),且大量查询处于“Locked”状态,需警惕恶意请求导致的数据库阻塞。 (图片来源网络,侵删)

(图片来源网络,侵删)

分析日志与访问记录

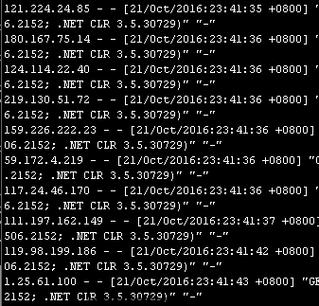

日志是识别CC攻击最直接的依据,需重点分析Web服务器日志、防火墙日志及应用日志:

-

Web服务器日志分析:以Nginx为例,通过

access.log分析请求特征,可使用awk、grep等工具提取高频IP和URL,例如命令awk '{print $1}' access.log | sort | uniq -c | sort -nr | head -10可统计访问量最高的前10个IP,若发现某个IP在1分钟内访问超过1000次,且URL为/api/login等敏感接口,则可能是攻击行为。 -

防火墙与WAF日志:若公司部署了Web应用防火墙(WAF)或硬件防火墙,可通过其日志查看拦截的恶意请求,阿里云WAF、云盾等设备会记录被拦截的IP、攻击类型(如“高频爬虫”“恶意POST”)及请求特征,若日志显示大量请求被标记为“CC攻击”,则可确认攻击存在。

-

应用日志与错误追踪:应用日志(如Java的Log4j、Python的logging)可能记录异常登录尝试、频繁接口调用等行为,若日志中出现“密码错误超过5次”“验证码频繁校验失败”等信息,且来自同一IP,则可能是攻击者尝试暴力破解或耗尽服务器资源。

使用专业检测工具

对于复杂攻击场景,需借助专业工具进行深度分析:

-

流量分析工具:如Wireshark、tcpdump可抓取网络包,分析请求模式,通过过滤HTTP请求(如

tcp.port == 80 && http),查看请求头、请求方法及响应状态码,若发现大量TCP连接迅速建立又断开(短连接攻击),或POST请求占比异常高(如超过90%),则可能是CC攻击。 -

安全监控平台:如开源的ELK Stack(Elasticsearch、Logstash、Kibana)或商业的Splunk,可对日志进行实时分析,通过设置告警规则(如“1分钟内同一IP请求超过50次”),自动触发报警,安全厂商(如奇安信、绿盟)的威胁情报平台可提供已知攻击IP库,通过比对访问日志中的IP,快速识别恶意来源。

-

云服务商监控工具:若业务部署在云平台(如阿里云、腾讯云),可通过云监控查看访问流量、带宽峰值及安全防护事件,阿里云的“DDoS高防”服务会实时显示CC攻击的流量特征和拦截情况,并提供攻击源IP地域分布图。

综合判断与应对措施

通过上述步骤收集数据后,需综合判断是否为CC攻击:若流量突增、IP集中、资源耗尽且日志显示高频恶意请求,则可确认攻击,此时应立即启动应急响应,包括:启用WAF防护、封禁恶意IP、限制单IP请求频率(如Nginx配置limit_req模块)、优化应用代码(如增加验证码、接口限流)等。

相关问答FAQs

Q1:CC攻击和DDoS攻击有什么区别?如何区分?

A:CC攻击(层7攻击)针对Web应用,通过模拟合法用户请求耗尽服务器资源(如CPU、数据库连接),特点是请求看似正常但频率过高;DDoS攻击(层3/4攻击)通过海量流量拥塞网络带宽,如SYN Flood、UDP Flood,特点是流量突增但无具体业务请求,区分方法:CC攻击需分析应用层日志(如URL、User-Agent),而DDoS攻击可通过流量监控(如带宽占用、SYN_RECV状态连接数)判断。

Q2:如何预防CC攻击?有哪些长期防护措施?

A:预防CC攻击需从技术和管理两方面入手:技术层面,部署WAF(如ModSecurity规则)拦截恶意请求,配置CDN(如Cloudflare)隐藏源站IP,使用验证码、人机验证(如reCAPTCHA)区分机器流量;管理层面,定期更新服务器和应用漏洞,限制敏感接口的访问频率(如登录接口每分钟允许5次请求),购买云服务商的CC防护服务(如阿里云“高防IP”),建立流量基线监控,设置异常告警,可在攻击初期及时响应。