增强网站安全性是保护用户数据、维护企业声誉和确保业务连续性的关键任务,随着网络攻击手段的不断升级,网站管理者需要采取多层次、系统化的防护措施,构建全方位的安全防护体系,以下从技术、管理和运维三个维度,详细阐述如何有效提升网站安全性。

在技术层面,首先要强化基础防护设施,部署Web应用防火墙(WAF)是抵御常见攻击(如SQL注入、跨站脚本XSS)的第一道防线,通过规则过滤恶意流量,确保服务器操作系统、数据库管理系统及所有组件及时更新补丁,修复已知漏洞,对于传输层安全,应强制使用HTTPS协议,配置TLS 1.2以上版本,禁用弱加密算法(如SHA-1、3DES),并通过HSTS头防止协议降级攻击,身份认证机制需升级为多因素认证(MFA),结合密码、动态令牌、生物识别等多种验证方式,避免因单一凭证泄露导致账户失陷。

数据安全是技术防护的核心,敏感数据(如用户密码、支付信息)必须加密存储,采用强哈希算法(如bcrypt、Argon2)处理密码,避免明文存储,数据库访问应遵循最小权限原则,为不同应用分配独立账号,限制非必要的高权限操作,实施输入验证与输出编码机制,对所有用户输入进行严格过滤,防止恶意代码注入,对表单数据使用白名单验证,对动态输出内容进行HTML实体编码,阻断XSS攻击链。

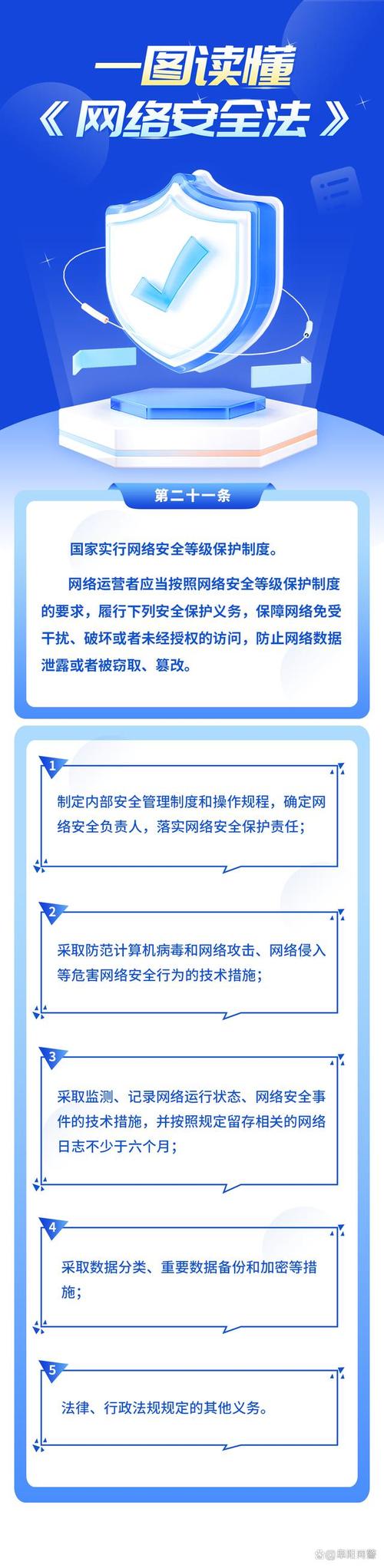

在管理层面,需建立完善的安全策略,制定严格的密码管理规范,要求用户设置复杂密码并定期更换,同时禁用弱密码和常见默认密码,权限管理应遵循“最小权限原则”,根据岗位职责分配系统访问权限,定期审查并回收闲置账号,员工安全培训不可或缺,通过模拟钓鱼演练、安全意识课程等方式,提升团队对攻击手段的识别能力,避免因人为疏忽导致安全事件,第三方组件管理也需重视,定期扫描依赖库中的漏洞(如使用Snyk、OWASP Dependency-Check工具),及时更新或替换存在风险的第三方软件。

运维层面的持续监控与应急响应同样关键,部署入侵检测系统(IDS)和入侵防御系统(IPS),实时监测异常行为(如异常登录、数据批量导出),日志管理需规范化,记录所有关键操作(如权限变更、数据访问),并集中存储至安全日志服务器,便于事后追溯,定期进行安全审计,通过漏洞扫描(如Nessus、OpenVAS)和渗透测试,主动发现潜在风险,制定详细的应急响应预案,明确数据泄露、系统被入侵等场景的处理流程,定期组织演练,确保团队在安全事件发生时能快速响应、有效处置。

以下是网站安全防护的关键措施对比表:

| 防护类别 | 具体措施 | 实施效果 |

|---|---|---|

| 网络层防护 | 部署WAF、DDoS防护设备,配置ACL规则 | 过滤恶意流量,阻断常见攻击,保障服务可用性 |

| 应用层加固 | 输入验证、输出编码、参数化查询,禁用不安全的API函数 | 防止SQL注入、XSS等漏洞,减少应用层攻击面 |

| 数据安全 | 敏感数据加密存储、传输加密,数据库访问控制 | 降低数据泄露风险,确保数据机密性和完整性 |

| 身份认证 | 多因素认证、单点登录(SSO),会话管理与超时机制 | 增强账户安全性,防止未授权访问 |

| 运维监控 | 实时日志分析、异常行为检测,定期漏洞扫描 | 及时发现威胁,实现主动防御,缩短响应时间 |

相关问答FAQs:

Q1: 如何判断网站是否存在安全漏洞?

A1: 可通过以下方式综合判断:1)使用自动化工具扫描(如Nessus、Acunetix)检测已知漏洞;2)聘请专业团队进行渗透测试,模拟真实攻击场景;3)定期检查服务器日志,分析异常访问模式;4)关注安全社区通报的漏洞信息,确认网站使用的组件是否存在已知风险,建议结合自动化扫描与人工审计,确保全面性。

Q2: 网站遭遇DDoS攻击时,应如何应对?

A2: 应急处理步骤如下:1)立即启动DDoS防护设备或接入云防护服务(如阿里云DDoS防护、Cloudflare),清洗恶意流量;2)联系ISP(互联网服务提供商)提升带宽上限或启用黑洞临时屏蔽攻击流量;3)优化服务器配置,关闭非必要端口和服务,减少资源消耗;4)启用CDN(内容分发网络)分散流量压力;5)事后分析攻击特征,调整防护策略,并准备应急预案,长期可通过冗余架构(如多地域部署)提升抗攻击能力。