服务器屏蔽特定IP访问是保障网络安全、防止恶意攻击或限制非法访问的重要手段,通过配置防火墙规则、访问控制列表或使用专业安全工具,可以精准拦截目标IP的请求,确保服务器资源仅被授权用户使用,以下是几种常见的服务器IP屏蔽方法及操作步骤,适用于Linux和Windows系统,同时结合实际场景说明注意事项。

基于Linux系统的IP屏蔽方法

Linux服务器通常使用iptables或firewalld作为防火墙工具,两者均支持通过规则配置实现IP屏蔽,以iptables为例,操作流程如下:

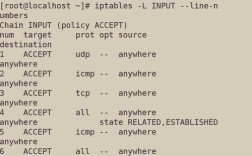

- 查看当前规则:执行

iptables -L -n查看现有防火墙规则,确认是否已有相关配置。 - 添加屏蔽规则:使用

iptables -I INPUT -s [目标IP] -j DROP命令,将目标IP添加到规则链顶部(-I表示插入),-j DROP表示丢弃所有数据包,若需屏蔽IP段,可使用iptables -I INPUT -s [IP段/子网掩码] -j DROP,如168.1.0/24。 - 保存规则:不同Linux发行版保存方式不同,如CentOS执行

service iptables save,Ubuntu使用iptables-save > /etc/iptables/rules.v4。

对于firewalld系统,可通过firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="[目标IP]" drop'添加规则,后执行firewall-cmd --reload生效。

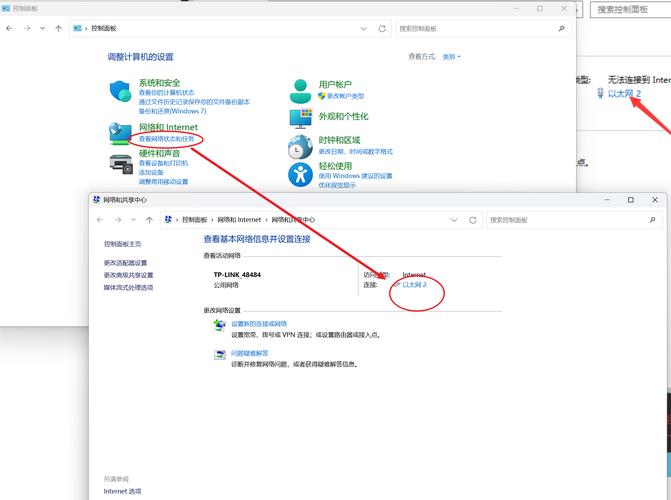

基于Windows系统的IP屏蔽方法

Windows服务器依赖防火墙(Windows Defender Firewall)或第三方工具实现IP屏蔽,操作步骤如下:

- 打开高级安全防火墙:通过“服务器管理器”->“工具”->“高级安全Windows Defender防火墙”进入管理界面。

- 创建入站规则:在“入站规则”中点击“新建规则”,选择“自定义”->“所有程序”,勾选“应用于这些IP地址”,添加目标IP或IP段,设置“阻止连接”。

- 启用规则:命名规则并启用,确保规则优先级高于允许规则。

可通过命令行快速屏蔽IP:netsh advfirewall firewall add rule name="Block IP" dir=in action=block remoteip=[目标IP]。

通过Web服务器配置屏蔽IP

若使用Apache或Nginx,可通过配置文件直接屏蔽IP,无需依赖系统防火墙。

- Apache:在

.htaccess文件中添加Deny from [目标IP]或Deny from 192.168.1.0/24,保存后重启服务。 - Nginx:在配置文件的

server块中加入deny [目标IP];或deny 192.168.1.0/24;,执行nginx -s reload生效。

使用专业安全工具实现批量管理

对于需要屏蔽大量IP的场景(如抵御DDoS攻击),可结合WAF(Web应用防火墙)或云安全服务:

- 云服务商工具:如阿里云的“安全组”支持批量添加IP黑名单,AWS的“安全组”可通过配置“入站规则”拒绝特定IP访问。

- WAF设备:部署ModSecurity、Cloudflare等WAF,通过自定义规则或威胁情报库自动拦截恶意IP。

操作注意事项

- 测试验证:规则生效后,需从目标IP测试访问是否被拦截,避免误操作导致合法用户无法访问。

- 日志监控:定期检查防火墙日志(如

/var/log/messages或Windows事件查看器),分析屏蔽IP的访问行为,及时调整策略。 - 临时规则:若需临时屏蔽,可添加带过期时间的规则(如iptables的

--until选项),避免长期占用资源。

以下是不同场景下的规则对比:

| 场景 | 工具 | 命令/配置示例 | 生效方式 |

|---|---|---|---|

| 单IP屏蔽(Linux) | iptables | iptables -I INPUT -s 1.2.3.4 -j DROP |

立即生效,需手动保存 |

| IP段屏蔽(Windows) | 防火墙规则 | deny 192.168.1.0/24 |

重启防火墙后生效 |

| Apache网站屏蔽 | .htaccess | Deny from 5.6.7.8 |

重启Apache后生效 |

| 云服务器批量屏蔽 | 安全组 | 添加IP黑名单条目 | 实时生效 |

相关问答FAQs

Q1:如何解除已屏蔽的IP?

A:解除屏蔽需删除对应规则,Linux下使用iptables -D INPUT -s [目标IP] -j DROP;Windows中删除防火墙规则;Apache/Nginx注释或删除配置文件中的deny语句后重启服务。

Q2:屏蔽IP后如何确保正常用户不受影响?

A:建议在屏蔽前通过日志确认目标IP的恶意行为(如高频请求、非法路径访问),同时设置白名单规则(如iptables -A INPUT -s [合法IP] -j ACCEPT)优先于黑名单,确保合法用户流量优先通过。