Linux下的lcx(Local Port Forwarding Tool)是一款用于端口转发和内网穿透的工具,常用于网络安全测试和远程管理,它通过监听本地端口,将流量转发到目标主机和端口,实现内外网通信,以下从功能、使用场景、安装配置及注意事项等方面详细解析lcx命令。

lcx的核心功能

lcx的主要功能包括端口转发、端口映射和内网穿透,适用于以下场景:

- 内网访问:当目标主机位于内网且无法直接访问时,可通过lcx将内网端口映射到外网。

- 端口复用:通过转发流量到特定端口,绕过防火墙限制。

- 渗透测试:在渗透测试中,利用lcx建立通信通道,获取内网主机权限。

lcx的安装与编译

lcx通常以源码形式提供,需手动编译安装,以下是具体步骤:

- 下载源码:从GitHub或安全论坛获取lcx源码(如

lcx.zip)。 - 编译环境:确保系统安装了

gcc和make(可通过sudo apt-get install build-essential安装)。 - 编译命令:

unzip lcx.zip cd lcx make

编译成功后生成可执行文件

lcx。

lcx常用命令及参数

lcx的命令格式灵活,以下为常用参数及示例:

| 参数 | 功能 | 示例 |

|---|---|---|

-l |

监听本地端口 | lcx -l 8888 |

-f |

目标主机IP | lcx -f 192.168.1.100 |

-p |

目标端口 | lcx -p 80 |

-s |

源端口(可选) | lcx -s 9999 |

-x |

代理模式(双向转发) | lcx -x 127.0.0.1:3306 192.168.1.100:3306 |

示例1:本地端口转发

将本地8888端口流量转发到目标主机的80端口:

lcx -l 8888 -f 192.168.1.100 -p 80

执行后,访问本地0.0.1:8888相当于访问目标主机的80端口。

示例2:内网穿透

假设内网主机A(192.168.1.100)无法直接访问,可通过外网主机B(10.0.0.1)作为跳板:

- 在主机B上运行:

lcx -l 8888 -f 192.168.1.100 -p 22

- 本地通过SSH连接主机B的8888端口:

ssh user@10.0.0.1 -p 8888

示例3:双向端口转发

实现本地3306端口与远程3306端口的互访:

lcx -x 127.0.0.1:3306 192.168.1.100:3306

使用场景与注意事项

适用场景

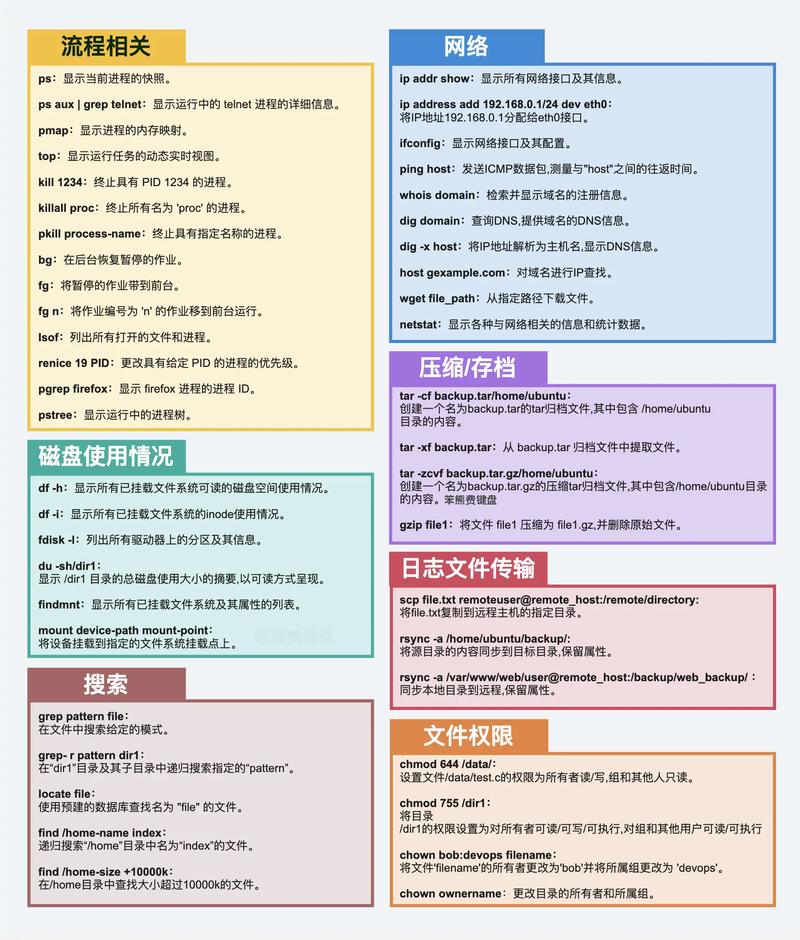

- 远程管理:通过SSH转发管理内网服务器。

- 数据透传:将数据库、Web服务等端口暴露给外网。

- 安全测试:模拟内网渗透,验证防火墙规则。

注意事项

- 权限问题:lcx需要root权限运行,确保用户有

sudo权限。 - 防火墙配置:目标主机的防火墙需放行转发端口(如

ufw allow 8888)。 - 稳定性:lcx在长时间运行时可能不稳定,建议结合

nohup或tmux使用:nohup lcx -l 8888 -f 192.168.1.100 -p 80 &

- 法律合规:仅限授权测试使用,非法扫描或攻击他人系统可能触犯法律。

常见问题与解决方案

- 端口占用:若提示端口被占用,使用

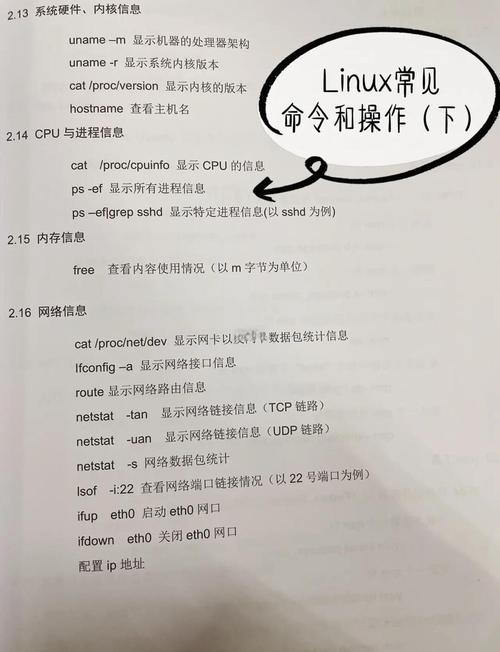

netstat -tuln | grep 8888检查,或更换端口。 - 连接超时:检查目标主机IP、端口是否正确,以及网络连通性(如

ping或telnet)。

相关问答FAQs

Q1: lcx与SSH隧道(如ssh -L)有何区别?

A1: lx是轻量级端口转发工具,支持更灵活的代理模式(如双向转发),而SSH隧道依赖SSH服务,安全性更高但配置稍复杂,lcx适合快速搭建临时转发,SSH隧道更适合长期稳定通信。

Q2: 使用lcx时如何确保数据传输安全?

A2: lcx本身不加密数据,建议结合SSL/TLS或VPN使用,通过stunnel封装lcx流量,或使用SSH的动态转发(-D参数)实现加密代理。