内网映射到外网是许多企业和个人用户在搭建服务器、远程访问或进行网络测试时常用的技术操作,其核心目的是将内网中私有IP地址的设备或服务暴露到公网上,使外部用户能够通过公网IP进行访问,实现这一过程通常涉及路由器端口转发、内网穿透工具或特定命令配置,以下从不同场景出发,详细说明内网映射到外网的相关命令及操作步骤。

通过路由器端口转发实现映射(基础场景)

路由器端口转发是最传统的方式,适用于拥有固定公网IP或动态DNS(DDNS)服务的场景,操作前需确认内网设备的IP地址(如192.168.1.100)和需要转发的端口号(如Web服务的80端口),登录路由器管理界面后,找到“端口转发”“虚拟服务器”或“NAT转发”选项,添加转发规则,部分路由器支持命令行配置(如企业级路由器),以华为、思科设备为例,命令如下:

- 华为设备:

system-view # 进入系统视图 interface GigabitEthernet0/0/1 # 进入连接外网的接口 nat server protocol tcp global current-interface 80 inside 192.168.1.100 80 # 配置NAT服务器,将外网80端口映射到内网192.168.1.100的80端口

- 思科设备:

configure terminal # 进入全局配置模式 ip nat inside source static tcp 192.168.1.100 80 interface GigabitEthernet0/1 80 # 配置静态NAT映射 interface GigabitEthernet0/0 # 进入内网接口 ip nat inside # 标记为内网接口 interface GigabitEthernet0/1 # 进入外网接口 ip nat outside # 标记为外网接口

配置完成后,需在防火墙中放行对应端口,确保外网访问规则生效,若公网IP为动态,需结合DDNS工具(如花生壳、阿里云DDNS)将域名与动态IP绑定,避免IP变化导致映射失效。

使用内网穿透工具实现映射(无公网IP场景)

多数家庭或小企业用户没有固定公网IP,此时需借助内网穿透工具(如frp、ngrok、花生壳等),通过第三方服务器的中转实现内网映射,以常用的frp(Fast Reverse Proxy)为例,需分别在内网服务器和公网服务器上部署服务端和客户端。

服务端(公网服务器)配置

假设公网服务器IP为1.2.3.4,修改frps.ini文件:

[common] bind_port = 7000 # 服务端监听端口 vhost_http_port = 8080 # HTTP虚拟主机端口

启动服务端命令:

./frps -c frps.ini # Linux系统 frps.exe -c frps.ini # Windows系统

客户端(内网设备)配置

内网设备修改frpc.ini文件,将本地服务(如本地Web服务80端口)映射到公网:

[common] server_addr = 1.2.3.4 # 公网服务器IP server_port = 7000 # 服务端bind_port [web] type = http # 协议类型 local_port = 80 # 本地服务端口 custom_domains = frp.example.com # 绑定的域名(需提前解析到公网IP)

启动客户端命令:

./frpc -c frpc.ini # Linux系统 frpc.exe -c frpc.ini # Windows系统

配置完成后,外网用户可通过http://frp.example.com:8080访问内网Web服务,frp支持TCP、UDP、HTTP、HTTPS等多种协议,适用于远程桌面、数据库、FTP等多种场景。

操作系统级端口映射(临时测试场景)

若仅需临时映射内网服务到本机(如开发测试),可通过操作系统自带的端口转发功能实现。

-

Windows系统:使用

netsh命令,例如将本机8080端口映射到内网192.168.1.100的80端口:netsh interface portproxy add v4tov4 listenport=8080 listenaddress=0.0.0.0 connectport=80 connectaddress=192.168.1.100

查看已添加的映射规则:

netsh interface portproxy show all

删除映射规则:

netsh interface portproxy delete v4tov4 listenport=8080 listenaddress=0.0.0.0

-

Linux系统:使用

iptables(需安装并启用iptables服务),例如将本机8080端口转发到内网192.168.1.100的80端口:iptables -t nat -A PREROUTING -p tcp --dport 8080 -j DNAT --to-destination 192.168.1.100:80 iptables -t nat -A POSTROUTING -j MASQUERADE service iptables save # 保存规则(CentOS系统)

若需永久生效,可保存规则至

/etc/sysconfig/iptables(CentOS)或配置iptables-persistent(Ubuntu)。

注意事项

- 安全性:端口映射会暴露内网服务,需设置强密码、启用防火墙限制访问IP,或结合HTTPS加密传输。

- 网络环境:部分运营商(如家庭宽带)会封锁80、443等常用端口,建议使用非标准端口或内网穿透工具的加密功能。

- 设备兼容性:企业级路由器支持更复杂的NAT规则,而家用路由器功能有限,需根据设备型号选择配置方式。

相关问答FAQs

Q1:内网映射到外网后,外网用户无法访问,可能的原因有哪些?

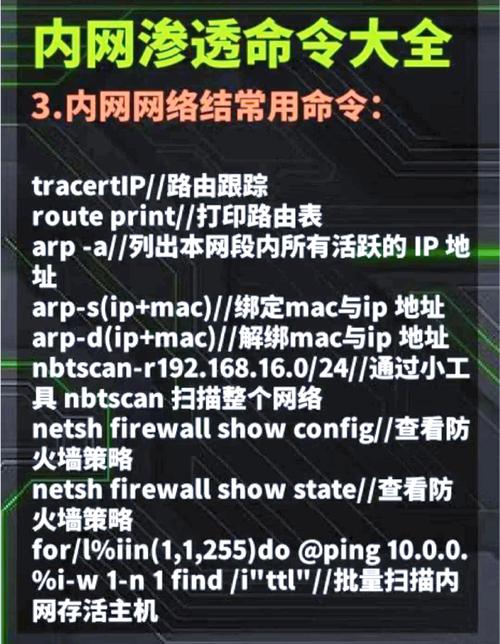

A:常见原因包括:①公网IP未正确绑定或DDNS解析失败;②路由器或防火墙未放行目标端口;③内网设备IP地址变更(需更新端口转发规则);④运营商对端口进行了封锁(可尝试更换端口或使用SSL加密);⑤内网穿透工具服务端或客户端未正常运行,可通过telnet 公网IP 端口命令测试端口是否可达,结合工具日志排查问题。

Q2:使用内网穿透工具时,如何选择适合的工具?

A:选择工具需考虑以下因素:①协议支持:若需访问Web服务,优先支持HTTP/HTTPS的工具(如frp、ngrok);②稳定性:免费工具可能有带宽或连接数限制,企业场景建议选择付费服务;③易用性:frp需自行部署服务端,ngrok提供公共云服务即开即用,花生壳支持多平台图形化管理;④安全性:部分工具支持Token验证、白名单限制,确保未授权访问无法连接,根据需求测试后选择,frp适合需要高度自定义的场景,ngrok适合快速原型验证。