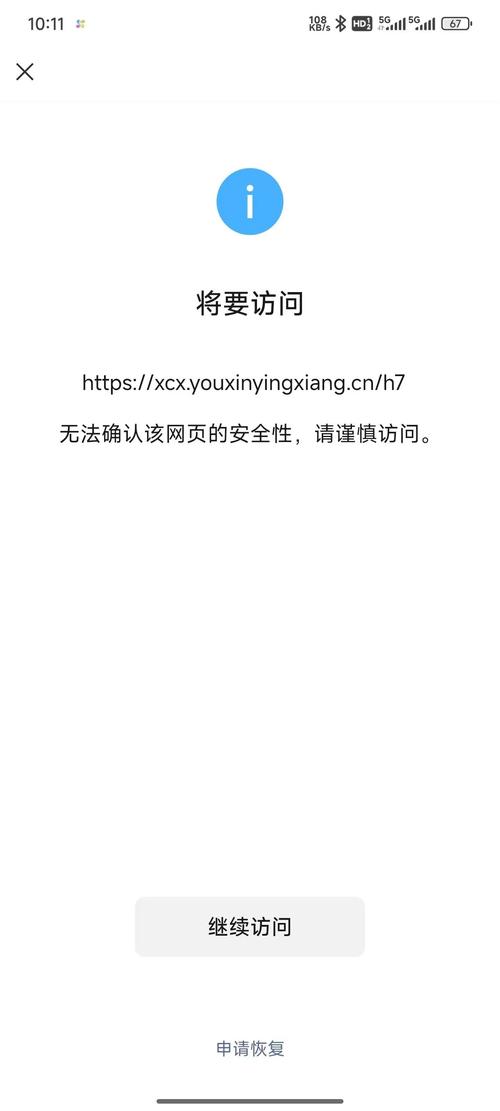

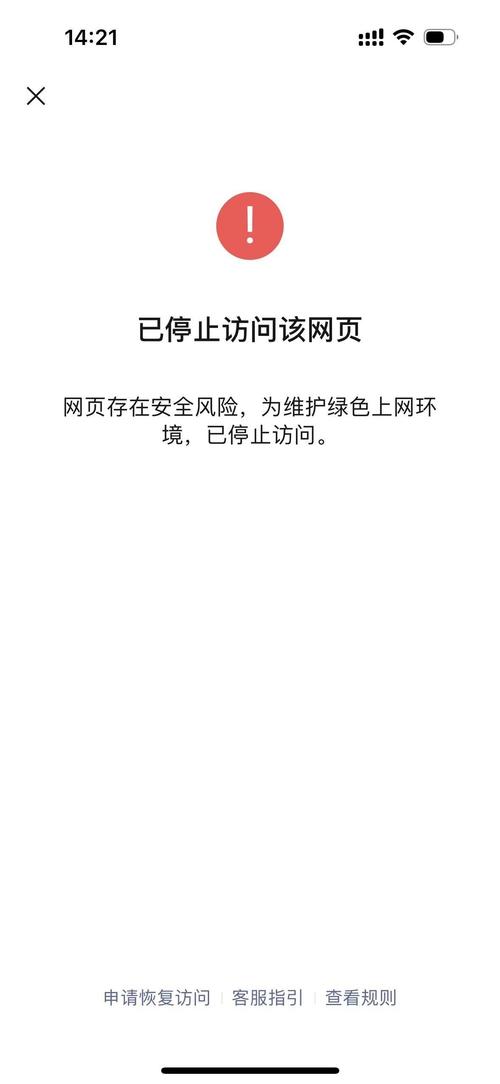

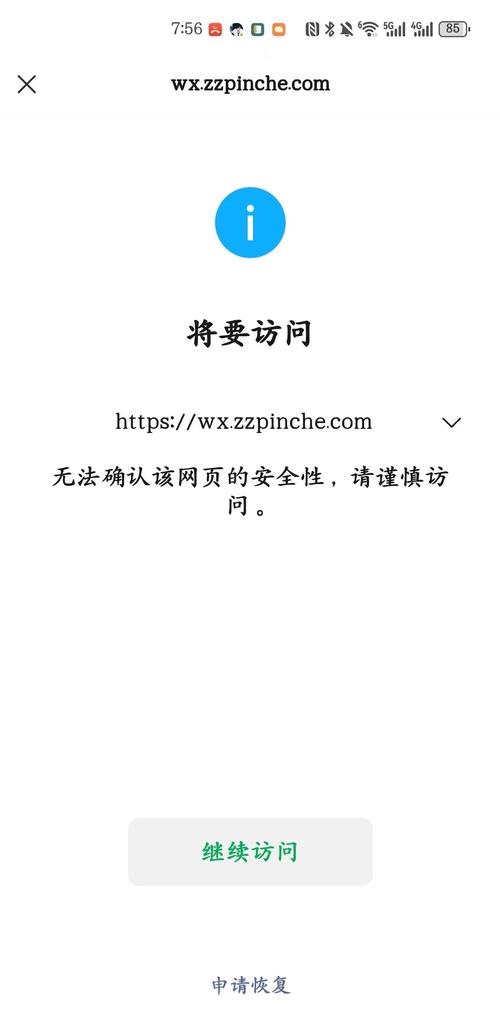

网站出现风险如何处理

当网站面临安全风险时,若处理不当可能导致数据泄露、服务中断甚至品牌声誉受损,系统化的应对流程能帮助快速控制风险、降低损失,以下是具体的处理步骤和注意事项:

第一步:风险识别与初步评估

风险发生时,需第一时间确认风险类型,常见风险包括:黑客攻击(如SQL注入、XSS跨站脚本)、恶意软件感染、服务器宕机、数据泄露、DDoS流量攻击等,通过监控工具(如服务器日志、安全防护系统)或用户反馈锁定异常,例如网站访问速度骤降、页面被篡改、数据库异常等,初步评估影响范围,判断是否影响核心业务(如用户数据、支付功能),并记录风险发生时间、症状等关键信息。

第二步:隔离风险源与止损

为防止风险扩散,需立即隔离受影响系统。

- 若为服务器被入侵,立即断开外网连接,保留现场日志;

- 若为Web应用漏洞,暂时关闭相关功能模块;

- 若发生数据泄露,暂停受影响数据库的写入权限。

启动应急响应预案,联系技术团队、安全服务商及法律顾问(如涉及用户隐私泄露),明确分工,确保止损措施高效执行。

第三步:深入分析与溯源

在风险得到控制后,需进行深度排查:

- 技术层面:使用安全工具(如杀毒软件、漏洞扫描器)检测服务器、代码是否存在后门、恶意程序;分析访问日志,定位攻击路径(如异常IP、恶意请求);检查数据库完整性,确认数据是否被篡改或窃取。

- 业务层面:评估用户数据泄露范围,统计受影响用户数量;梳理业务流程中的安全漏洞,如权限管理不当、加密措施缺失等。

- 溯源分析:通过日志、攻击手法等信息,判断攻击者身份(如自动化脚本、黑客组织),为后续防范提供依据。

第四步:修复漏洞与系统加固

根据分析结果,针对性修复问题:

- 软件漏洞:及时更新系统补丁、框架版本(如WordPress、PHP);

- 配置问题:修改默认密码、关闭非必要端口、限制后台登录IP;

- 防护措施:部署WAF(Web应用防火墙)、DDoS防护设备,定期备份数据(异地备份+增量备份);

- 代码安全:对开发人员进行安全编码培训,引入代码审计流程。

第五步:恢复服务与用户沟通

修复完成后,逐步恢复服务:先在测试环境验证,确认无异常后再重新上线,需向用户公开风险处理情况:

- 若数据泄露,及时通知受影响用户,并提供身份保护建议(如修改密码、开启二次验证);

- 若服务中断,通过官网、社交媒体等渠道发布说明,明确修复时间表,避免用户恐慌。

第六步:复盘优化与长期防护

事后需总结经验,完善安全体系:

- 定期进行渗透测试和应急演练;

- 建立安全事件响应流程,明确责任人及联系方式;

- 加强员工安全意识培训,避免因人为操作(如钓鱼邮件)引发风险。

风险处理流程参考表

| 阶段 | 关键动作 | 注意事项 |

|---|---|---|

| 风险识别 | 监控日志、用户反馈,确认风险类型 | 避免误判,结合多维度数据判断 |

| 隔离止损 | 断网、关闭功能、暂停权限 | 保留证据,便于后续溯源 |

| 深度分析 | 检测恶意程序、分析攻击路径、评估业务影响 | 需专业安全团队参与,避免遗漏漏洞 |

| 修复加固 | 打补丁、修改配置、部署防护设备 | 修复后需全面测试,防止新风险产生 |

| 恢复沟通 | 分步恢复服务,公开处理进展 | 透明沟通,维护用户信任 |

| 复盘优化 | 梳理流程、加强培训、定期演练 | 将安全纳入日常运营,而非一次性工作 |

相关问答FAQs

Q1:网站被黑客挂马后,如何快速清除恶意代码并防止再次被入侵?

A:备份网站数据并断开外网连接;使用安全工具(如ClamAV)全站扫描,删除恶意文件;检查并修改所有后台密码、数据库密码,启用双因素认证;审查网站代码漏洞,更新CMS系统和插件,部署WAF拦截恶意请求,定期监控文件完整性。

Q2:用户数据泄露后,除了技术修复,还需要采取哪些法律和公关措施?

A:法律层面,需根据《网络安全法》《个人信息保护法》等,向监管部门报告(如72小时内内网信部门),并通知受影响用户;公关层面,通过官方渠道发布声明,说明泄露原因、处理进展及补救措施,提供免费身份监测服务,必要时设立专项客服通道,配合用户维权,避免舆情扩大。