服务器屏蔽IP段是网络安全管理中常见的操作,主要用于防止恶意访问、限制特定区域流量或合规管理,实现方式根据服务器类型(如Linux、Windows)和使用的软件(如Nginx、Apache、iptables、防火墙等)有所不同,以下是具体操作方法和注意事项。

在Linux服务器中,使用iptables是最直接的方式,iptables是Linux内核的防火墙工具,通过命令行可以灵活配置规则,要屏蔽192.168.1.0/24这个IP段,可执行命令:iptables -I INPUT -s 192.168.1.0/24 -j DROP,其中-I INPUT表示插入到INPUT链(入站规则),-s指定源IP段,-j DROP表示丢弃数据包,若需屏蔽后允许特定IP(如192.168.1.100),可追加规则:iptables -I INPUT -s 192.168.1.100 -j ACCEPT,注意规则顺序优先级,保存规则可使用service iptables save(CentOS 7以下)或iptables-save > /etc/iptables/rules.v4(Ubuntu/Debian),对于使用firewalld的系统(如CentOS 7+),可通过firewall-cmd --permanent --add-rich-rule='rule family=ipv2 source address=192.168.1.0/24 drop'添加规则,后执行firewall-cmd --reload生效。

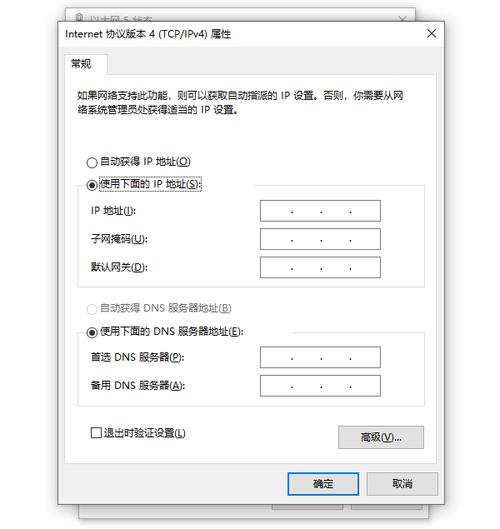

Nginx作为常用Web服务器,可通过配置文件实现IP段屏蔽,编辑nginx.conf或站点配置文件,在server块内添加:deny 192.168.1.0/24;,表示拒绝该IP段访问,若需允许特定IP,可补充allow 192.168.1.100;,配置完成后执行nginx -t检查语法,无误后通过nginx -s reload重载配置,Apache的配置类似,在httpd.conf的VirtualHost或Directory中添加Require all denied和Require ip 192.168.1.100(需配合Require local或Require all granted使用),或直接使用Deny from 192.168.1.0/24和Allow from 192.168.1.100(需启用mod_access_compat模块),Windows服务器可通过“高级安全Windows防火墙”实现,创建入站规则,选择“自定义”,在“远程IP地址”中输入要屏蔽的IP段(如192.168.1.0/24),操作选择“阻止连接”。

屏蔽IP段时需注意:避免误操作屏蔽合法用户,建议先测试;定期审查屏蔽列表,防止长期影响正常访问;结合日志分析(如Nginx的access.log)确认恶意IP段;对于云服务器(如阿里云、腾讯云),可通过安全组规则实现,操作更便捷,效果与本地防火墙一致,动态IP段或大规模IP段(如国家屏蔽)可使用第三方IP库或GeoIP模块,通过Nginx的geo模块实现按地域屏蔽。

相关问答FAQs

-

问:屏蔽IP段后如何验证是否生效?

答:可通过ping或telnet测试IP连通性(如ping 192.168.1.1),或使用curl -I http://服务器IP模拟访问,若返回403或连接超时则表示生效,也可在服务器日志中检查该IP段的访问记录是否被拦截。 -

问:如何临时屏蔽IP段而不影响服务器性能?

答:建议使用防火墙(如iptables、firewalld)而非应用层配置(如Nginx),因为防火墙在内核层处理,效率更高,临时规则可设置过期时间(如iptables的--set-timeout参数),或使用脚本定期清理,避免规则堆积影响性能。