在Linux VPS上搭建VPN服务是一个常见的需求,无论是为了保护网络隐私还是安全访问内网资源,以下将以搭建PPTP(点对点隧道协议)VPN为例,详细介绍操作步骤,同时简要提及其他协议的注意事项,整个过程基于CentOS 7系统,其他发行版(如Ubuntu)的命令可能略有差异,但核心逻辑一致。

准备工作包括拥有一台已安装Linux系统的VPS,确保系统为纯净版本,并拥有root权限,登录VPS后,首先更新系统软件包列表并安装必要的组件,执行yum update -y更新系统,然后安装PPTP服务所需的软件包,包括pptpd(VPN服务端)和iptables(用于流量转发),安装命令为yum install -y pptpd iptables-services,安装完成后,需要配置PPTP的核心参数,编辑/etc/pptpd.conf文件,找到localip和remoteip配置项,localip通常设置为VPS的内网IP(如192.168.0.1),remoteip定义VPN客户端分配的IP地址池(如192.168.0.234-238),确保地址池与VPS内网IP不冲突。

配置DNS服务器,编辑/etc/ppp/pptpd-options文件,找到ms-dns行,将其修改为公共DNS服务器,如ms-dns 8.8.8.8和ms-dns 8.8.4.4,以确保VPN客户端能够正常解析域名,设置VPN用户的账号和密码,编辑/etc/ppp/chap-secrets文件,每行格式为用户名 pptpd 密码 *,例如user1 pptpd 123456 *,表示允许用户user1使用密码123456连接VPN。

配置完成后,启动并设置PPTP服务开机自启,执行systemctl start pptpd和systemctl enable pptpd,VPN服务已基本运行,但客户端可能仍无法连接,因为需要开启IP转发和NAT转发,编辑/etc/sysctl.conf文件,添加net.ipv4.ip_forward=1,然后执行sysctl -p使配置生效,使用iptables配置NAT转发规则,将客户端流量通过VPS的公网IP转发,执行以下命令:

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

iptables -A FORWARD -p tcp --syn -i ppp+ -j TCPMSS --set-mss 1356其中eth0为VPS的公网网卡名称,可通过ip addr命令查看,保存iptables规则并设置开机自启:

service iptables save

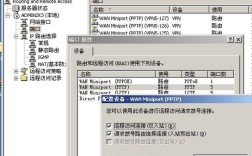

systemctl enable iptables至此,PPTP VPN搭建完成,在客户端设备上,添加VPN连接,服务器地址为VPS的公网IP,用户名和密码为/etc/ppp/chap-secrets中设置的凭据,加密方式选择“自动”或“MPPE-128”,连接成功后,即可通过VPS的IP访问网络。

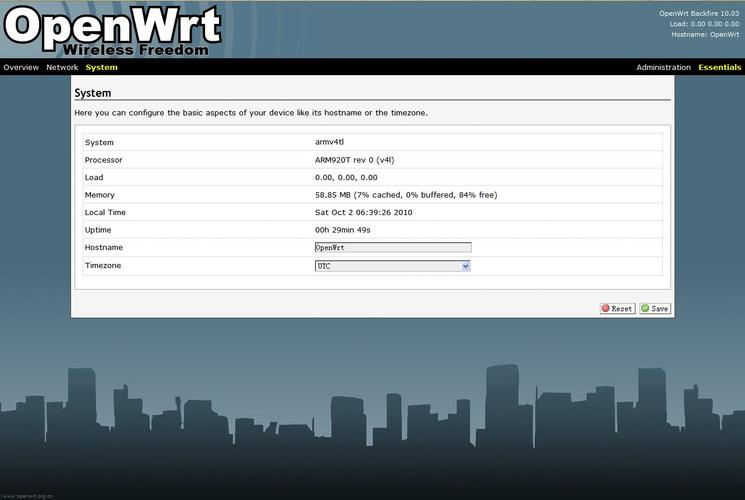

需要注意的是,PPTP协议安全性较低,容易被破解,建议在安全性要求高的场景下使用更安全的协议,如OpenVPN或WireGuard,OpenVPN需要安装openvpn软件包,并生成证书和配置文件,过程相对复杂但安全性更高;WireGuard则是新一代轻量级VPN协议,性能优秀,适合对速度和安全性有较高要求的用户。

以下是相关问答FAQs:

Q1:连接VPN后无法上网,如何排查?

A1:首先检查VPS的iptables规则是否正确保存,执行iptables -L -n查看是否启用了MASQUERADE规则,确认/etc/sysctl.conf中的net.ipv4.ip_forward=1已生效,可通过cat /proc/sys/net/ipv4/ip_forward查看,检查VPS的安全组(防火墙)是否放通了PPTP默认端口(TCP 1723)和GRE协议(协议号47),部分云服务商(如阿里云、腾讯云)需手动添加这些规则。

Q2:如何提高VPN服务的安全性?

A2:首先避免使用PPTP等弱加密协议,改用OpenVPN(基于SSL/TLS加密)或WireGuard(现代加密算法),启用双因素认证(2FA),限制用户登录IP,并定期更换VPN密码,对于OpenVPN,可生成证书吊销列表(CRL)并定期更新;对于WireGuard,可配置密钥轮换机制,禁用VPS的root远程登录,使用普通用户通过sudo提权,并定期更新系统补丁。