搭建HTTPS协议环境是现代Web应用安全性的基础要求,它通过加密传输数据、验证服务器身份以及保障数据完整性,有效防止数据被窃听或篡改,以下是详细的搭建步骤及注意事项,涵盖从证书申请到环境配置的全流程。

理解HTTPS的核心组件

在搭建环境前,需明确HTTPS依赖的关键技术:

- SSL/TLS证书:由受信任的证书颁发机构(CA)签发,包含公钥、域名信息及身份验证数据,用于加密通信和验证服务器身份。

- 私钥:与证书配套,存储在服务器端,用于解密客户端发送的数据和签名证书。

- CA根证书:预装在浏览器或操作系统中,用于验证中间证书和终端证书的有效性。

选择证书类型

根据需求选择合适的证书: | 证书类型 | 适用场景 | 验证级别 | 签发时间 | 是否支持通配符 | |--------------|--------------|--------------|--------------|---------------------| | DV证书 | 个人博客、小型网站 | 基础域名验证 | 分钟级 | 支持 | | OV证书 | 企业官网、电商平台 | 企业身份验证 | 1-3天 | 支持 | | EV证书 | 金融机构、大型企业 | 严格企业审核 | 3-7天 | 不支持 | | 免费证书 | 测试环境、小型项目 | 基础验证 | 分钟级 | 部分支持 |

获取SSL证书

购买或申请证书

- 商业证书:通过DigiCert、GlobalSign等CA购买,提供OV/EV证书及技术支持。

- 免费证书:通过Let’s Encrypt自动化申请,适合非商业项目,有效期为90天,需配置自动续期。

生成CSR(证书签名请求)

以Nginx为例,生成CSR和私钥:

openssl req -new -newkey rsa:2048 -nodes -keyout domain.key -out domain.csr

填写域名、组织等信息后,将domain.csr提交给CA。

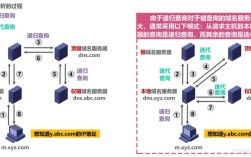

验证域名所有权

CA将通过以下方式验证:

- DNS验证:添加CA指定的TXT记录。

- 文件验证:在网站根目录放置CA提供的验证文件。

- 邮箱验证:向域名管理员邮箱发送验证邮件。

配置服务器环境

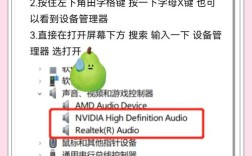

安装SSL模块

以Nginx为例,确保已安装ssl模块:

nginx -V # 检查是否包含--with-http_ssl_module

配置HTTPS虚拟主机

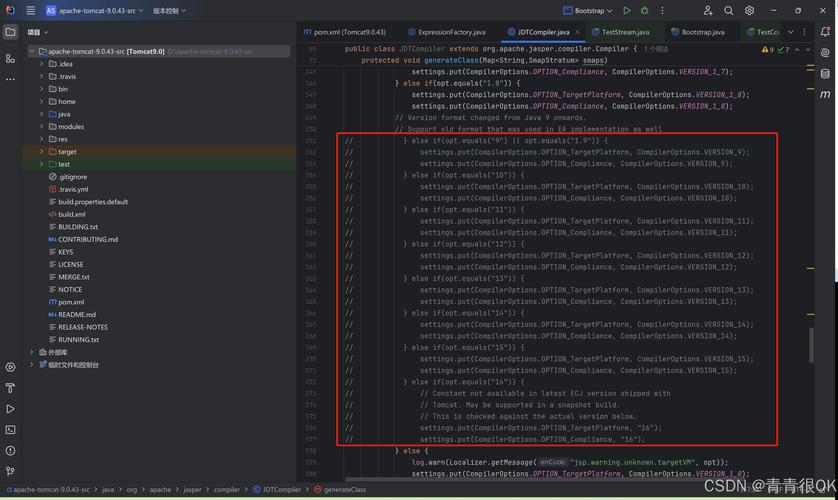

编辑Nginx配置文件(如/etc/nginx/sites-available/default):

server {

listen 443 ssl http2;

server_name yourdomain.com;

ssl_certificate /path/to/fullchain.pem; # 证书链文件

ssl_certificate_key /path/to/private.key; # 私钥文件

# 安全强化配置

ssl_protocols TLSv1.2 TLSv1.3;

ssl_ciphers 'ECDHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-GCM-SHA384';

ssl_prefer_server_ciphers off;

ssl_session_cache shared:SSL:10m;

ssl_session_timeout 1d;

location / {

root /var/www/html;

index index.html;

}

}

强制HTTP跳转HTTPS

添加80端口的配置:

server {

listen 80;

server_name yourdomain.com;

return 301 https://$host$request_uri;

}

重启Nginx

nginx -t && systemctl restart nginx

验证HTTPS配置

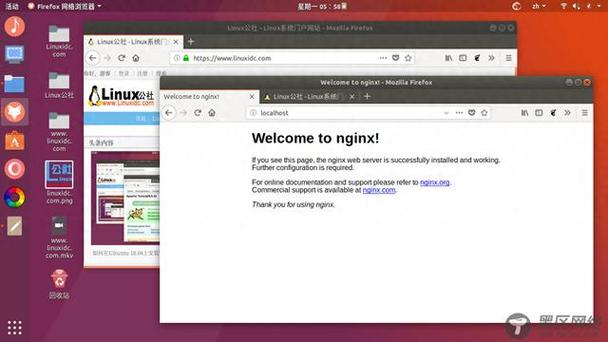

- 浏览器访问测试:通过

https://yourdomain.com访问,检查地址栏是否显示锁形图标。 - 在线工具检测:

- SSL Labs SSL Test:评估证书兼容性和安全评分。

- Qualys SSL Checker:检测证书链和协议配置。

- 浏览器开发者工具:在“安全”标签页查看证书详情和加密算法。

自动化续期(Let’s Encrypt)

使用Certbot工具自动续期:

# 安装Certbot sudo apt install certbot python3-certbot-nginx # 申请证书 sudo certbot --nginx -d yourdomain.com # 设置定时任务 sudo crontab -e 添加:0 12 * * * /usr/bin/certbot renew --quiet

常见问题排查

- 证书链不完整:确保配置文件中指向

fullchain.pem(包含中间证书),而非仅cert.pem。 - 警告:检查页面中是否包含HTTP协议的资源(如图片、脚本),需替换为HTTPS链接。

- 协议版本过低:禁用不安全的TLS 1.0/1.1,优先启用TLS 1.3。

进阶优化

- HSTS(HTTP严格传输安全):添加响应头强制浏览器使用HTTPS:

add_header Strict-Transport-Security "max-age=31536000; includeSubDomains" always;

- OCSP装订:减少证书吊销检查的延迟,提升安全性。

- CDN配置:若使用CDN服务,需在CDN节点配置SSL证书并开启“HTTPS加速”。

相关问答FAQs

Q1: HTTPS证书过期后如何续期?

A1: 续期步骤如下:

- 商业证书:登录CA管理平台,提交续期申请并完成域名验证,下载新证书后替换服务器上的旧证书文件。

- Let’s Encrypt免费证书:使用Certbot工具执行

certbot renew命令,若已设置定时任务,将自动续期,重启Web服务使配置生效(如systemctl reload nginx)。

Q2: 配置HTTPS后网站访问变慢怎么办?

A2: 可通过以下方式优化性能:

- 启用HTTP/2:减少连接数,提升资源加载效率(需Nginx 1.9.5+或Apache 2.4.17+支持)。

- 优化SSL会话复用:配置

ssl_session_cache增大缓存容量,减少TLS握手开销。 - 使用CDN加速:通过边缘节点缓存静态资源,降低源服务器压力。

- 压缩响应数据:启用Brotli或Gzip压缩,减少传输数据量。