在网络安全领域,XSS(跨站脚本攻击)是一种常见的Web安全漏洞,攻击者通过在网页中注入恶意脚本,当用户访问被注入的网页时,恶意脚本会在用户浏览器中执行,从而窃取用户信息、会话Cookie或进行其他恶意操作,为了研究和防御XSS攻击,安全研究人员和开发者常常需要搭建仿XSS网站环境,通过模拟真实的攻击场景来分析漏洞原理、测试防御措施以及提升安全意识,本文将详细介绍仿XSS网站的搭建方法、核心步骤及注意事项,并结合实际案例说明其应用场景。

仿XSS网站搭建的核心步骤

搭建仿XSS网站的核心目标是模拟存在XSS漏洞的Web应用环境,同时确保实验环境的安全性,避免对真实系统造成影响,以下是详细的搭建流程:

环境准备

首先需要搭建一个本地或远程的Web服务器环境,常用的工具包括XAMPP、WAMP、LAMP或Docker,以XAMPP为例,它集成了Apache、MySQL和PHP,适合快速搭建本地测试环境,安装完成后,启动Apache和MySQL服务,并在Web根目录(如XAMPP的htdocs文件夹)下创建一个新的项目文件夹,xss_test”。

设计存在漏洞的页面

为了模拟XSS漏洞,需要设计几个典型的漏洞页面,包括反射型XSS、存储型XSS和DOM型XSS,以下是简单的代码示例:

-

反射型XSS页面(search.php):

(图片来源网络,侵删)

(图片来源网络,侵删)<!DOCTYPE html> <html> <head> <title>搜索测试</title> </head> <body> <h1>搜索结果</h1> <?php $keyword = $_GET['keyword']; echo "<p>您搜索的关键词是: " . $keyword . "</p>"; ?> </body> </html>该页面直接输出GET参数

keyword的值,未进行任何过滤,存在反射型XSS漏洞,当用户访问search.php?keyword=<script>alert('XSS')</script>时,会触发弹窗。 -

存储型XSS页面(comment.php):

<!DOCTYPE html> <html> <head> <title>留言板</title> </head> <body> <h1>留言板</h1> <form action="comment.php" method="post"> <input type="text" name="comment" placeholder="请输入留言"> <input type="submit" value="提交"> </form> <?php $comment = $_POST['comment']; if ($comment) { file_put_contents("comments.txt", $comment . "\n", FILE_APPEND); } $comments = file("comments.txt", FILE_IGNORE_NEW_LINES | FILE_SKIP_EMPTY_LINES); foreach ($comments as $c) { echo "<p>" . $c . "</p>"; } ?> </body> </html>该页面将用户提交的留言存储到本地文件中,并在页面上直接输出,未进行过滤或转义,存在存储型XSS漏洞,恶意用户可以提交包含脚本代码的留言,导致其他访问者执行恶意脚本。

-

DOM型XSS页面(dom_xss.html):

(图片来源网络,侵删)

(图片来源网络,侵删)<!DOCTYPE html> <html> <head> <title>DOM型XSS测试</title> </head> <body> <input type="text" id="input" oninput="document.getElementById('output').innerHTML = this.value;"> <div id="output"></div> </body> </html>该页面通过JavaScript直接操作DOM,将输入框的内容输出到

<div>标签中,未进行任何处理,存在DOM型XSS漏洞,当用户输入<img src=x onerror=alert('XSS')>时,会触发脚本执行。

配置漏洞利用场景

为了更真实地模拟攻击场景,可以设计一些交互功能,例如用户登录、表单提交等,并在其中注入XSS漏洞,在用户评论系统中,允许用户提交包含HTML和JavaScript的内容,并在前端直接渲染,从而模拟存储型XSS的利用过程。

安全隔离与防护

在搭建仿XSS网站时,必须确保实验环境与真实系统隔离,使用本地IP(如127.0.0.1)或内网环境访问,避免将漏洞页面暴露到公网,可以在网站中添加X-XSS-Protection响应头(如header("X-XSS-Protection: 1; mode=block");),模拟浏览器的XSS过滤机制,测试其在不同场景下的有效性。

不同类型XSS漏洞的对比分析

为了更清晰地理解三种常见XSS漏洞的特点,以下通过表格进行对比:

| 漏洞类型 | 触发条件 | 数据存储位置 | 利用场景 | 防御难度 |

|---|---|---|---|---|

| 反射型XSS | 用户点击恶意链接 | 不存储,直接响应 | 钓鱼攻击、社交工程 | 较低 |

| 存储型XSS | 数据存储在服务器或数据库 | 持久化存储 | 长期攻击、窃取用户信息 | 较高 |

| DOM型XSS | 前端JavaScript直接操作DOM | 不依赖服务器响应 | 单页应用(SPA)攻击 | 中等 |

应用场景与注意事项

仿XSS网站的主要应用场景包括:

- 安全培训:用于向开发者或安全爱好者演示XSS漏洞的危害,提升安全编码意识。

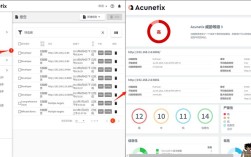

- 漏洞测试:作为Web应用漏洞扫描工具的测试目标,验证扫描器的检测能力。

- 防御验证:测试输入过滤、输出编码、CSP(内容安全策略)等防御措施的有效性。

在搭建和使用仿XSS网站时,需注意以下事项:

- 合法性:确保仅在授权范围内搭建和使用,避免用于非法攻击。

- 隔离性:使用虚拟机或Docker容器部署,防止漏洞扩散到宿主机系统。

- 日志记录:开启Web服务器日志功能,记录所有访问和提交数据,便于分析攻击行为。

相关问答FAQs

Q1:搭建仿XSS网站是否需要具备编程基础?

A1:具备基础的HTML、PHP和JavaScript知识有助于更好地理解和修改漏洞代码,但也可以直接使用现成的漏洞测试平台(如OWASP Juice Shop),通过配置快速搭建实验环境。

Q2:如何确保仿XSS网站的安全性?

A2:将网站部署在本地或内网环境中,禁止公网访问;定期清理实验数据,避免敏感信息泄露;使用防火墙或访问控制列表(ACL)限制IP访问,仅允许授权用户进行测试。