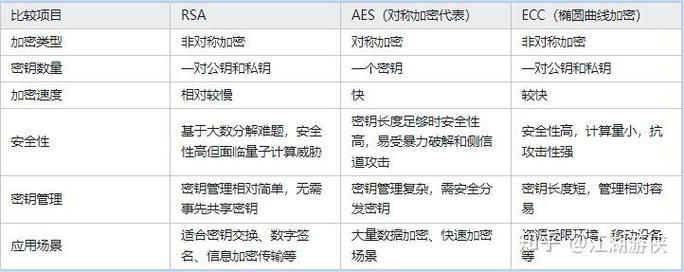

RSA公钥私钥的生成过程涉及复杂的数学运算,其核心基于大数质因数分解的困难性,以下是详细的生成步骤及原理说明:

密钥生成前的准备工作

在生成RSA密钥对之前,需要先确定两个大素数p和q,这两个素数的选取是安全性的基础,通常要求p和q的长度相同(例如1024位或2048位),且它们应满足以下条件:

- p和q必须是随机生成的强素数,以避免被预测或穷举。

- p和q的差值应足够大(p-q|>2^100),防止通过差分方法分解。

- p-1和q-1应包含大素数因子,以提高安全性(避免Pollard's p-1分解法)。

生成密钥对的具体步骤

计算模数n

将选定的两个大素数p和q相乘,得到模数n:

n = p × qn的长度决定了RSA密钥的强度(例如2048位的n对应1024位的p和q),n的安全性在于,已知n的情况下,无法在有效时间内分解出p和q。

计算欧拉函数φ(n)

欧拉函数φ(n)表示小于n且与n互整的正整数的个数,对于n=p×q,有:

φ(n) = (p-1) × (q-1)φ(n)用于后续计算公钥指数e和私钥指数d。

选择公钥指数e

公钥指数e是一个满足1 < e < φ(n)的整数,且e与φ(n)互质(即最大公约数gcd(e, φ(n))=1),通常选择较小的e值(如65537,即2^16+1),原因如下:

- 小的e值可以提高加密和签名验证的效率。

- 65537是二进制形式中只有两个1的数,模幂运算时计算量更小。

- 避免e=3(如e=3可能存在低指数攻击)。

计算私钥指数d

私钥指数d是e关于φ(n)的模反元素,即满足:

e × d ≡ 1 (mod φ(n))通过扩展欧几里得算法(Extended Euclidean Algorithm)可以高效求解d,具体步骤如下:

- 初始化:r0=φ(n), r1=e, s0=1, s1=0, t0=0, t1=1。

- 循环计算:r_{i-1} = q_i × ri + r{i+1},同时更新s和t的值,直到r_{i+1}=0。

- d = t_{i} mod φ(n)(需调整为正数)。

生成公钥和私钥

- 公钥(PK):由(n, e)组成,可公开用于加密数据或验证签名。

- 私钥(SK):由(n, d)组成,需严格保密,用于解密数据或生成签名,实际应用中,私钥通常还会包含p、q等参数(用于中国剩余定理优化)。

密钥生成的数学原理

RSA的安全性基于以下数学事实:

- 大数分解难题:已知n=p×q,无法在多项式时间内分解p和q(当n足够大时)。

- 欧拉定理:若e与φ(n)互质,则对于任意整数a,有a^{e×d} ≡ a (mod n),这是RSA加密解密的基础。

密钥生成示例(简化版)

假设选择小素数p=5, q=11(实际应用中需更大素数):

- 计算n = 5 × 11 = 55。

- 计算φ(n) = (5-1)×(11-1) = 40。

- 选择e=7(满足gcd(7,40)=1)。

- 计算d:7×d ≡ 1 (mod 40),得d=23(因为7×23=161=4×40+1)。

- 公钥:(55, 7),私钥:(55, 23)。

实际应用中的优化

- 中国剩余定理(CRT):私钥解密时,利用p和q分别计算m_p = c^d mod p和m_q = c^d mod q,再合并结果,可将计算量减少75%。

- 填充方案:如OAEP(Optimal Asymmetric Encryption Padding),防止攻击者利用数学特性进行攻击(如低指数攻击、选择密文攻击)。

- 密钥长度选择:根据安全需求选择n的长度(如2048位对应112位安全强度,3072位对应128位)。

密钥生成流程表

| 步骤 | 操作 | 数学公式/算法 | 输出 |

|---|---|---|---|

| 1 | 选择大素数 | 随机生成强素数p, q | p, q |

| 2 | 计算模数 | n = p × q | n |

| 3 | 计算欧拉函数 | φ(n) = (p-1)(q-1) | φ(n) |

| 4 | 选择公钥指数 | 1 < e < φ(n), gcd(e, φ(n))=1 | e |

| 5 | 计算私钥指数 | 扩展欧几里得算法求d | d |

| 6 | 生成密钥对 | 公钥(n,e),私钥(n,d) | 密钥对 |

相关问答FAQs

Q1: 为什么公钥指数e通常选择65537?

A1: 选择65537(即2^16+1)主要有三个原因:它是一个固定的小整数,使得加密和签名验证的计算效率较高;其二进制形式为10000000000000001,仅需16次模平方和1次模乘,计算量最小;它是一个素数,且与大多数φ(n)互质,避免因e与φ(n)不互质导致密钥生成失败。

Q2: RSA私钥中为什么需要保存p和q?

A2: p和q用于优化私钥运算(如中国剩余定理),可将解密和签名生成的速度提升4倍,在密钥泄露后,若已知p和q,可以快速重新生成新的密钥对(更换n和d),而无需重新选择大素数,实际标准(如PKCS#1)要求私钥中包含p、q、p mod q、q mod p等参数,以提高安全性。