网站被劫持是一种常见的安全问题,可能导致用户数据泄露、网站声誉受损甚至经济损失,处理网站被劫持问题需要系统性的排查和修复流程,以下是详细的处理步骤和注意事项。

确认劫持类型并初步排查

首先需要明确网站被劫持的具体类型,常见的包括DNS劫持、HTTP劫持、恶意代码植入、服务器被入侵等,通过以下方式初步判断:

- 检查网站内容:访问网站首页和内页,观察是否出现非本站内容、跳转链接或弹窗广告。

- 查看浏览器地址栏:确认网址是否被强制跳转到其他域名,或是否出现HTTPS证书异常。

- 使用在线检测工具:通过Google Safe Browsing、Sucuri SiteCheck等工具扫描网站是否包含恶意代码。

- 分析服务器日志:检查访问日志中是否存在异常IP请求或高频访问记录,判断是否存在DDoS攻击或数据窃取。

紧急处理措施

确认劫持后需立即采取行动,减少损失:

- 隔离网站:将网站暂时下线或切换至维护页面,避免用户访问受污染内容,若为服务器被入侵,应立即断开网络连接,防止进一步扩散。

- 备份关键数据:在确保备份文件未被感染的情况下,完整备份网站文件、数据库和配置信息,为后续恢复提供基础。

- 联系服务器提供商:若涉及服务器层面问题(如被植入挖矿脚本),需联系主机商协助排查服务器安全状态,必要时更换服务器IP或重装系统。

深度排查与修复

根据劫持类型进行针对性修复:

-

DNS劫持处理:

(图片来源网络,侵删)

(图片来源网络,侵删)- 登录域名管理后台,检查DNS记录是否被篡改,恢复原始记录。

- 启用DNSSEC(域名系统安全扩展)功能,防止DNS缓存投毒攻击。

- 修改域名管理密码,启用双因素认证(2FA)。

-

HTTP劫持处理:

- 检查本地网络运营商是否存在中间人攻击,可通过更换网络环境或使用VPN测试。

- 强制启用HTTPS,确保全站加密,避免数据在传输过程中被篡改。

- 检查服务器配置文件(如.htaccess、web.config),移除恶意重定向规则。

-

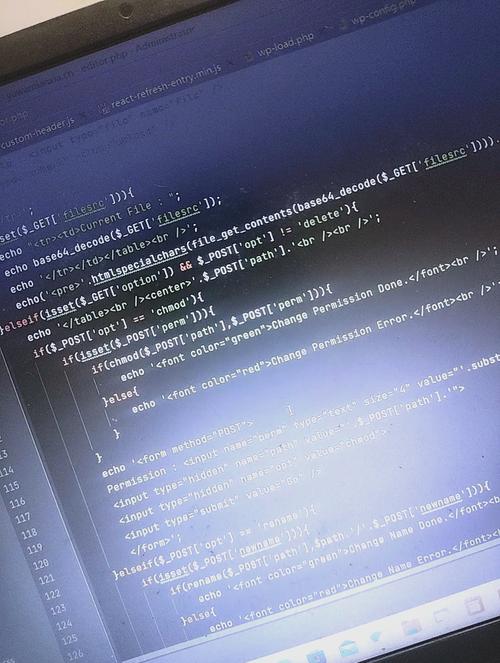

恶意代码清除:

- 使用文件对比工具(如Beyond Compare)比对备份文件与当前文件,定位被修改的脚本(如js、php文件)。

- 扫描数据库表,清理恶意注入的代码或链接。

- 清理服务器临时文件(如/tmp目录),检查定时任务(crontab)是否存在恶意脚本。

-

服务器安全加固:

- 更新服务器操作系统、Web服务器(如Apache/Nginx)和数据库的补丁。

- 修改所有后台密码,包括FTP、数据库、管理后台等,确保密码复杂度。

- 限制文件上传目录的执行权限,防止Webshell上传。

- 安装防火墙(如iptables、mod_security)和入侵检测系统(IDS)。

恢复与监控

完成修复后逐步恢复网站运行:

- 分步恢复:先恢复静态页面,确认无异常后再恢复动态功能,避免一次性上线导致问题复发。

- 设置监控:部署实时监控工具(如Zabbix、Grafana),监控网站访问量、服务器资源占用及异常请求。

- 定期安全审计:每月进行一次全站安全扫描,使用漏洞扫描工具(如Nessus、AWVS)检查潜在风险。

- 用户通知:若用户数据可能泄露,需及时通过公告或邮件告知受影响用户,并建议修改密码。

预防措施

为避免未来再次被劫持,需建立长期安全机制:

- 定期备份:建立自动化备份流程,每日增量备份,每周全量备份,并异地存储备份数据。

- 权限最小化:遵循最小权限原则,限制不同角色的操作权限,避免使用root账户运行Web服务。

- 安全培训:对开发和管理人员进行安全意识培训,避免点击钓鱼链接或使用弱密码,安全策略(CSP)**:通过HTTP头配置CSP,限制外部资源加载,防止XSS攻击。

相关问答FAQs

Q1: 如何判断网站是否被DNS劫持?

A: 若用户访问网站时被跳转到陌生页面,但本地测试正常,可能是DNS劫持,可通过nslookup命令查询域名解析结果,与权威DNS记录对比;或使用在线DNS检测工具(如DNSViz)分析DNS链路是否异常。

Q2: 网站被植入恶意代码后,如何快速定位问题文件?

A: 可通过以下方法定位:

- 使用

grep -r "恶意关键词" /网站目录命令搜索包含恶意代码的文件; - 通过Linux的

find命令按修改时间筛选近期异常文件(如find . -mtime -1 -type f -exec grep -l "恶意代码" {} \;); - 借助专业工具如Malwarebytes、ClamAV进行全盘扫描,标记可疑文件。