在Linux操作系统中,命令行界面(CLI)是系统管理员和高级用户的核心工具,而隐藏命令行功能则涉及系统配置、安全策略或特定场景下的需求,例如限制用户访问终端、隐藏敏感操作痕迹或优化工作流,以下从多个维度详细解析Linux隐藏命令行的实现方法、技术原理及应用场景。

隐藏命令行的实现方式

通过终端模拟器配置隐藏

大多数Linux发行版默认使用终端模拟器(如GNOME Terminal、Konsole、Xterm等),可通过修改配置文件或参数实现隐藏,在GNOME Terminal中,通过--hide-window参数启动终端时,窗口不会显示在任务栏中,但进程仍在后台运行,具体操作如下:

gnome-terminal --hide-window -- bash -c "your_command; exec bash"

此命令启动一个隐藏窗口的终端,执行指定命令后保持会话,类似地,Konsole可通过--hide-decorations参数隐藏窗口边框。

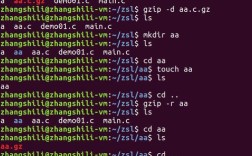

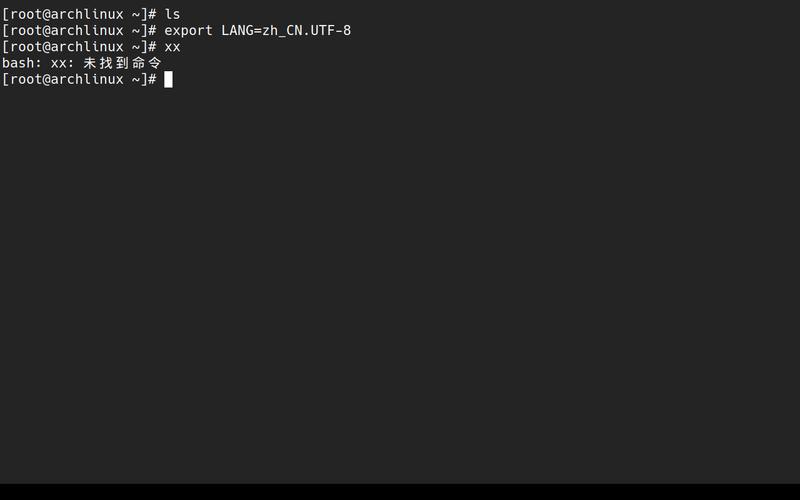

修改Shell配置文件隐藏历史记录

命令行历史记录通常存储在~/.bash_history或~/.zsh_history文件中,可通过配置文件实现临时或永久隐藏,在~/.bashrc中添加以下内容:

export HISTCONTROL=ignorespace # 忽略以空格开头的命令 export HISTSIZE=0 # 清空历史记录

执行命令时,若在命令前加空格(如ls -la),则该命令不会记录到历史文件中,可通过history -c立即清空当前会话的历史记录。

使用进程管理工具隐藏进程

隐藏命令行进程可通过重定向输入输出或结合后台任务实现,使用nohup和&将命令放入后台并输出到/dev/null:

nohup your_command > /dev/null 2>&1 &

更高级的隐藏方式是通过/proc文件系统修改进程参数,例如使用echo重写/proc/$PID/cmdline,但需root权限且可能触发安全告警。

通过安全增强工具实现隐藏

SELinux(Security-Enhanced Linux)或AppArmor等安全模块可限制终端访问权限,在SELinux中,通过布尔值控制终端是否允许显示:

setsebool -P unconfined_login disable # 禁止非受限用户登录终端

使用chroot创建隔离环境可隐藏底层系统命令行,限制用户仅访问特定目录。

隐藏命令行的技术原理

终端模拟器的窗口管理机制

终端模拟器的隐藏功能依赖于图形界面的窗口管理协议(如X11或Wayland),通过调用gtk_window_set_visible(GTK_WINDOW(window), FALSE)等API,可实现窗口的不可见化,但终端进程仍通过fork()和exec()系统调用在后台运行。

Shell历史记录的存储逻辑

Bash等Shell通过环境变量HISTFILE指定历史记录文件,HISTSIZE控制内存中的历史条目数,HISTIGNORE定义忽略模式。HISTIGNORE="*sudo*"可过滤包含sudo的命令。

进程隐藏的技术手段

- 进程名替换:通过

prctl或exec修改进程名称,但/proc/$PID/status中的Name字段仍可能暴露原始信息。 - 内核模块注入:通过编写LKM(Linux Kernel Module)拦截系统调用(如

getdents),隐藏特定进程,但需较高技术门槛且可能破坏系统稳定性。

应用场景与注意事项

典型应用场景

- 安全审计:管理员通过隐藏敏感命令(如数据库操作)避免日志泄露。

- 自动化脚本:后台执行定时任务(如

cron)时隐藏终端窗口,提升用户体验。 - 教学演示:教师隐藏复杂命令行,逐步引导学生操作。

潜在风险与合规性

- 安全风险:过度隐藏可能导致恶意程序潜伏,建议结合

auditd等工具监控异常进程。 - 合规要求:金融或医疗等行业需满足日志留存规范,隐藏操作可能违反审计政策。

常见隐藏命令行操作对比

| 方法 | 优点 | 缺点 | 适用场景 |

|---|---|---|---|

| 终端参数隐藏窗口 | 操作简单,无需配置 | 需手动启动,进程仍可见 | 临时后台任务 |

| Shell历史记录过滤 | 自动过滤敏感命令 | 仅对当前用户有效 | 多用户环境 |

| 进程重定向 | 完全隐藏终端输出 | 无法交互式操作 | 批量处理脚本 |

| SELinux策略限制 | 系统级强制控制 | 配置复杂,可能影响其他服务 | 高安全需求环境 |

相关问答FAQs

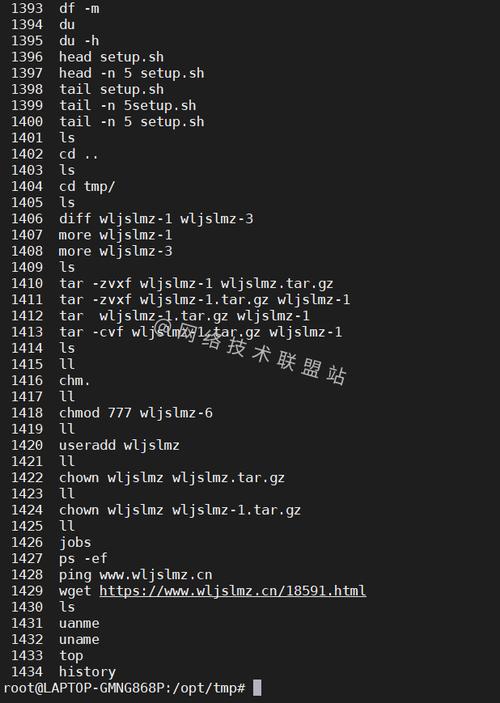

Q1: 如何彻底隐藏命令行进程,使其不被ps或top命令查看到?

A: 彻底隐藏进程需要结合多种技术,使用nohup和&将进程放入后台并重定向所有输出到/dev/null;通过exec替换进程映像(如exec -a伪装名称 your_command),但/proc文件系统仍可能暴露信息,更高级的方法是编写自定义程序调用clone()系统创建独立命名空间,或使用工具如veil(仅限测试环境),但需注意此类操作可能违反系统安全策略,且在大多数企业环境中被禁止。

Q2: 隐藏命令行历史记录后,如何确保敏感操作不被恢复?

A: 仅依赖HISTSIZE=0或ignorespace无法完全防止恢复,因为历史记录可能被缓存在内存或通过/proc/$PID/cmdline临时记录,彻底清除的方法包括:执行history -c && history -w清空内存并同步到文件;定期通过shred -u ~/.bash_history覆写删除历史文件;对于高安全需求场景,可使用tmpfs挂载家目录,重启后自动清除所有数据,建议结合文件系统权限(如chmod 600 ~/.bash_history)限制访问。