密钥安装命令行是现代网络安全体系中不可或缺的一环,它通过命令行界面实现对加密密钥的快速、自动化部署和管理,尤其适用于服务器、容器化环境以及需要批量操作的场景,相较于图形化界面,命令行操作具有更高的效率、更强的可重复性,且能更好地集成到脚本和自动化流程中,本文将详细介绍密钥安装命令行的核心概念、常用工具、操作步骤及注意事项,帮助读者全面掌握这一关键技术。

密钥安装的核心目标是将加密密钥(包括公钥、私钥、证书等)安全地部署到目标系统中,确保通信加密、身份验证或数据完整性等功能得以实现,在命令行环境下,这一过程通常涉及密钥生成、传输、存储权限设置等环节,以SSH密钥为例,其安装流程是典型的应用场景:首先在客户端生成密钥对(ssh-keygen),然后将公钥通过ssh-copy-id命令或手动追加到目标服务器的~/.ssh/authorized_keys文件中,最后通过权限设置(如chmod 700 ~/.ssh和chmod 600 ~/.ssh/authorized_keys)确保私钥的安全性和访问控制。

不同场景下,密钥安装的命令行工具和命令各不相同,以下列举几种常见加密协议的安装命令及操作逻辑:

-

SSH密钥安装

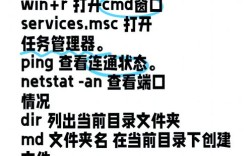

SSH(Secure Shell)是远程服务器管理的常用协议,其密钥安装流程较为成熟。- 生成密钥对:执行

ssh-keygen -t rsa -b 4096 -C "your_email@example.com",其中-t指定加密算法(如rsa、ed25519),-b指定密钥长度,-C添加注释,生成的私钥默认存储在~/.ssh/id_rsa,公钥为~/.ssh/id_rsa.pub。 - 传输公钥:使用

ssh-copy-id -i ~/.ssh/id_rsa.pub user@remote_host命令,该命令会自动将公钥追加到远程服务器的authorized_keys文件中,并设置正确的文件权限,若目标服务器未启用ssh-copy-id,可通过ssh user@remote_host "mkdir -p ~/.ssh && cat >> ~/.ssh/authorized_keys" < ~/.ssh/id_rsa.pub手动实现。 - 验证安装:执行

ssh -i ~/.ssh/id_rsa user@remote_host,若无需密码即可登录,则安装成功。

- 生成密钥对:执行

-

GPG密钥安装

GPG(GNU Privacy Guard)用于加密和签名,常用于邮件安全或软件源验证。 (图片来源网络,侵删)

(图片来源网络,侵删)- 生成密钥对:运行

gpg --full-generate-key,选择密钥类型(如RSA)、长度和过期时间,完成后可获取密钥ID(通过gpg --list-secret-keys --keyid-format LONG查看)。 - 导出公钥:执行

gpg --armor --export "your_email@example.com" > public.key,将公钥保存为文件。 - 导入公钥:在目标系统中运行

gpg --import public.key,若需信任该密钥,可执行gpg --edit-key "your_email@example.com",通过trust命令设置信任等级。 - 私钥管理:私钥需严格保密,可通过

gpg --armor --export-secret-keys "your_email@example.com" > private.key导出,但传输过程需加密(如使用GPG本身或TLS)。

- 生成密钥对:运行

-

SSL/TLS证书安装

SSL/TLS证书用于HTTPS加密通信,其安装通常涉及证书文件(如.crt、.pem)和私钥(.key)的部署。- 证书文件上传:通过

scp server.crt user@remote_host:/etc/ssl/certs/或wget等命令将证书文件传输到服务器指定目录。 - 权限设置:确保私钥文件仅 root 可读,执行

chmod 600 /etc/ssl/private/server.key。 - 服务配置:以Nginx为例,编辑配置文件

/etc/nginx/nginx.conf,在server块中添加ssl_certificate /etc/ssl/certs/server.crt;和ssl_certificate_key /etc/ssl/private/server.key;,然后通过nginx -t测试配置并nginx -s reload重载服务。

- 证书文件上传:通过

-

容器化环境中的密钥安装

在Docker或Kubernetes中,密钥可通过挂载卷、环境变量或密钥管理工具(如Kubernetes Secret)部署。- Docker挂载:运行容器时使用

-v参数挂载密钥文件,如docker run -v /path/to/key:/root/.ssh/id_rsa -it ubuntu:latest。 - Kubernetes Secret:通过

kubectl create secret generic tls-secret --from-file=tls.crt=/path/to/cert --from-file=tls.key=/path/to/key创建密钥资源,然后在Pod中通过volumeMounts挂载。

- Docker挂载:运行容器时使用

密钥安装过程中需注意以下关键点:一是安全性,私钥文件必须设置严格的权限(如600或700),避免泄露;二是一致性,确保密钥格式与目标服务要求匹配(如OpenSSH vs OpenSSL的密钥格式差异);三是自动化,可通过脚本(如Shell或Ansible)封装安装流程,实现批量部署,例如使用for host in hosts.txt; do ssh-copy-id user@$host; done为多台服务器安装SSH公钥。

以下通过表格对比不同密钥类型的核心安装命令及适用场景:

| 密钥类型 | 核心安装命令 | 适用场景 |

|---|---|---|

| SSH公钥 | ssh-copy-id -i ~/.ssh/id_rsa.pub user@remote_host |

远程服务器免密登录 |

| GPG公钥 | gpg --import public.key |

邮件加密、软件签名验证 |

| SSL/TLS证书 | nginx -t && nginx -s reload(配合证书路径配置) |

HTTPS网站加密通信 |

| Kubernetes Secret | kubectl create secret generic secret-name --from-file=key=path/to/key |

容器应用密钥管理 |

相关问答FAQs

Q1: 如何批量为多台服务器安装SSH公钥?

A1: 可通过结合for循环和ssh-copy-id实现批量安装,首先将服务器IP列表保存到hosts.txt(每行一个IP),然后执行以下脚本:

#!/bin/bash

USER="root" # 目标服务器用户名

KEY_FILE="~/.ssh/id_rsa.pub" # 本地公钥路径

while read -r host; do

ssh-copy-id -i "$KEY_FILE" "$USER@$host"

done < hosts.txt

注意:需提前配置SSH免密登录到目标服务器(或使用密钥对认证),否则脚本会因交互式输入密码而中断。

Q2: GPG密钥导入后如何验证其有效性?

A2: 导入GPG公钥后,可通过以下步骤验证:

- 检查密钥列表:

gpg --list-keys,确认目标密钥是否出现在列表中。 - 验证密钥指纹:执行

gpg --keyserver keyserver.ubuntu.com --recv-keys "KEY_ID"从公钥服务器重新获取密钥,对比指纹是否一致,避免中间人攻击。 - 测试加密/签名:使用

gpg --encrypt --recipient "your_email@example.com" test.txt加密文件,再用私钥解密,或通过gpg --clearsign test.txt生成签名文件,验证签名是否正确。