远程访问数据库是现代分布式系统、远程办公和多云架构中的常见需求,它允许用户或应用程序从本地网络之外连接到数据库服务器,进行数据查询、修改和管理等操作,远程访问也伴随着安全风险、性能瓶颈和网络稳定性等挑战,因此需要综合考虑技术方案、安全措施和运维管理,以下从技术实现、安全加固、性能优化和常见问题四个方面,详细阐述如何实现安全高效的远程数据库访问。

远程访问数据库的技术实现方案

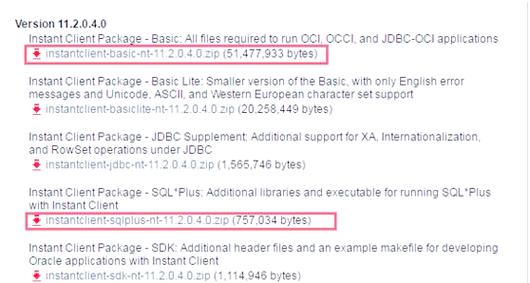

远程访问数据库的核心在于通过网络协议建立客户端与数据库服务器之间的连接,不同的数据库系统(如MySQL、PostgreSQL、Oracle、SQL Server等)支持不同的连接方式和工具,以下是主流技术方案:

基于数据库原生协议的直连

大多数数据库系统提供基于TCP/IP的原生连接协议,客户端可通过驱动程序或工具直接与数据库服务器通信。

- MySQL:使用MySQL Connector(如JDBC、ODBC)或命令行工具

mysql -h [服务器IP] -u [用户名] -p,默认端口为3306。 - PostgreSQL:通过

psql -h [服务器IP] -U [用户名] -d [数据库名]连接,默认端口为5432。 - SQL Server:使用SQL Server Management Studio (SSMS)或

sqlcmd -S [服务器IP] -U [用户名] -P [密码],默认端口为1433。

适用场景:数据库服务器与客户端处于同一网络或通过VPN打通内网环境,适合开发测试环境或内部系统。

通过SSH隧道加密连接

SSH隧道(SSH Tunneling)是一种通过加密的SSH协议转发数据库连接的方式,能有效避免数据在公网传输中被窃听或篡改,实现步骤如下:

- 在本地客户端执行命令建立隧道:

ssh -L [本地端口]:[数据库服务器IP]:[数据库端口] [用户名]@[SSH服务器IP]

ssh -L 3307:192.168.1.100:3306 user@ssh-server.com,此时本地3307端口将映射到远程数据库的3306端口。 - 客户端连接本地端口(如3307),数据通过SSH加密传输到SSH服务器,再转发至数据库服务器。

优势:无需修改数据库配置,利用SSH的加密特性保障安全,适合临时或低频次的远程访问。

数据库代理/中间件方案

通过数据库代理(如MySQL Router、ProxySQL)或中间件(如ShardingSphere、MaxScale)实现远程访问,客户端连接代理服务器,由代理转发请求到后端数据库集群。

典型架构:客户端 → 代理服务器(公网IP) → 后端数据库服务器(内网IP)

适用场景:高并发读写分离、分库分表场景,可同时解决负载均衡和远程访问问题。

云数据库服务

云厂商(如AWS RDS、阿里云RDS、腾讯云TDSQL)提供云端数据库服务,用户通过公网IP或内网VPC访问,支持SSL加密、IP白名单、自动备份等功能。

- 阿里云RDS:在控制台开启“公网访问”,并绑定弹性公网IP,设置安全组规则只允许特定IP访问。

- AWS Aurora:通过VPC终端节点(VPC Endpoint)实现私有网络内的安全访问。

优势:免运维、高可用、安全性高,适合企业级应用。

远程访问的安全加固措施

安全是远程访问数据库的核心,需从网络、认证、传输和审计四个层面进行防护:

网络访问控制

- IP白名单:在数据库服务器或防火墙中配置允许访问的IP地址列表,拒绝其他所有连接,MySQL的

bind-address结合mysql.user表的host字段限制,或云安全组规则。 - VPN隔离:通过VPN(如OpenVPN、WireGuard)建立专用通道,确保只有授权用户能接入数据库所在网络。

- 端口限制:避免使用默认端口(如MySQL 3306),修改为非标准端口(如13306),降低自动化攻击风险。

强身份认证与授权

- 复杂密码策略:要求密码包含大小写字母、数字、特殊字符,并定期更换。

- 双因素认证(2FA):结合SSH密钥+密码、数据库插件(如Google Authenticator)实现二次验证。

- 最小权限原则:为远程用户分配仅够完成任务的权限(如只授予

SELECT、UPDATE权限,避免GRANT权限)。

数据传输加密

- SSL/TLS加密:启用数据库的SSL连接(如MySQL的

ssl-ca、ssl-cert参数),确保数据传输过程加密。

示例:mysql --ssl-ca=ca.pem --ssl-cert=client-cert.pem --ssl-key=client-key.pem -h [服务器IP] -u [用户名] - SSH隧道:如前所述,通过SSH协议实现端到端加密。

操作审计与监控

- 日志记录:开启数据库的审计日志(如MySQL的

general_log、slow_query_log),记录远程IP、操作时间、SQL语句。 - 实时监控:使用工具(如Prometheus+Grafana、Zabbix)监控数据库连接数、异常查询、资源占用情况,及时发现异常访问。

性能优化与稳定性保障

远程访问可能因网络延迟、带宽限制导致性能下降,可通过以下方式优化:

网络优化

- 低延迟网络:优先选择同地域、同运营商的网络接入,避免跨国访问。

- 连接池:在应用程序中使用数据库连接池(如HikariCP、Druid),减少频繁建立/断开连接的开销。

- 压缩传输:启用MySQL的

compression参数或SSH压缩选项,减少网络数据传输量。

数据库配置调优

- 超时设置:调整

wait_timeout、interactive_timeout参数,避免长时间空闲连接占用资源。 - 缓存优化:增加

innodb_buffer_pool_size等缓存参数,减少磁盘I/O。

高可用架构

- 主从复制:通过读写分离,将查询请求转发到从库,降低主库压力。

- 负载均衡:使用代理服务器(如HAProxy)分发连接请求,避免单点故障。

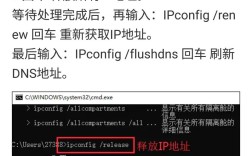

常见问题与解决方案

| 问题现象 | 可能原因 | 解决方案 |

|---|---|---|

| 连接超时/拒绝 | 数据库服务未启动; 防火墙阻止端口; IP未加入白名单 |

检查数据库服务状态; 开放防火墙端口(如 iptables -A INPUT -p tcp --dport 3306 -j ACCEPT);修改数据库用户 host字段为或指定IP |

| 查询响应慢 | 网络延迟高; 索引缺失; 数据库负载过高 |

使用ping测试网络延迟,考虑CDN或边缘计算;添加 EXPLAIN分析查询计划,优化索引;增加从库或分库分表 |

相关问答FAQs

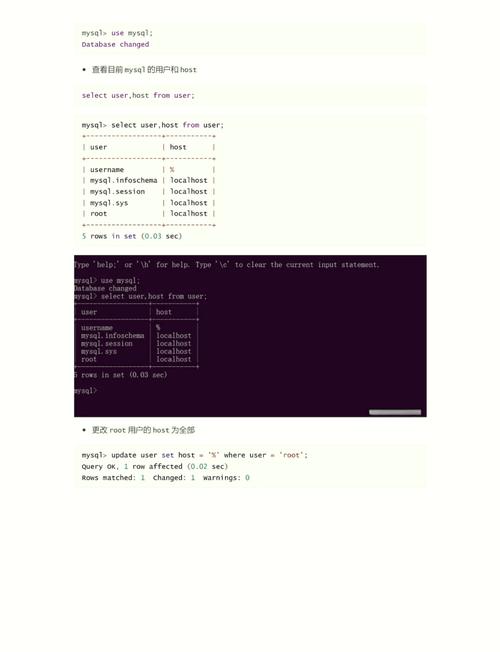

Q1: 远程访问MySQL时,提示“Host is not allowed to connect”,如何解决?

A: 该错误通常是因为数据库用户未授权远程访问,可登录MySQL服务器执行以下SQL:

GRANT ALL PRIVILEGES ON *.* TO 'username'@'%' IDENTIFIED BY 'password'; FLUSH PRIVILEGES;

其中表示允许任意IP访问,生产环境建议替换为特定IP(如'192.168.1.%'),同时确保数据库配置文件my.cnf中的bind-address为0.0.0(允许所有IP连接)或指定服务器IP。

Q2: 如何在公网环境下安全暴露PostgreSQL数据库?

A: 直接暴露公网风险极高,建议采用以下组合方案:

- SSH隧道:通过SSH将本地端口(如5432)转发到PostgreSQL服务器端口,客户端连接本地端口即可。

- VPN:部署OpenVPN或WireGuard,用户先接入VPN,再访问数据库内网IP。

- 云数据库白名单:若使用云服务,仅开启白名单并绑定弹性公网IP,同时强制SSL连接(

sslmode=require)。 - 定期审计:通过

pgaudit插件记录所有操作日志,监控异常行为。