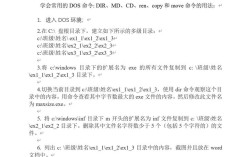

端口扫描是网络安全领域中一项基础且重要的技术,它通过检测目标主机开放的端口、服务及版本等信息,帮助管理员发现潜在漏洞或评估系统安全性,在Windows系统中,虽然没有像Linux(如Nmap)那样专业的端口扫描工具,但通过内置的DOS命令(即命令提示符或PowerShell命令)也能实现基本的端口扫描功能,以下将详细介绍几种常用的DOS命令端口扫描方法及其原理。

使用Telnet命令进行端口扫描

Telnet是一种远程登录协议,也可用于测试目标端口是否开放,其基本原理是通过尝试与目标端口的TCP连接,若连接成功则说明端口开放,否则可能被过滤或关闭。

操作步骤:

- 打开命令提示符(CMD),输入

telnet [目标IP] [端口号],telnet 192.168.1.1 80。 - 若端口开放,将显示黑屏或连接成功提示;若端口关闭或无法访问,则会提示“连接失败”或“无法打开主机的连接”。

优点:无需额外安装,系统自带;

缺点:仅支持TCP协议,且需手动逐个测试端口,效率较低。

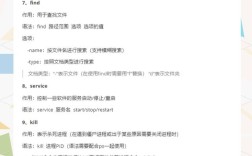

使用PowerShell的Test-NetConnection cmdlet

PowerShell是Windows更强大的命令行工具,内置了网络连接测试功能,可批量扫描端口。

操作步骤:

- 以管理员身份打开PowerShell,使用

Test-NetConnection -ComputerName [目标IP] -Port [端口号],Test-NetConnection -ComputerName 192.168.1.1 -Port 80。 - 返回结果中包含

TcpTestSucceeded属性,若为True则端口开放。

批量扫描示例:

$ports = 80,443,3389

foreach ($port in $ports) {

Test-NetConnection -ComputerName 192.168.1.1 -Port $port | Select-Object ComputerName, Port, TcpTestSucceeded

}

优点:支持批量扫描,返回信息详细(如IP、端口、状态);

缺点:仅适用于Windows系统,且需管理员权限。

使用NC(Netcat)工具

NC(Netcat)被称为“网络工具中的瑞士军刀”,虽非Windows系统内置,但可单独下载使用。

操作步骤:

- 下载NC工具并添加到系统环境变量。

- 命令格式:

nc -z -v [目标IP] [端口范围],nc -z -v 192.168.1.1 80-100。-z:表示扫描模式,不发送数据;-v:显示详细输出。

优点:支持TCP/UDP协议,可扫描端口范围,效率较高;

缺点:需第三方工具,部分安全软件可能拦截。

使用端口扫描工具对比

| 工具/命令 | 支持协议 | 批量扫描 | 详细输出 | 系统依赖 |

|---|---|---|---|---|

| Telnet | TCP | 否 | 简单 | Windows内置 |

| Test-NetConnection | TCP | 是 | 详细 | Windows PowerShell |

| NC (Netcat) | TCP/UDP | 是 | 详细 | 需第三方安装 |

注意事项

- 合法性:端口扫描可能被目标系统视为攻击行为,仅限扫描自有设备或获得授权的目标。

- 防火墙:目标主机的防火墙可能阻止扫描,导致误判端口关闭。

- 扫描速度:DOS命令扫描速度较慢,建议小范围端口测试,避免触发防护机制。

相关问答FAQs

Q1:为什么使用Telnet扫描端口时,显示“连接失败”但实际端口开放?

A1:可能原因包括目标主机防火墙拦截、网络路径不通(如路由器过滤)或扫描方网络限制,可尝试关闭本地防火墙或使用其他工具(如PowerShell)复测。

Q2:PowerShell的Test-NetConnection能否扫描UDP端口?

A2:不可以,Test-NetConnection仅支持TCP端口扫描,若需扫描UDP端口,可使用第三方工具(如NC的 -u 参数)或专业工具(如Nmap)。