在互联网时代,域名作为企业或个人在数字世界的重要标识,其安全性直接关系到网站数据、用户隐私乃至业务连续性,查询域名的安全性需要从多个维度入手,结合专业工具和方法,系统性地评估潜在风险,以下将从域名基本信息、解析记录、安全证书、历史信誉、关联资产及防护措施六个方面,详细说明如何全面查询域名的安全性。

查询域名基本信息与注册信息

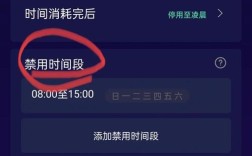

域名的基本注册信息是安全评估的第一步,可通过WHOIS查询工具获取,WHOIS记录包含域名注册商、注册人、注册日期、过期日期、联系邮箱等关键数据,需重点关注以下几点:

- 注册信息真实性:若注册人信息为隐私保护(如“Proxy Privacy”或服务商提供的默认隐私服务),需结合其他方式进一步验证,避免域名被用于非法活动后无法追溯。

- 域名状态:正常域名的状态应为“Active”,若显示“ClientTransferProhibited”(禁止转移)、“ServerDeleteProhibited”(禁止删除)等,可能存在锁定或纠纷风险,需谨慎对待。

- 注册与过期时间:临近过期(如剩余时间少于30天)的域名可能被恶意抢注,需及时续费;注册时间过短(如少于1个月)的域名需警惕其是否用于钓鱼或临时诈骗。

常用WHOIS查询工具包括ICANN Lookup、阿里云WHOIS、GoDaddy WHOIS等,部分工具支持批量查询,适合需要检查多个域名的场景。

检查域名解析记录与服务器配置

域名的解析记录(DNS记录)能反映其指向的服务器状态,隐藏潜在的安全漏洞,可通过DNS查询工具(如DNSdumpinary、Nslookup)分析以下记录:

- A记录与AAAA记录:查看域名指向的IP地址是否为恶意IP(如被标记为垃圾邮件发送源、僵尸网络控制服务器的IP),可通过IP信誉查询工具(如AbuseIPDB、VirusTotal IP Lookup)验证IP安全性。

- MX记录:检查邮件服务器配置是否正常,若MX记录指向不可信服务器,可能导致邮件劫持或钓鱼攻击。

- TXT记录与SPF记录:SPF(Sender Policy Framework)记录用于验证发件人身份,缺失或错误的SPF记录可能使域名成为邮件伪造的“替罪羊”,DKIM(DomainKeys Identified Mail)和DMARC(Domain-based Message Authentication)记录也可一并检查,提升邮件安全性。

- CNAME记录与转发配置:若存在异常的CNAME记录(如指向未知的短域名或免费域名服务),可能存在中间人攻击风险。

可通过在线工具(如DNSViz)检查DNS配置是否存在漏洞,如DNS劫持、DNS缓存污染风险,确保解析过程未被篡改。

验证SSL证书的有效性与可信度

SSL证书是网站安全通信的基础,可通过浏览器地址栏的锁标志或SSL检查工具(如SSL Labs SSL Test)验证证书安全性:

- 证书颁发机构(CA):检查证书是否由受信任的CA(如Let’s Encrypt、DigiCert、Sectigo)颁发,自签名证书或未知CA签发的证书存在安全风险。

- 证书有效期:过期证书会导致浏览器警告,影响用户信任;剩余有效期不足30天的证书需及时续费。

- 域名匹配度:证书中的“Common Name”或“Subject Alternative Name(SAN)”必须与访问的域名完全一致,否则可能存在证书滥用风险(如针对子域名的伪造证书)。

- 证书吊销状态:通过OCSP(Online Certificate Status Protocol)或CRL(Certificate Revocation List)查询证书是否被吊销,避免使用已失效的证书。

评估域名的历史信誉与风险行为

域名的“历史行为”是判断其安全性的重要依据,可通过以下工具查询:

- 黑名单检测:将域名输入VirusTotal、URLQuery、Sucuri SiteCheck等工具,检查是否被谷歌、McAfee、卡巴斯基等安全引擎标记为恶意网站(如包含木马、钓鱼链接、垃圾代码)。

- 历史快照与Wayback Machine:通过互联网档案馆(Wayback Machine)查看域名的历史网页快照,若曾用于赌博、色情、诈骗等非法内容,即使当前已更换内容,仍可能被搜索引擎或安全软件拦截。

- 域名关联信誉:查询域名是否与高风险IP、邮箱或注册人关联,可通过Whoisology、DomainTools等工具分析域名的注册历史、变更记录及关联域名,识别是否属于“域名池”(即多个恶意域名共享同一注册信息)。

扫描关联资产与子域名风险

域名往往关联多个子域名、端口和开放服务,这些“资产”可能成为攻击入口,需通过专业工具进行全面扫描:

- 子域名枚举:使用Sublist3r、Amass、OneForAll等工具枚举子域名,检查是否存在未授权的测试环境(如test.example.com、dev.example.com)、泄露内部信息的页面(如管理后台、API接口)。

- 端口与服务扫描:通过Nmap、Masscan等工具扫描域名指向IP的开放端口,识别是否运行不必要的服务(如默认共享端口、远程桌面协议端口),或存在未修复的漏洞(如Heartbleed、Log4j)。

- Web应用漏洞扫描:使用OWASP ZAP、Burp Suite或在线扫描工具(如Acunetix、Netsparker)检测网站是否存在SQL注入、XSS(跨站脚本)、CSRF(跨站请求伪造)等常见漏洞,评估Web应用安全性。

以下为常见子域名枚举工具对比:

| 工具名称 | 特点 | 适用场景 |

|---|---|---|

| Sublist3r | 轻量级,支持多搜索引擎和被动收集 | 快速初步枚举 |

| Amass | 主动+被动结合,可关联数据源 | 深度枚举,适合企业级扫描 |

| OneForAll | 支持批量域名和自定义字典 | 大规模子域名挖掘 |

检查域名的安全防护措施

除了被动检测,还需评估域名是否具备主动防护能力,包括:

- DNSSEC配置:通过DNS查询工具检查域名是否启用DNSSEC(DNS Security Extensions),可防止DNS欺骗和缓存污染攻击。

- WAF(Web应用防火墙):是否部署WAF(如Cloudflare WAF、阿里云WAF),可过滤恶意请求,防范SQL注入、DDoS等攻击。

- CDN服务:是否使用CDN(内容分发网络),不仅能加速访问,还能隐藏源站IP,降低直接攻击风险。

- 注册商安全策略:域名注册商是否提供两步验证(2FA)、转移锁、隐私保护等安全功能,防止域名被盗用。

相关问答FAQs

Q1:为什么查询域名安全时需要检查WHOIS信息?

A:WHOIS信息是域名的“身份档案”,包含注册人、注册商、联系方式等关键数据,通过检查WHOIS,可判断域名是否被隐私保护(可能隐藏真实所有者)、是否临近过期(存在被抢注风险)、是否存在历史注册纠纷(如曾被他人投诉侵权),若WHOIS信息与域名实际用途不符(如金融类域名使用个人邮箱注册),需警惕其合法性,异常的WHOIS记录(如频繁注册商变更、短时间内多次过户)可能暗示域名被用于恶意活动,是安全评估的重要依据。

Q2:域名未被黑名单标记是否代表绝对安全?

A:不代表,黑名单检测(如VirusTotal扫描)仅反映域名在特定时间点的风险状态,存在滞后性,新注册的域名尚未被收录,或攻击者使用“快速攻击-立即弃用”策略(如用于24小时内的钓鱼活动),可能逃过黑名单检测,安全工具的检测能力有限,部分新型漏洞或定制化攻击可能未被识别,需结合WHOIS信息、SSL证书、历史快照、子域名扫描等多维度数据综合判断,同时定期监控域名状态(如设置Google Alerts接收域名相关风险提醒),才能更全面地保障域名安全。