核心交换机作为网络架构中的关键设备,其配置直接影响网络的稳定性、安全性和性能,以下从基础配置、VLAN划分、接口管理、路由协议、安全策略及高可用性六个维度,详细解析核心交换机的常用配置命令及注意事项,并结合表格归纳关键参数。

基础配置

基础配置是核心交换机正常工作的前提,主要包括设备名称、管理IP、登录权限及密码设置。

-

设备名称与登录权限

进入系统视图后,首先通过sysname命令设置设备名称,便于网络管理。system-view sysname Core-SW6500为避免未授权访问,需配置登录用户和权限,通过

user-interface vty 0 14进入虚拟终端视图,设置认证方式为密码认证,并分配用户角色(如network-admin):user-interface vty 0 14 authentication-mode password set authentication password cipher YourPassword user privilege level 15 protocol inbound ssh注:

cipher表示加密存储密码,建议使用SSH替代Telnet以提高安全性。 (图片来源网络,侵删)

(图片来源网络,侵删) -

管理IP配置

核心交换机需配置管理IP以实现远程管理,通常使用VLAN接口(如VLAN 1)作为管理平面,vlan 1 interface Vlanif1 ip address 192.168.1.1 24 description Management-IP

VLAN划分与配置

VLAN技术可隔离广播域,提升网络安全性,核心交换机需配置VLAN及端口类型,实现业务隔离。

-

创建VLAN

根据业务需求划分VLAN,如财务部、市场部分别使用VLAN 10、VLAN 20:vlan batch 10 20 100 // 批量创建VLAN,其中VLAN 100用于服务器区 -

端口类型配置

(图片来源网络,侵删)

(图片来源网络,侵删)- 接入端口(Access):连接终端设备(如PC、打印机),端口仅属于单一VLAN,以连接财务部PC的GigabitEthernet 1/0/1为例:

interface GigabitEthernet 1/0/1 port link-type access port default vlan 10 description Finance-PC - 汇聚端口(Trunk):连接其他交换机,允许多个VLAN流量通过,以连接接入交换机的GigabitEthernet 1/0/24为例:

interface GigabitEthernet 1/0/24 port link-type trunk port trunk allow-pass vlan 10 20 100 // 允许VLAN 10、20、100通过 - Hybrid端口:灵活控制VLAN流量转发,适用于特殊场景(如连接服务器的端口可同时承载多个VLAN)。

- 接入端口(Access):连接终端设备(如PC、打印机),端口仅属于单一VLAN,以连接财务部PC的GigabitEthernet 1/0/1为例:

关键VLAN配置参数

| 端口类型 | 核心命令 | 适用场景 |

|----------|----------|----------|

| Access | port link-type access + port default vlan <VLAN_ID> | 终端设备接入 |

| Trunk | port link-type trunk + port trunk allow-pass vlan <VLAN_LIST> | 交换机级联 |

| Hybrid | port link-type hybrid + port hybrid pvid vlan <VLAN_ID> + port hybrid tagged untagged vlan <VLAN_LIST> | 多业务混合场景 |

接口管理与优化

核心交换机的接口性能直接影响网络吞吐量,需进行带宽、流量控制等优化配置。

-

接口速率与双工模式

为避免全双工模式导致的冲突,建议手动设置接口速率为全双工:interface Ten-GigabitEthernet 1/0/1 speed 10000 duplex full -

流量控制与风暴抑制

启用流量控制可防止网络拥塞,广播风暴抑制则避免因广播包过多导致的网络瘫痪:interface GigabitEthernet 1/0/1 flow control receive // 开启接收流量控制 broadcast-suppression 20 // 广播风暴抑制阈值为20%(实际带宽的20%) -

接口安全

通过端口安全限制接入设备的MAC地址数量,防止非法设备接入:interface GigabitEthernet 1/0/1 port-security max-mac-num 1 // 最大允许1个MAC地址 port-security mac-address sticky // 绑定MAC地址

路由协议配置

核心交换机作为网络三层核心,需运行动态路由协议(如OSPF、BGP)实现全网互通。

-

OSPF配置

假设核心交换机运行在OSPF区域0,与下联交换机区域1互通:ospf 1 router-id 1.1.1.1 // 配置Router-ID,建议使用设备Loopback接口IP area 0 network 10.1.1.0 0.0.0.3 // 宣告直连网段(与BGP邻居的互联网段) area 1 network 192.168.10.0 0.0.0.255 // 宣告服务器区网段 -

BGP配置(适用于大型网络)

当核心交换机作为ASBR(自治系统边界路由器)时,需配置EBGP与外部网络互通:bgp 65001 peer 2.2.2.2 as-number 65002 // 与对端设备建立EBGP邻居 network 10.0.0.0 mask 255.0.0.0 // 宣告本AS内网段

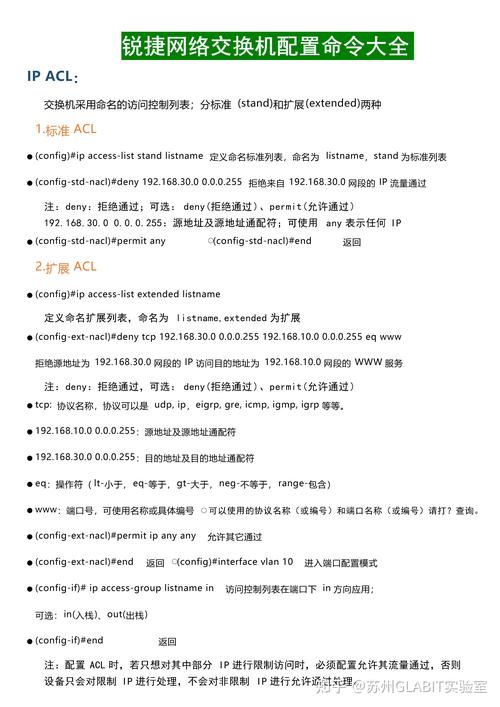

安全策略配置

为抵御网络攻击,需在核心交换机上部署ACL、端口安全及防DDoS策略。

-

ACL访问控制

创建高级ACL,限制服务器区(VLAN 100)仅允许特定IP访问:acl number 3001 rule 5 permit ip source 192.168.100.10 0 destination 192.168.1.0 0 // 允许服务器10访问管理网段 rule 10 deny ip source 192.168.100.0 0 destination 192.168.1.0 0 // 禁止其他服务器访问将ACL应用至接口:

interface Vlanif100 traffic-filter inbound acl 3001 -

防DDoS攻击

开启ICMP重定向防护和ARP入侵检测:dhcp snooping enable // 启用DHCP Snooping,防止恶意DHCP服务器 arp anti-attack check user-bind enable // 开启ARP检测,绑定IP与MAC

高可用性配置

为保障网络冗余,需配置堆叠、VRRP或HSB(热备份)技术。

-

VRRP配置

在核心交换机上配置VRRP备份组,实现网关冗余,以VLAN 10为例:interface Vlanif10 vrrp vrid 10 virtual-ip 192.168.10.254 // 虚拟网关IP vrrp vrid 10 priority 120 // 优先级(主交换机需高于备用机) vrrp vrid 10 preempt-mode timer delay 5 // 主备切换延迟5秒 -

堆叠配置(支持堆叠的设备)

通过物理端口将多台交换机堆叠,逻辑上视为一台设备:port group member GigabitEthernet 1/0/48 Ten-GigabitEthernet 1/0/1 // 配置堆叠端口组

相关问答FAQs

问题1:核心交换机配置VLAN后,跨VLAN无法通信怎么办?

解答:跨VLAN通信需在核心交换机上启用三层路由功能,检查是否已创建VLAN接口(如Vlanif10)并配置IP地址,同时确保OSPF等路由协议已正确宣告VLAN网段,确认下联交换机的端口是否为Trunk模式且允许对应VLAN通过。

问题2:如何排查核心交换机端口流量异常问题?

解答:可通过以下步骤排查:

- 使用

display interface命令查看端口流量统计,确认是否达到带宽上限; - 执行

display mac-address检查端口MAC地址数量,判断是否存在MAC地址攻击; - 开启端口镜像(

mirroring-group),将异常端口流量镜像至分析端口,使用抓包工具(如Wireshark)进一步定位问题。