远程连接计算机命令是实现跨设备管理、数据访问和系统维护的核心工具,尤其在运维、办公协作和技术支持场景中不可或缺,以下从常用命令类型、操作步骤、注意事项及适用场景等方面展开详细说明,帮助用户高效掌握远程连接技术。

远程连接命令的类型与功能

远程连接计算机主要通过命令行工具实现,不同操作系统和协议对应不同的命令,以下是主流命令的分类及核心功能:

基于SSH协议的Linux/Unix远程连接

SSH(Secure Shell)是加密的远程管理协议,适用于Linux、macOS及Windows 10/11系统(需开启OpenSSH功能)。

ssh命令:基础远程登录命令,格式为ssh [用户名]@[主机IP] -p [端口号]。

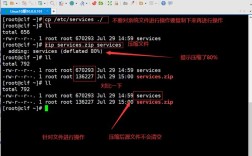

示例:ssh root@192.168.1.100 -p 22,表示以root用户身份连接IP为192.168.1.100的计算机,默认端口为22。scp命令:安全复制文件,支持本地与远程主机间的文件传输,格式为scp [本地路径] [用户名]@[主机IP]:[远程路径]。

示例:scp /home/file.txt user@192.168.1.100:/tmp/,将本地文件传输至远程主机的/tmp目录。sftp命令:交互式文件传输工具,类似FTP但通过SSH加密,输入sftp [用户名]@[主机IP]后,可使用put、get等命令操作文件。

基于RDP协议的Windows远程连接

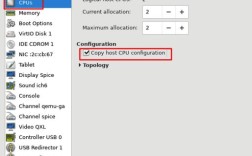

RDP(Remote Desktop Protocol)是Windows专有的图形化远程连接协议,需目标主机开启“远程桌面”功能。

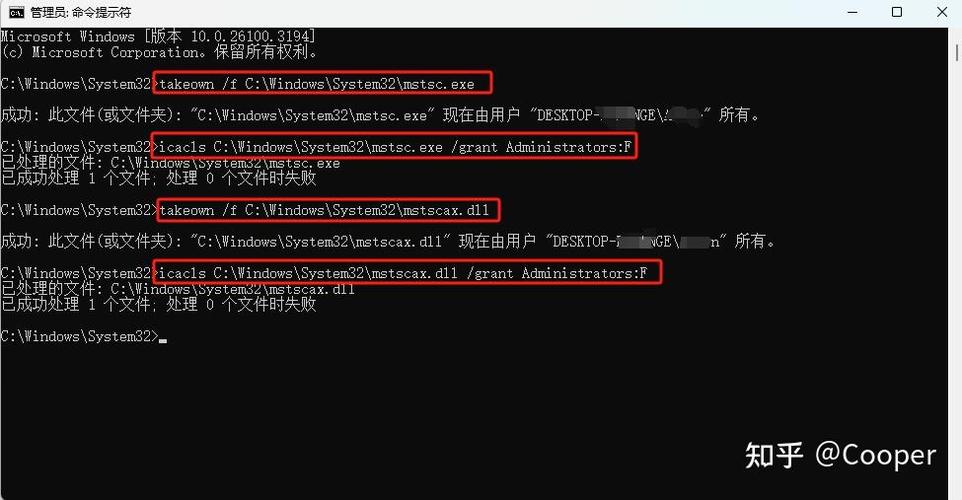

mstsc命令:Windows系统自带远程桌面客户端,命令行启动方式为mstsc [连接文件路径],若无连接文件,可直接运行mstsc打开图形界面输入IP地址。cmdkey命令:保存凭据避免重复输入,例如cmdkey /generic:192.168.1.100 /user:admin /pass:Password123,后续连接时自动填充账号密码。

基于Telnet的远程连接(已逐渐淘汰)

Telnet为明文传输协议,存在安全风险,仅建议在封闭网络环境中使用调试。

telnet命令:格式为telnet [主机IP] [端口号],示例:telnet 192.168.1.100 23,连接远程主机的23号端口。

第三方工具命令

- PuTTY:跨平台SSH/Telnet客户端,支持SSH密钥认证和端口转发,通过命令行

putty.exe [用户名]@[主机IP] -P [端口号]启动。 - TeamViewer:商业远程控制软件,通过命令行

teamviewer.exe [连接ID]实现无人值守连接。

操作步骤与注意事项

操作步骤:

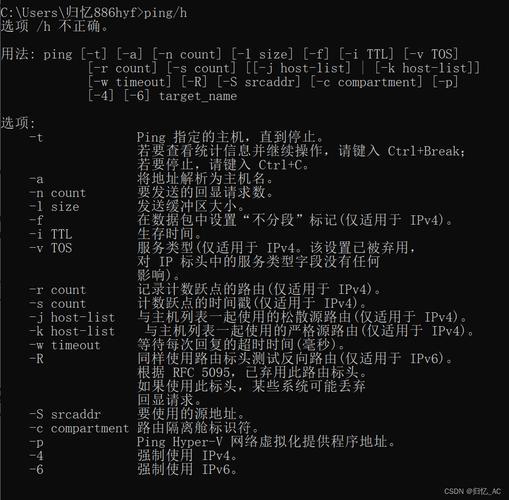

- 准备工作:确认目标主机开启远程服务(如SSH的22端口、RDP的3389端口),并检查防火墙规则放行对应端口。

- 身份验证:根据需求选择密码或SSH密钥认证,密钥认证需提前通过

ssh-keygen生成密钥对,并将公钥(~/.ssh/id_rsa.pub)复制到目标主机的~/.ssh/authorized_keys文件中。 - 执行命令:在本地终端输入连接命令,首次连接可能需确认主机密钥(SSH协议),输入“yes”继续。

- 操作与断开:连接成功后可执行命令行操作,输入

exit或Ctrl+D断开连接。

注意事项:

- 安全性:避免使用默认密码,优先使用SSH密钥认证;定期更换密码,禁用root远程登录(Linux下改用普通用户+sudo提权)。

- 网络环境:若目标主机在局域网外,需配置端口转发(路由器NAT)或使用VPN穿透。

- 兼容性:Windows系统需安装OpenSSH客户端或启用“远程桌面”功能;Linux需安装

openssh-client包(Ubuntu/Debian通过sudo apt install openssh-client安装)。

适用场景对比

| 场景 | 推荐命令/协议 | 优势 | 局限性 |

|---|---|---|---|

| 服务器远程管理 | SSH | 加密传输,支持脚本自动化 | 无图形界面 |

| Windows办公电脑远程 | RDP | 图形化操作,传输文件便捷 | 仅限Windows系统 |

| 跨平台文件传输 | SCP/SFTP | 命令行高效,支持断点续传 | 需熟悉命令行操作 |

| 网络设备调试 | Telnet | 设备默认支持,无需额外安装 | 明文传输,安全性低 |

相关问答FAQs

Q1: 远程连接时出现“Connection refused”错误如何解决?

A: 该错误通常表示目标主机未开启对应服务或端口被防火墙拦截,可按以下步骤排查:

- 确认目标主机是否运行SSH服务(Linux执行

systemctl status ssh,Windows检查“远程桌面”是否启用); - 检查防火墙设置,放行连接端口(如Linux的

ufw allow 22,Windows的“高级安全Windows防火墙”允许3389端口); - 若为局域外连接,需确认路由器端口映射是否正确,且网络服务商未封禁端口。

Q2: 如何提高SSH远程连接的安全性?

A: 可通过以下措施增强安全性:

- 禁用密码登录,仅使用SSH密钥认证:编辑目标主机

/etc/ssh/sshd_config文件,设置PasswordAuthentication no,重启SSH服务; - 修改默认SSH端口:将

Port 22改为非标准端口(如2222),减少暴力破解风险; - 使用fail2ban工具:自动封禁多次失败登录的IP地址,通过

sudo apt install fail2ban安装并配置/etc/fail2ban/jail.local。