三层交换机是网络架构中的核心设备,兼具二层交换和三层路由功能,能够实现不同VLAN间的高速通信、网络隔离以及路由策略部署,掌握其常用命令是网络管理员进行配置、管理和故障排查的基础,以下从基础配置、VLAN管理、路由功能、安全配置及运维调试五个方面,详细梳理三层交换机的常用命令,并结合实际场景说明其应用。

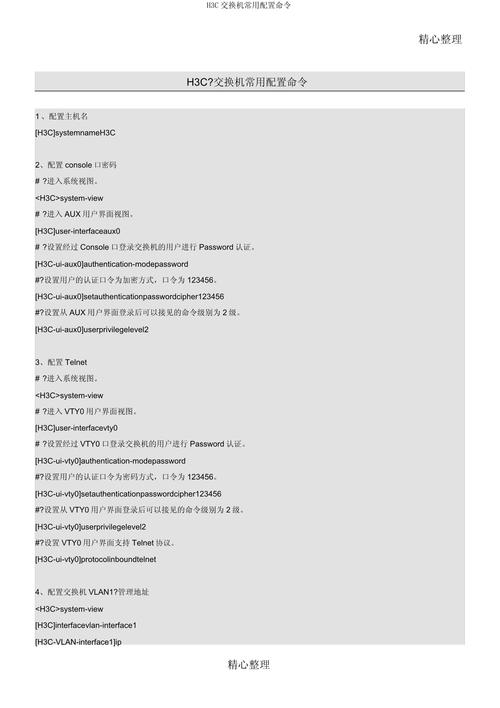

基础配置命令

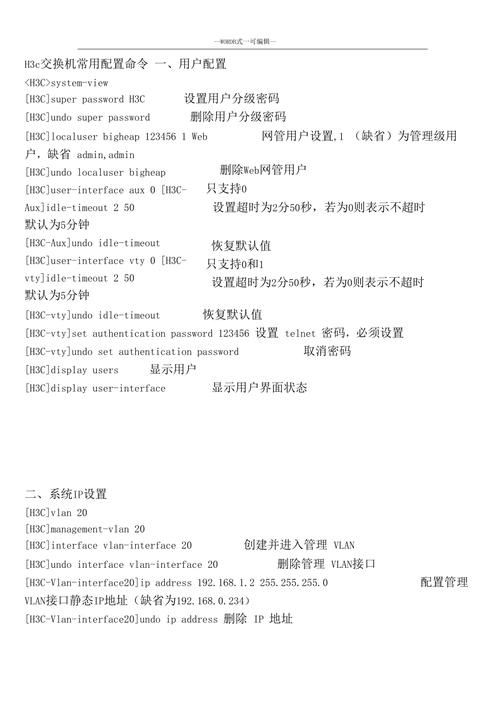

基础配置是设备接入网络的前提,主要包括主机名设置、密码管理、接口IP配置及远程访问权限配置等,确保设备可被识别和管理。

| 命令 | 功能说明 |

|---|---|

enable |

进入特权模式(用户模式→特权模式),该模式下可查看设备全部信息并执行全局配置命令。 |

configure terminal |

进入全局配置模式(特权模式→全局配置模式),用于修改设备全局参数。 |

hostname [名称] |

设置设备主机名,例如hostname SW-Core将设备名称改为“SW-Core”,便于识别网络中的设备。 |

enable secret [密码] |

设置特权模式加密密码,例如enable secret 123@abc,密码经MD5加密存储,安全性高于enable password。 |

interface vlan 1 |

进入管理VLAN接口(VLAN 1为默认管理VLAN),用于配置设备管理IP。 |

ip address 192.168.1.1 255.255.255.0 |

为接口配置IP地址及子网掩码,此处将管理IP设为192.168.1.1/24,管理员可通过该地址远程登录。 |

no shutdown |

启用接口(默认接口处于关闭状态),例如配置管理IP后需执行no shutdown激活接口。 |

line vty 0 4 |

进入虚拟终端线路配置(0~4表示允许5个并发远程连接),用于配置Telnet/SSH远程登录。 |

password [密码] |

设置远程登录密码,例如password tel@123,配合login命令启用密码验证。 |

login |

启用线路登录验证,未配置时远程连接无需密码,存在安全风险。 |

VLAN管理与接口配置

VLAN(虚拟局域网)是实现网络隔离的关键技术,三层交换机通过VLAN划分逻辑网段,再通过SVI(交换虚拟接口)实现VLAN间路由。

| 命令 | 功能说明 |

|---|---|

vlan [ID] |

创建VLAN并进入VLAN配置模式,例如vlan 10创建VLAN 10,若VLAN已存在则直接进入配置模式。 |

name [名称] |

为VLAN命名,例如name Sales,将VLAN 10命名为“Sales”,便于管理。 |

interface range f0/1-10 |

进入范围接口配置模式(同时操作多个接口),例如interface range g0/1-24可批量配置24个千兆接口。 |

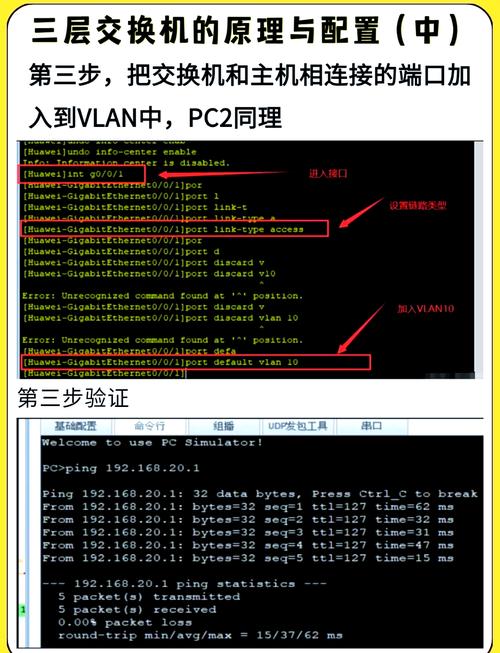

switchport mode access |

将接口设置为接入模式(Access模式),接口仅属于一个VLAN,通常用于连接终端设备(如PC、打印机)。 |

switchport access vlan [ID] |

将Access接口划分到指定VLAN,例如switchport access vlan 10将接口划入VLAN 10。 |

switchport mode trunk |

将接口设置为中继模式(Trunk模式),接口可传输多个VLAN的数据,通常用于连接交换机之间或交换机与路由器。 |

switchport trunk allowed vlan [ID列表] |

配置Trunk接口允许通过的VLAN,例如switchport trunk allowed vlan 10,20,30仅允许VLAN 10、20、30通过;all表示允许所有VLAN。 |

interface vlan [ID] |

创建或进入SVI接口(VLAN的虚拟三层接口),例如interface vlan 10创建VLAN 10的三层接口,用于配置VLAN间路由网关。 |

ip address 192.168.10.1 255.255.255.0 |

为SVI接口配置IP地址(即VLAN的网关地址),例如VLAN 10的终端网关设为192.168.10.1,三层交换机通过该地址转发VLAN间流量。 |

路由功能配置

三层交换机的核心功能是路由,支持静态路由(手动指定路径)和动态路由(通过协议自动学习路径),实现不同网段间的通信。

静态路由配置

| 命令 | 功能说明 |

|---|---|

ip routing |

启用三层路由功能(默认关闭),必须执行该命令后,三层交换机才能进行路由转发。 |

ip route [目标网段] [子网掩码] [下一跳地址/出接口] |

配置静态路由,例如ip route 192.168.20.0 255.255.255.0 192.168.1.2表示:目的网段为192.168.20.0/24的流量,下一跳转发至192.168.1.2(对端路由器或三层交换机接口)。 |

动态路由配置(以OSPF为例)

OSPF(开放最短路径优先)是常用的内部网关协议,通过链路状态算法计算最优路径,适用于中大型网络。

| 命令 | 功能说明 |

|---|---|

router ospf [进程ID] |

启用OSPF协议并进入OSPF配置模式,进程ID本地有效,例如router ospf 1。 |

network [网段] [反掩码] area [区域ID] |

宣告OSPF网络,指定哪些接口参与OSPF路由计算,例如network 192.168.10.0 0.0.0.255 area 0表示192.168.10.0/24网段属于OSPF区域0(骨干区域)。 |

auto-cost reference-bandwidth [带宽值] |

调整OSPF参考带宽(默认100Mbps),例如auto-cost reference-bandwidth 1000将参考带宽设为1000Mbps,避免高速链路(如万兆)成本计算不准确。 |

安全与访问控制配置

通过ACL(访问控制列表)和端口安全策略,可限制非法访问、防止MAC地址攻击,提升网络安全性。

ACL配置

| 命令 | 功能说明 |

|---|---|

access-list [编号] permit/deny [协议] [源IP] [通配符] [目的IP] [通配符] [操作符] [端口] |

配置标准ACL(编号1-99)或扩展ACL(编号100-199),例如access-list 101 deny tcp 192.168.10.0 0.0.0.255 192.168.20.0 0.0.0.255 eq 80表示:禁止VLAN 10(192.168.10.0/24)访问VLAN 20(192.168.20.0/24)的80端口(HTTP服务)。 |

interface vlan [ID] |

进入SVI接口,例如interface vlan 10。 |

ip access-group [ACL编号] in/out |

将ACL应用到接口(in表示入方向,out表示出方向),例如ip access-group 101 in在VLAN 10的入方向应用ACL 101,过滤进入VLAN 10的流量。 |

端口安全配置

| 命令 | 功能说明 |

|---|---|

interface f0/1 |

进入具体接口,例如连接终端的Access接口。 |

switchport port-security |

启用端口安全功能,限制接口接入的MAC地址数量。 |

switchport port-security maximum [数量] |

设置接口允许的最大MAC地址数,例如switchport port-security maximum 2表示接口最多学习2个MAC地址。 |

switchport port-security mac-address [MAC地址] |

手动绑定允许的MAC地址,例如switchport port-security mac-address 0011.2233.4455,仅允许该MAC地址的设备接入。 |

switchport port-security violation shutdown/restrict/protect |

配置违规处理方式:shutdown(关闭接口,默认)、restrict(丢弃违规流量并告警)、protect(丢弃违规流量不告警)。 |

运维与调试命令

日常运维中需通过查看命令监控设备状态、排查故障,确保网络稳定运行。

| 命令 | 功能说明 |

|---|---|

show running-config |

查看当前生效的配置( running-config),包括所有接口、VLAN、路由、ACL等配置,常用于配置备份与故障排查。 |

show startup-config |

查看启动配置( startup-config),即设备下次启动时加载的配置,通过copy running-config startup-config保存配置后,两者内容一致。 |

show vlan brief |

查看VLAN摘要信息,包括VLAN ID、名称、状态及包含的接口,快速确认VLAN划分是否正确。 |

show ip interface brief |

查看所有接口的IP状态,包括接口类型、IP地址、状态(up/down)、协议状态(up/down),例如Status: up, Protocol: up表示接口正常工作。 |

show ip route |

查看路由表,显示直连路由(C)、静态路由(S)、动态路由(如OSPF标记为O)等,通过目标网段可确认路由是否可达。 |

show mac address-table |

查看MAC地址表,记录MAC地址与接口的对应关系,用于定位终端设备连接的接口(如show mac address-table address 0011.2233.4455可查某MAC地址所在的接口)。 |

ping [IP地址] |

测试网络连通性,向目标IP发送ICMP请求包,通过是否收到回复判断链路是否可达。 |

traceroute [IP地址] |

跟踪数据包从本机到目标IP的路径,显示每一跳的设备IP,用于定位网络中断点(如在某跳无响应,说明该节点故障)。 |

show log |

查看系统日志,记录设备运行中的关键事件(如接口状态变化、配置修改、错误告警等),是故障排查的重要依据。 |

相关问答FAQs

问题1:三层交换机无法实现VLAN间通信,可能的原因及排查步骤是什么?

答:可能的原因及排查步骤如下:

- 检查路由功能是否启用:执行

show running-config | include ip routing,确认是否存在ip routing配置(默认关闭),若未启用,在全局配置模式下执行ip routing。 - 检查SVI接口状态:执行

show ip interface brief,查看VLAN对应的SVI接口(如Vlan10)状态是否为up/up,若状态为down/down,可能是VLAN内无活跃接口(需确保至少一个Access接口属于该VLAN且接口状态为up)或SVI接口未执行no shutdown。 - 检查终端网关配置:确认VLAN内终端设备的网关地址是否正确设置为对应SVI接口的IP地址(如VLAN 10终端网关应为

interface vlan 10的IP),若网关错误,终端无法将跨VLAN流量发送至三层交换机。 - 检查路由表:执行

show ip route,确认是否存在目标VLAN网段的路由(直连路由标记为C),若无直连路由,说明SVI接口IP配置错误;若需通过静态或动态路由访问远程网段,检查路由配置是否正确。

问题2:如何通过ACL限制VLAN 10仅能访问VLAN 20的HTTP服务(80端口),禁止访问其他服务?

答:需配置扩展ACL并应用到VLAN 10的SVI接口入方向,具体步骤如下:

- 创建扩展ACL:在全局配置模式下,定义允许访问HTTP的规则和拒绝其他流量的规则(注意ACL按顺序匹配,从上到下执行):

access-list 101 permit tcp 192.168.10.0 0.0.0.255 192.168.20.0 0.0.0.255 eq 80 access-list 101 deny ip any any第一条允许VLAN 10(192.168.10.0/24)访问VLAN 20(192.168.20.0/24)的80端口;第二条拒绝所有其他IP流量(ACL末尾隐含

deny any any,显式配置更清晰)。 - 应用ACL到SVI接口:进入VLAN 10的SVI接口,在入方向应用ACL(过滤从VLAN 10进入交换机的流量):

interface vlan 10 ip access-group 101 in - 验证ACL效果:从VLAN 10的终端

pingVLAN 20的IP(应无法通,因ICMP被拒绝);访问VLAN 20的HTTP服务(应可正常打开网页),确认ACL生效,若需调整,可通过no access-list 101删除ACL后重新配置。