在数字化时代,网站安全传输是保护用户隐私、维护企业信誉的核心环节,其核心目标是确保数据在传输过程中不被窃取、篡改或伪造,要实现这一目标,需从技术、管理、运维等多维度构建防护体系,具体措施如下:

基础加密技术:构建数据传输的“安全通道”

安全传输的基础是加密技术,通过协议层和数据层的双重防护,确保数据即使被截获也无法被解读。

- 强制HTTPS协议:采用TLS(传输层安全协议)替代HTTP,通过SSL证书对客户端与服务器之间的通信进行加密,证书需由权威CA(证书颁发机构)签发,并配置HSTS(HTTP严格传输安全)策略,强制浏览器始终通过HTTPS访问,避免协议降级攻击。

- 加密算法选择:优先使用AES-256对称加密和RSA/ECC非对称加密,禁用已存在漏洞的算法(如RC4、SHA-1、3DES),TLS版本需升级至1.2及以上,逐步淘汰TLS 1.0/1.1。

数据传输全流程防护:覆盖关键节点

除基础加密外,需针对数据传输的不同阶段细化防护措施:

- 敏感数据过滤:对用户密码、身份证号、支付信息等敏感字段进行加密存储和传输,避免明文日志记录。

- API接口安全:对RESTful API采用OAuth 2.0或JWT(JSON Web Token)进行身份验证,结合速率限制(Rate Limiting)防止暴力破解和DDoS攻击。

- 文件传输安全:通过SFTP(SSH文件传输协议)替代FTP,对上传文件进行病毒扫描和类型校验,避免恶意文件上传导致的服务器入侵。

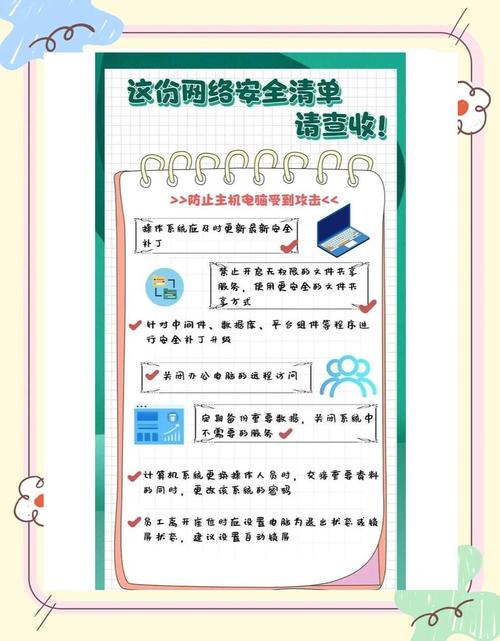

服务器与网络层加固:抵御外部威胁

安全传输需依托稳定的服务器和网络环境,重点强化以下配置:

| 防护层面 | 具体措施 |

|--------------------|-----------------------------------------------------------------------------|

| Web服务器配置 | 关闭不必要的端口和服务,启用防火墙(如iptables、Cloudflare WAF),定期更新服务器软件补丁。 |

| 中间件安全 | 对Nginx/Apache等服务器进行安全配置,禁用目录列表、隐藏版本信息,防止信息泄露。 |

| 网络隔离 | 通过VPC(虚拟私有云)隔离核心业务服务器,使用VPN(虚拟专用网络)限制内部访问权限。 |

持续监控与应急响应:建立动态防御机制

安全传输并非一劳永逸,需通过实时监控和快速响应降低风险:

- 日志审计:记录所有访问日志、错误日志和SSL证书使用情况,通过ELK(Elasticsearch、Logstash、Kibana)等工具进行日志分析,及时发现异常访问行为。

- 漏洞扫描:定期使用Nessus、AWVS等工具对网站进行漏洞扫描,重点关注SSL证书过期、弱加密算法配置等问题。

- 应急预案:制定数据泄露、证书失效等突发事件的响应流程,定期进行演练,确保在攻击发生时能快速隔离风险、恢复服务。

用户端安全引导:降低人为风险

用户操作是安全传输的重要环节,需通过技术手段引导用户正确使用:

- 多因素认证(MFA):对管理员账户和用户登录启用MFA,结合短信、验证器APP或生物识别技术提升账户安全性。

- 安全提示:在登录、支付等关键页面提示用户检查HTTPS标识和证书有效性,避免钓鱼网站攻击。

相关问答FAQs

Q1: 如何判断网站是否启用了安全传输?

A: 用户可通过浏览器地址栏查看是否有“锁形”标识(表示HTTPS加密),点击证书可查看颁发机构和有效期;使用SSL Labs SSL Test等工具可检测网站的TLS配置是否安全,包括协议版本、加密算法强度等。

Q2: 如果SSL证书过期未及时更新,会对网站造成什么影响?

A: SSL证书过期会导致浏览器显示“不安全”警告,用户无法正常访问网站,严重时可能被搜索引擎降权;加密传输功能失效,用户数据将面临被窃听或篡改的风险,直接损害网站信誉和数据安全。