Linux中的arp命令是一个用于查看和操作ARP(Address Resolution Protocol,地址解析协议)缓存的重要工具,ARP协议在网络通信中起着关键作用,它负责将IP地址解析为对应的MAC地址,从而实现数据链路层的正确传输,在Linux系统中,arp命令提供了丰富的功能,帮助管理员监控和管理ARP缓存,确保网络通信的稳定性和安全性。

arp命令的基本语法

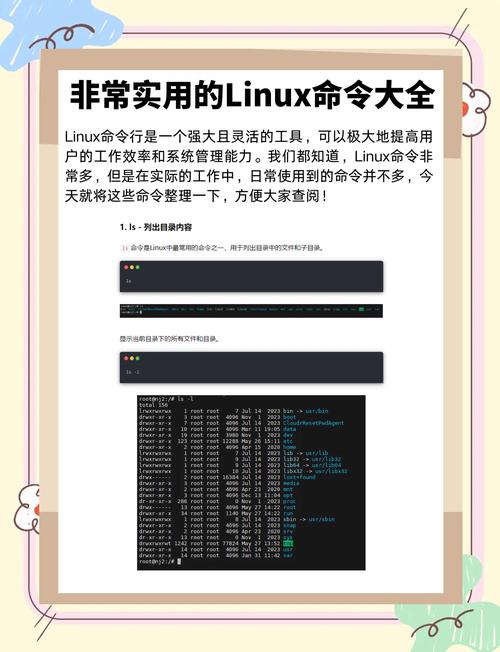

arp命令的基本语法格式为:arp [选项] [目标],选项用于指定命令的执行方式,目标可以是IP地址或主机名,如果不指定任何选项和目标,arp命令将显示当前ARP缓存中的所有条目,在终端中输入arp命令,系统会输出类似以下的内容:

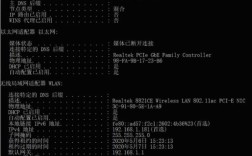

Address HWtype HWaddress Flags Mask Iface

192.168.1.1 ether 00:1a:2b:3c:4d:5e C eth0

192.168.1.100 ether 0a:b1:c2:d3:e4:f5 C eth0这里,Address列表示IP地址,HWtype列表示硬件地址类型(通常为ether,即以太网),HWaddress列表示MAC地址,Flags列表示条目状态(C表示完成,即已解析),Mask列表示子网掩码(通常省略),Iface列表示网络接口名称。

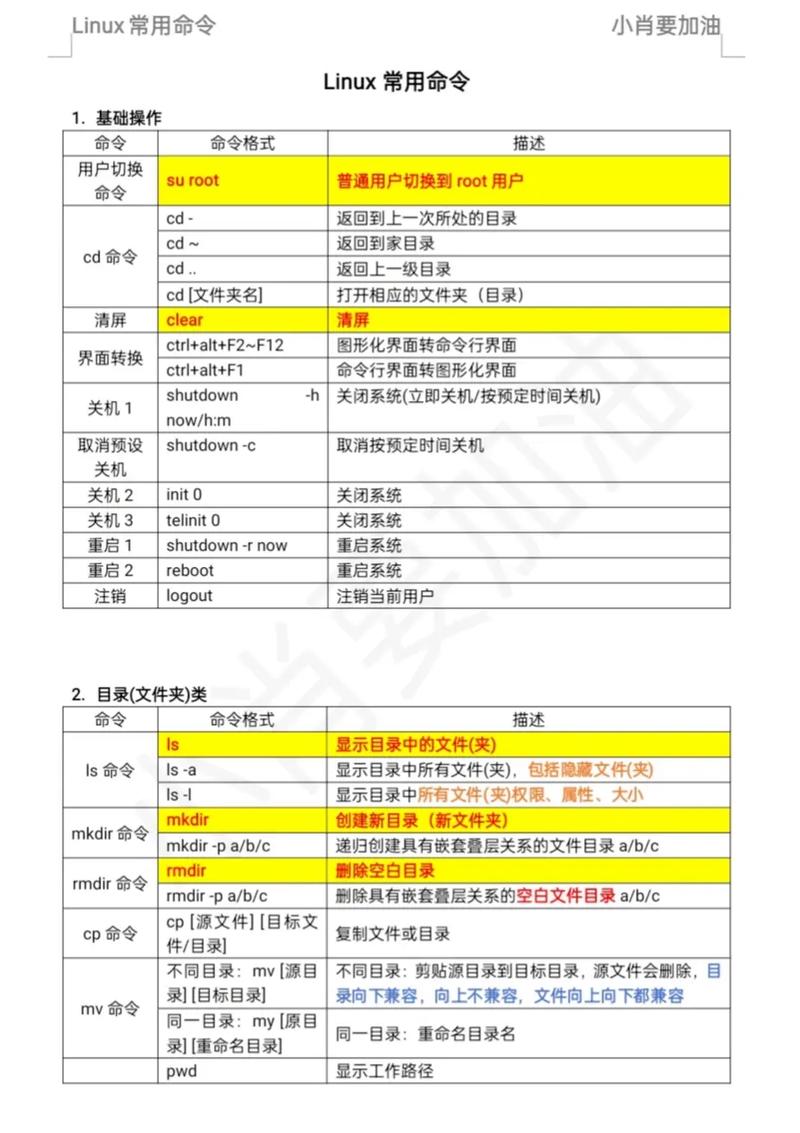

常用选项及功能

arp命令提供了多个选项,用于满足不同的管理需求,以下是常用的选项及其功能说明:

| 选项 | 长选项 | 功能描述 |

|---|---|---|

| -a | --all | 显示所有接口的ARP缓存条目 |

| -d | --delete | 删除指定的ARP缓存条目 |

| -D | --use-device | 使用指定接口的硬件地址 |

| -f | --file | 从文件中加载ARP条目 |

| -i | --device | 指定网络接口 |

| -n | --numeric | 以数字形式显示地址,不进行域名解析 |

| -p | --pubic | 显示公共ARP条目 |

| -v | --verbose | 显示详细信息 |

| -N | --device | 显示指定接口的ARP条目 |

使用arp -a命令可以显示所有接口的ARP缓存,而arp -d 192.168.1.100则可以删除IP地址为192.168.1.100的ARP条目,需要注意的是,删除操作通常需要root权限。

高级用法与实例

-

查看特定接口的ARP缓存

如果需要查看特定网络接口的ARP缓存,可以使用-i选项。arp -i eth0命令将只显示eth0接口的ARP条目,这在多网卡环境中尤其有用,可以快速定位特定接口的ARP状态。 -

以数字形式显示地址

默认情况下,arp命令可能会尝试解析IP地址对应的域名,如果希望直接显示IP地址和MAC地址,可以使用-n选项。arp -n命令会以纯数字形式输出ARP缓存,避免DNS解析带来的延迟。 -

手动添加ARP条目

虽然arp命令本身不提供直接添加条目的选项,但可以通过ip命令实现。ip neigh add 192.168.1.200 lladdr 00:11:22:33:44:55 dev eth0命令可以手动添加一个静态ARP条目,这种方法常用于网络调试或固定设备MAC地址的场景。 -

删除所有ARP条目

如果需要清空ARP缓存,可以使用arp -d -a命令(需要root权限),这将删除所有接口的ARP条目,系统会重新通过ARP协议解析IP地址与MAC地址的对应关系,注意,此操作可能导致网络通信短暂中断,需谨慎使用。 (图片来源网络,侵删)

(图片来源网络,侵删)

安全性与ARP欺骗防护

ARP协议的设计缺陷使其容易受到ARP欺骗(ARP Spoofing)攻击,攻击者可以通过发送伪造的ARP响应包,篡改ARP缓存,从而实现中间人攻击或网络劫持,Linux系统提供了一些机制来增强ARP的安全性:

-

启用ARP防护

可以通过sysctl命令启用ARP防护功能。sysctl -w net.ipv4.conf.all.arp_filter=1可以启用ARP过滤,防止接口响应非本网段的ARP请求。net.ipv4.conf.all.arp_announce和net.ipv4.conf.all.arp_ignore参数可以进一步优化ARP行为。 -

静态ARP条目

通过手动添加静态ARP条目,可以防止动态ARP条目被篡改。arp -s 192.168.1.1 00:1a:2b:3c:4d:5e命令会将IP地址192.168.1.1与MAC地址00:1a:2b:3c:4d:5e绑定,且该条目不会被动态更新。 -

使用ARPwatch工具

ARPwatch是一个用于监控ARP活动的工具,它可以检测ARP欺骗攻击并发出警报,通过安装和配置ARPwatch,管理员可以实时监控网络中的ARP变化,及时发现异常行为。

常见问题与解决方案

在使用arp命令时,可能会遇到一些常见问题,以下是两个典型问题及其解决方案:

问题1:为什么arp命令显示的MAC地址为 incomplete?

解答:当ARP条目的Flags列为incomplete时,表示系统尚未成功解析该IP地址对应的MAC地址,这可能是由于目标主机未响应ARP请求、网络连接问题或防火墙阻止了ARP通信,可以通过ping目标IP地址来触发ARP解析,或检查网络连接状态。

问题2:如何防止ARP欺骗攻击?

解答:防止ARP欺骗攻击的方法包括:(1)启用Linux内核的ARP防护功能,如设置arp_filter=1;(2)使用静态ARP条目绑定关键设备的IP与MAC地址;(3)部署ARP监控工具(如ARPwatch)实时检测异常;(4)在网络设备上配置端口安全(如DHCP Snooping)限制非法ARP报文。

相关问答FAQs

Q1: 如何查看ARP缓存的过期时间?

A1: Linux的ARP缓存条目通常有超时时间(默认为120秒),但arp命令本身不直接显示过期时间,可以通过ip neigh show命令查看更详细的ARP条目信息,包括状态(如REACHABLE、STALE)和剩余生存时间。ip neigh show dev eth0会显示接口eth0的ARP条目及其状态。

Q2: 为什么删除ARP条目后网络通信恢复正常?

A2: 删除ARP条目后,系统会重新发送ARP请求以获取最新的MAC地址映射,如果之前的ARP条目因ARP欺骗或其他原因被篡改(例如绑定了错误的MAC地址),删除后重新解析可以恢复正确的映射,从而解决网络通信异常的问题,这种方法常用于临时解决ARP相关问题,但根本解决方案是加强网络安全防护。