在网络安全管理中,域名黑名单是一种重要的防护机制,用于阻止恶意或不受欢迎的域名访问网络资源,从而防范钓鱼攻击、恶意软件传播、垃圾邮件等威胁,添加域名黑名单的具体操作方法因使用的设备和软件不同而有所差异,以下将针对常见场景进行详细说明,包括路由器、防火墙、DNS服务、邮件系统以及第三方安全工具中的操作步骤,并辅以表格对比不同场景的特点,最后通过FAQs解答常见疑问。

在路由器中添加域名黑名单

路由器是网络的第一道防线,通过在路由器层面屏蔽特定域名,可阻止局域网内所有设备访问恶意网站,以主流路由器(如OpenWrt、企业级路由器)为例,操作步骤如下:

- 登录路由器管理界面:通过浏览器输入路由器IP地址(如192.168.1.1),使用管理员账号登录。

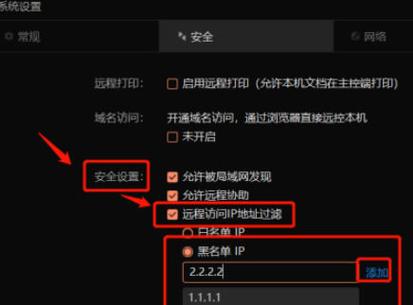

- 寻找黑名单设置选项:在“防火墙”“访问控制”或“安全设置”菜单中,找到“域名过滤”“URL黑名单”等选项(不同品牌路由器命名可能不同)。

- 添加域名规则:输入需要屏蔽的域名(如malicious.com),可设置精确匹配(如仅屏蔽malicious.com)或模糊匹配(如屏蔽*.malicious.com),并选择“阻止”或“拒绝”动作。

- 保存并重启:保存配置后,部分路由器需重启防火墙或设备使规则生效。

注意:家用路由器功能有限,可能需刷入第三方固件(如OpenWrt)以支持更灵活的域名过滤;企业级路由器(如Cisco、华为)则可通过命令行批量添加规则,例如Cisco路由器使用ip host malicious.com 1.2.3.4将域名解析到无效IP,再通过ACL(访问控制列表)阻止访问。

在防火墙中添加域名黑名单

企业级防火墙(如Palo Alto、Fortinet、iptables)支持更精细的域名控制,通常结合威胁情报库实现动态屏蔽,以iptables为例:

- 安装依赖工具:需安装

dnsmasq或bind等DNS服务,用于将黑名单域名解析到本地IP(如127.0.0.1)。 - 配置DNS劫持:在

dnsmasq.conf中添加address=/malicious.com/127.0.0.1,使查询该域名时返回本地地址。 - 设置防火墙规则:使用iptables阻止访问本地IP,命令如

iptables -I OUTPUT -d 127.0.0.1 -j DROP(需注意此规则可能影响本地服务,建议仅针对特定端口)。 - 导入黑名单列表:部分防火墙支持导入CSV格式的域名黑名单,批量添加规则后,需将规则应用到相应安全区域(如Trust区域到Untrust区域的访问控制)。

企业防火墙优势:可联动威胁情报平台(如FireEye、AlienVault),自动更新黑名单域名,并支持基于时间、用户分组的访问控制。

在DNS服务中添加域名黑名单

通过DNS服务器拦截恶意域名解析,可从源头阻止访问,以常用的DNS软件(如BIND、dnsmasq)为例:

- 编辑DNS配置文件:打开BIND的

named.conf.local或dnsmasq的dnsmasq.conf,添加zone定义或address规则。 - 配置响应策略域(RPZ)(BIND支持):创建RPZ zone,将黑名单域名指向

Null地址,zone "blacklist.local" { type master; file "blacklist.db"; };在

blacklist.db中配置:$TTL 86400 @ IN SOA localhost. root.localhost. (1 3600 1800 604800 86400) malicious.com. CNAME .表示查询malicious.com时返回“名称不存在”。

- 重启DNS服务:执行

systemctl restart bind9或systemctl restart dnsmasq使配置生效。

公共DNS服务:若使用公共DNS(如Cloudflare 1.1.1.1、阿里云223.5.5.5),可通过管理控制台导入黑名单,或使用DNS over HTTPS (DoH) 的过滤功能。

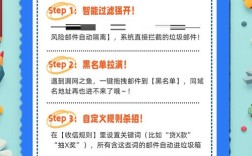

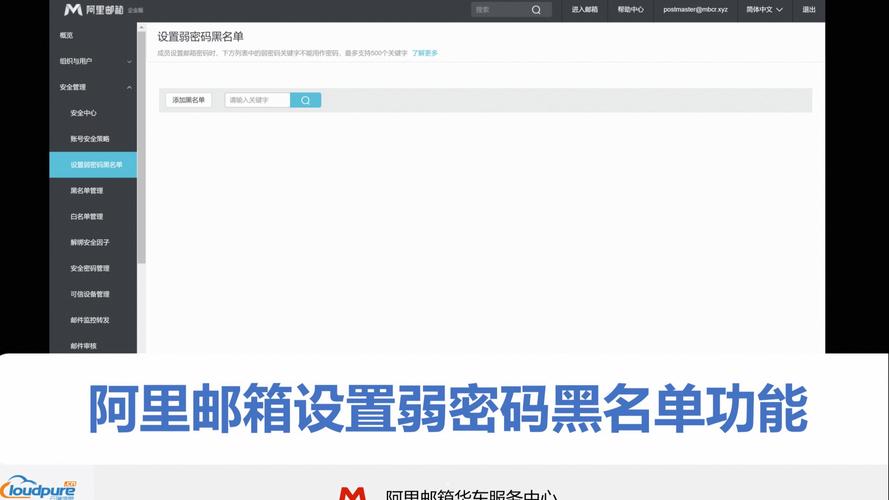

在邮件系统中添加域名黑名单

邮件系统(如Exchange、Postfix)通过黑名单阻止来自恶意域名的垃圾邮件,以Exchange Online为例:

- 登录Exchange管理中心:进入“邮件流”>“规则”>“+添加规则”。

- 设置条件:选择“发件人域名为”,输入黑名单域名(如spam.com)。

- 设置操作:选择“阻止邮件”或“将邮件移至垃圾邮件文件夹”。

- 启用规则:保存规则后,系统会实时拦截来自该域名的邮件。

本地邮件服务器:Postfix可通过main.cf配置smtpd_client_restrictions,添加reject_rbl_client zen.spamhaus.org(调用第三方RBL黑名单),或手动维护access文件,添加spam.com REJECT。

使用第三方安全工具添加域名黑名单

许多安全工具(如OpenDNS、CleanBrowsing、Qustodio)提供现成的域名黑名单功能,支持批量导入和实时更新,以OpenDNS为例:

- 注册并配置网络:登录Cisco Umbrella控制台,添加网络资产(如IP地址段)。

- 选择策略:在“策略”>“URL过滤”中,选择“阻止”类别,添加自定义黑名单域名。

- 部署策略:将策略应用到目标网络,客户端需配置DNS为OpenDNS提供的IP(如208.67.222.222)。

工具对比:

| 工具类型 | 代表产品 | 优点 | 缺点 |

|----------------|------------------------|-------------------------------|-------------------------------|

| 路由器/防火墙 | OpenWrt、Cisco ASA | 内置网络层控制,无需额外客户端 | 配置复杂,家用设备功能有限 |

| DNS服务 | BIND、Cloudflare | 从源头拦截,效率高 | 需自维护服务器,公共DNS定制性弱 |

| 邮件系统 | Exchange、Postfix | 专注邮件威胁,精准过滤 | 仅限邮件场景,无法覆盖全网 |

| 第三方安全工具 | OpenDNS、Qustodio | 即开即用,支持多平台 | 可能产生订阅费用,依赖客户端配置 |

相关问答FAQs

Q1:添加域名黑名单后,如何测试是否生效?

A1:可通过以下方式测试:① 使用命令行工具(如Windows的nslookup或Linux的dig)查询黑名单域名,若返回IP为配置的拦截地址(如127.0.0.1)或报错“域名不存在”,则DNS拦截生效;② 在浏览器中访问该域名,若显示无法访问或被重定向到拦截页面,则路由器/防火墙规则生效;③ 发送测试邮件至黑名单域名,若被系统拒收或移至垃圾箱,则邮件黑名单生效。

Q2:域名黑名单是否会误封正常网站?如何避免?

A2:可能存在误封风险,尤其在手动添加或使用第三方黑名单时,避免方法包括:① 定期审核黑名单,对误封的域名及时移除;② 优先使用权威威胁情报源(如Cisco Talos、VirusTotal),而非自行收集的不可靠列表;③ 在企业环境中,先在测试环境部署黑名单,验证业务无影响后再全面启用;④ 对于关键业务域名,可设置白名单优先级,确保白名单内的域名即使被黑名单收录也可正常访问。