服务器关闭所有端口是一项需要谨慎操作的任务,通常涉及网络安全加固、服务迁移或系统维护等场景,端口是服务器与外部通信的入口,关闭所有端口意味着阻断所有网络连接,仅保留本地访问权限(如控制台操作),以下是详细操作步骤、注意事项及不同环境下的实现方法。

理解端口与网络服务的关系

端口分为TCP和UDP两种类型,每个端口对应一个或多个网络服务,关闭端口前需明确当前服务器运行的服务,避免误操作导致系统或业务中断,SSH(22端口)、HTTP(80端口)、HTTPS(443端口)等常见服务端口若被错误关闭,将导致远程管理或网站服务不可用。

关闭所有端口的通用步骤

备份系统配置

在操作前,务必备份当前防火墙规则、系统配置及重要数据,以便出现问题时快速恢复,使用iptables-save或firewall-cmd --list-all导出防火墙规则,或通过快照工具备份整个系统。

停止所有网络服务

关闭端口前,需先停止所有依赖网络的服务,避免服务异常占用端口,可通过以下命令查看并停止服务:

systemctl list-units --type=service --state=running | grep -i network systemctl stop [service_name] # 停止指定服务

对于关键业务服务,需提前通知用户并做好服务切换。

配置防火墙规则

防火墙是控制端口的核心工具,以下以Linux系统为例,介绍不同防火墙工具的配置方法:

(1)使用iptables(适用于CentOS 7及以下版本)

# 清空所有规则 iptables -F iptables -X iptables -t nat -F iptables -t nat -X # 设置默认策略为DROP(拒绝所有连接) iptables -P INPUT DROP iptables -P FORWARD DROP iptables -P OUTPUT DROP # 保留本地回环接口(避免系统异常) iptables -A INPUT -i lo -j ACCEPT iptables -A OUTPUT -o lo -j ACCEPT # 保存规则(根据系统选择) service iptables save # CentOS 6 iptables-save > /etc/iptables/rules.v4 # Debian/Ubuntu

(2)使用firewalld(适用于CentOS 7及以上版本)

# 停止并禁用firewalld systemctl stop firewalld systemctl disable firewalld # 切换至iptables模式(可选) yum install iptables-services -y systemctl enable iptables systemctl start iptables

(3)使用ufw(适用于Ubuntu/Debian)

# 禁用所有传入和传出连接 sudo ufw default deny incoming sudo ufw default deny outgoing # 保留本地回环 sudo ufw allow lo # 禁用ufw(可选) sudo ufw disable

禁用不必要的网络接口

若服务器仅需本地访问,可禁用除lo(回环接口)外的所有网络接口:

ip link set [interface_name] down # eth0

需通过控制台操作,避免远程连接断开后无法恢复。

验证端口状态

使用以下命令检查端口是否已关闭:

netstat -tuln # 查看所有监听端口 ss -tuln # 更高效的替代工具 nmap -sT -O 127.0.0.1 # 仅本地扫描,确认无外部端口开放

不同场景下的注意事项

-

临时关闭 vs 永久关闭

- 临时关闭:仅重启系统后规则失效,适合测试场景。

- 永久关闭:需将防火墙规则保存至配置文件(如

/etc/sysconfig/iptables),并设置开机自启。

-

保留必要端口

部分场景下需保留特定端口,- SSH(22端口):用于远程管理,需限制IP访问。

- 监控端口(如Zabbix 10050):用于运维监控。

可在防火墙规则中添加例外:

iptables -A INPUT -p tcp --dport 22 -s [trusted_ip] -j ACCEPT

-

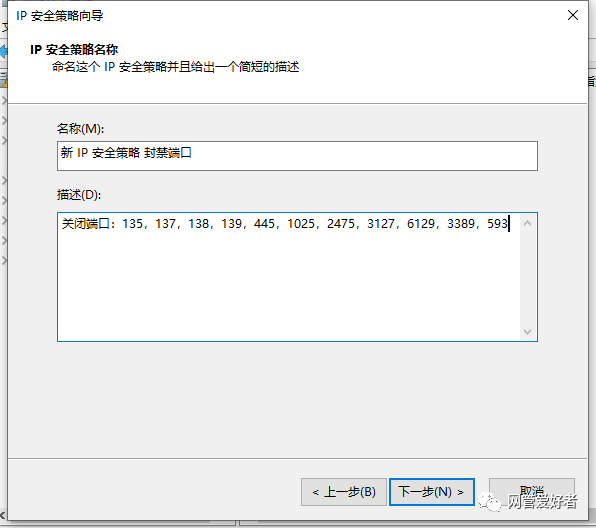

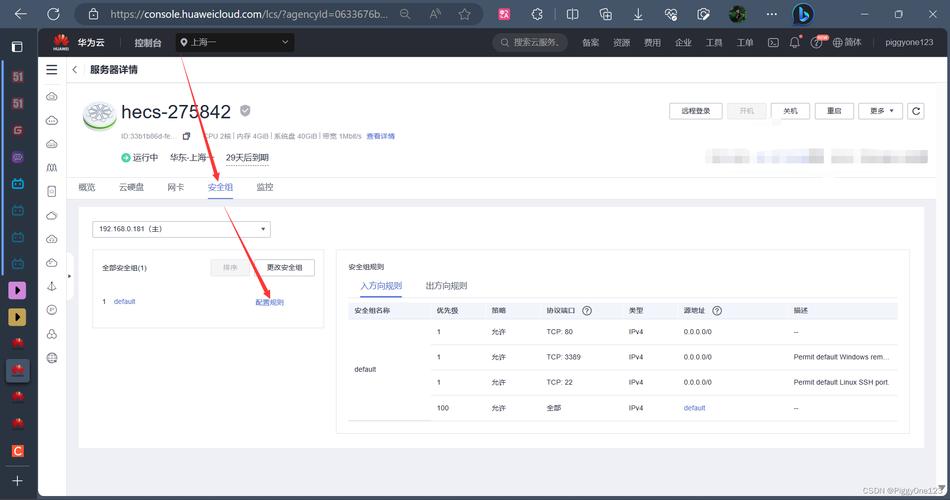

云服务器的安全组配置

若服务器部署在云平台(如AWS、阿里云),需同步关闭安全组入站和出站规则,仅保留必要来源IP。

常见问题与解决方案

| 问题现象 | 可能原因 | 解决方案 |

|---|---|---|

| 防火墙规则修改后仍可访问端口 | 规则未保存或服务未重启 | 保存规则(如iptables-save)并重启防火墙服务 |

| 系统无法联网或服务异常 | 默认策略过于严格 | 检查OUTPUT链规则,添加必要出站允许规则 |

| 远程连接断开后无法恢复 | 未保留SSH端口或禁用网络接口 | 通过控制台操作,或预留IP白名单 |

相关问答FAQs

Q1: 关闭所有端口后,如何通过SSH重新连接服务器?

A: 若未提前保留SSH端口,需通过云平台控制台或物理机登录,然后修改防火墙规则开放SSH端口(如22),并限制访问IP:

iptables -I INPUT -p tcp --dport 22 -s [your_ip] -j ACCEPT service iptables save

Q2: 关闭所有端口是否会影响服务器内部服务(如数据库、缓存)?

A: 是的,若内部服务依赖网络通信(如跨服务器数据库连接),需在防火墙中开放内部通信端口(如MySQL 3306、Redis 6379),并设置仅允许内网IP访问,对于单机服务,可配置为监回环接口(0.0.1),避免外部访问。